Электродвигатели – общие сведения, технические показатели

Компания “ПрофТех”

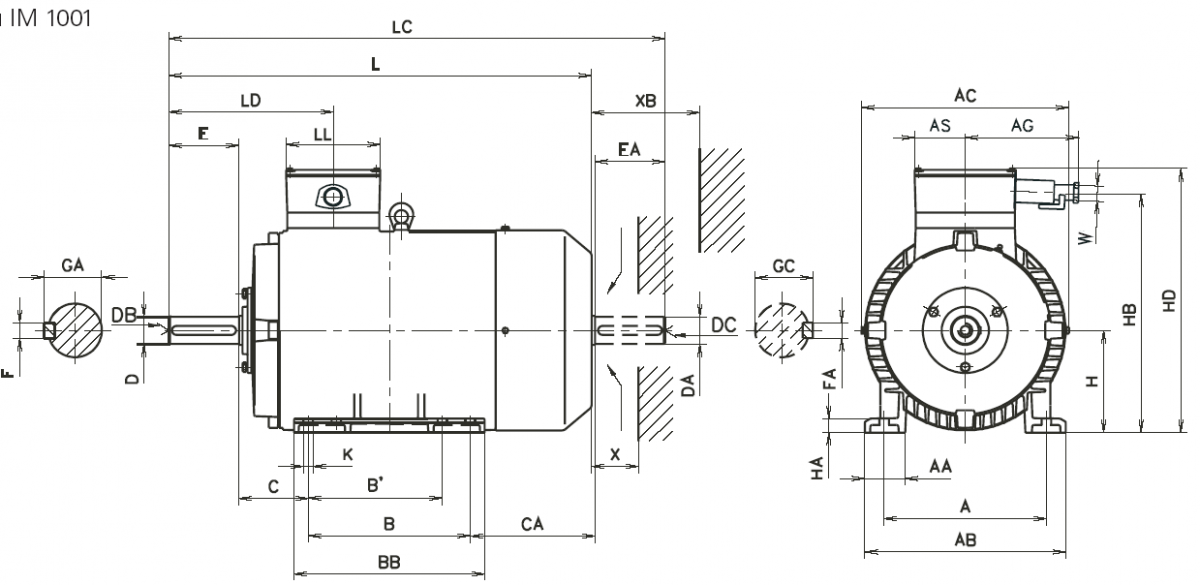

Главная \ Статьи \ Электродвигатели Ниже приведены технические показатели и основные конструктивные размеры электродвигателей, обычно применяемых для укомплектования вентиляторов и насосов в промышленных, жилых и общественных зданиях. Это – асинхронные электродвигатели трехфазного переменного тока единой серии типов А, АЛ, АО, АОЛ, МА-140 и ТАГ. По способу монтажа они относятся к горизонтальным электродвигателям со станиной на лапах. Таблица 1. Выбор типа электродвигателей в зависимости от состояния воздушной среды помещений

Таблица 2.

Шкивы к электродвигателям

Шкивы типа ШР для плоскоременной передачи к электродвигателям единой серии (см. рис. 1)

Шкивы типа ШК для клиноременной передачи к электродвигателям единой серии (см.

Назад | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Справочник электрообмотчика.

Обмоточные данные электродвигателей серии А2 и АО2

Обмоточные данные электродвигателей серии А2 и АО2 Обмоточные данные электродвигателей серии А2 и АО2

| Тип | Р кВт | N | d мм | у | а | М кг | Da | Di | L1 | Z1 | Z2 |

|---|---|---|---|---|---|---|---|---|---|---|---|

| АОЛ2-21-4 | 1,1 | 92 | 0,77 | 7;5 | 1 | 1,89 | 153 | 94 | 70 | 24 | 30 |

| АОЛС2-21-4 | 1,3 | 85 | 0,80 | 7;5 | 1 | 1,88 | 153 | 94 | 70 | 24 | 30 |

| АО2-21-4 | 1,1 | 92 | 0,77 | 7;5 | 1 | 1,86 | 153 | 94 | 70 | 24 | 30 |

| АОС2-21-4 | 1,3 | 83 | 0,83 | 7;5 | 1 | 1,96 | 153 | 94 | 70 | 24 | 30 |

| АОТ2-21-4 | 0,8 | 103 | 0,74 | 7;5 | 1 | 1,92 | 153 | 94 | 70 | 24 | 30 |

| АОЛ2-22-4 | 1,5 | 71 | 0,90 | 7;5 | 1 | 2,24 | 153 | 94 | 97 | 24 | 30 |

| АОЛС2-22-4 | 2,0 | 62 | 0,96 | 7;5 | 1 | 2,23 | 153 | 94 | 97 | 24 | 30 |

| АО2-22-4 | 1,5 | 71 | 0,90 | 7;5 | 1 | 2,20 | 153 | 94 | 95 | 24 | 30 |

| АОС2-22-4 | 2,0 | 60 | 0,96 | 7;5 | 1 | 2,13 | 153 | 94 | 95 | 24 | 30 |

| АОТ2-22-4 | 1,1 | 80 | 0,86 | 7;5 | 1 | 2,26 | 153 | 94 | 95 | 24 | 30 |

| АОЛ2-21-6 | 0,8 | 85 | 0,69 | 7;5 | 1 | 1,81 | 153 | 98 | 70 | 36 | 26 |

| АОЛС2-21-6 | 1,0 | 78 | 0,72 | 7;5 | 1 | 1,79 | 153 | 98 | 70 | 36 | 26 |

| АО2-21-6 | 0,8 | 85 | 0,69 | 7;5 | 1 | 1,74 | 153 | 98 | 70 | 36 | 26 |

| АОТ2-21-6 | 0,6 | 100 | 0,67 | 7;5 | 1 | 1,93 | 153 | 98 | 70 | 36 | 26 |

| АОЛ2-22-6 | 1,1 | 65 | 0,8 | 7;5 | 1 | 2,15 | 153 | 98 | 97 | 36 | 26 |

| АОЛС2-22-6 | 1,3 | 58 | 0,83 | 7;5 | 1 | 2,06 | 153 | 98 | 97 | 36 | 26 |

| АО2-22-6 | 1,1 | 65 | 0,8 | 7;5 | 1 | 2,06 | 153 | 98 | 95 | 36 | 26 |

| АОС2-22-6 | 1,3 | 58 | 0,86 | 7;5 | 1 | 2,32 | 153 | 98 | 95 | 36 | 26 |

| АОТ2-22-6 | 0,8 | 79 | 0,74 | 7;5 | 1 | 2,14 | 153 | 98 | 95 | 36 | 26 |

| АО2-31-2 | 3,0 | 26+26 | 1,16 | 8 | 1 | 3,15 | 180 | 106 | 88 | 24 | 20 |

| АОС2-31-2 | 3,5 | 25+25 | 1,25 | 8 | 1 | 3,51 | 180 | 106 | 88 | 24 | 20 |

| АО2-31-2 | 3,0 | 45 | 1,16 | 11;9 | 1 | 3,05 | 180 | 106 | 80 | 24 | 20 |

| АОЛ2-31-4 | 2,2 | 42 | 1,08 | 11;9;7 | 1 | 2,99 | 180 | 112 | 90 | 36 | 26 |

| АОЛС2-31-4 | 3,0 | 39 | 1,12 | 11;9;7 | 1 | 3,0 | 180 | 112 | 90 | 36 | 26 |

| АО2-31-4 | 2,2 | 43 | 1,08 | 11;9;7 | 1 | 3,09 | 180 | 112 | 88 | 36 | 26 |

| АО2-31-4 | 2,2 | 45 | 1,04 | 11;9;7 | 1 | 2,91 | 180 | 112 | 80 | 36 | 26 |

| АОС2-31-4 | 3,0 | 38 | 1,16 | 11;9;7 | 1 | 3,15 | 180 | 112 | 88 | 36 | 26 |

| АОТ2-31-4 | 1,5 | 50 | 1,00 | 11;9;7 | 1 | 3,08 | 180 | 112 | 88 | 36 | 26 |

| АОЛ2-32-4 | 3,0 | 33 | 1,25 | 11;9;7 | 1 | 3,49 | 180 | 112 | 117 | 36 | 26 |

| АОЛС2-32-4 | 4,0 | 30 × 2 | 0,93 | 11;9;7 | 1 | 3,53 | 180 | 112 | 117 | 36 | 26 |

| АО2-32-4 | 3,0 | 34 | 1,25 | 11;9;7 | 1 | 3,63 | 180 | 112 | 115 | 36 | 26 |

| АО2-32-4 | 3,0 | 35 | 1,16 | 11;9;7 | 1 | 3,04 | 180 | 112 | 100 | 36 | 26 |

| АОС2-32-4 | 4,0 | 30 | 1,30 | 11;9;7 | 1 | 3,47 | 180 | 112 | 115 | 36 | 26 |

| АОТ2-32-4 | 2,2 | 38 | 1,16 | 11;9;7 | 1 | 3,51 | 180 | 112 | 115 | 36 | 26 |

| АОЛ2-31-6 | 1,5 | 60 | 1,04 | 7;5 | 1 | 3,42 | 180 | 118 | 90 | 36 | – |

| АОЛС2-31-6 | 2,0 | 56 | 1,08 | 7;5 | 1 | 3,44 | 180 | 118 | 90 | 36 | – |

| АО2-31-6 | 1,5 | 60 | 1,00 | 7;5 | 1 | 3,28 | 180 | 122 | 88 | 36 | – |

| АО2-31-6 | 1,5 | 59 | 0,86 | 7;5 | 1 | 2,18 | 180 | 122 | 80 | 36 | – |

Вернуться к оглавлению 1.![]() .. 3…>>>

.. 3…>>>

Нет данных в таблицах ? Рассчитайте обмотку 3-х фазного двигателя сами Рассчитать

прослушивателей для балансировщиков нагрузки приложений

Перед началом использования балансировщика нагрузки приложений необходимо добавить один или несколько слушателя . Слушатель — это процесс, который проверяет запросы на подключение, используя протокол и порт, которые вы настроили. Правила, которые вы определяете для слушателя определить, как балансировщик нагрузки направляет запросы к зарегистрированным целям.

Содержание

- Конфигурация прослушивателя

- Правила слушателя

- Типы действий правил

- Типы условий правила

- Создание HTTP Hulderer

- Создайте HTTPS Helloader

- Обновление. прослушиватель

Конфигурация прослушивателя

Прослушиватели поддерживают следующие протоколы и порты:

Вы можете использовать прослушиватель HTTPS, чтобы переложить работу по шифрованию и дешифрованию на ваш

балансировщик нагрузки, чтобы ваши приложения могли сосредоточиться на своей бизнес-логике. Если

протокол прослушивания — HTTPS, необходимо развернуть хотя бы один сертификат сервера SSL на

слушатель. Дополнительные сведения см. в статье Создание прослушивателя HTTPS для балансировщика нагрузки приложений.

Если

протокол прослушивания — HTTPS, необходимо развернуть хотя бы один сертификат сервера SSL на

слушатель. Дополнительные сведения см. в статье Создание прослушивателя HTTPS для балансировщика нагрузки приложений.

Если вы должны убедиться, что целевые устройства расшифровывают HTTPS-трафик, а не балансировщик нагрузки, вы можете создать Network Load Balancer с прослушивателем TCP на порту 443. При использовании прослушивателя TCP нагрузка балансировщик пропускает зашифрованный трафик к целям, не расшифровывая его. Для большего информацию см. в Руководстве пользователя балансировщиков сетевой нагрузки.

Балансировщики нагрузки приложений обеспечивают встроенную поддержку WebSockets. Вы можете обновить существующий HTTP/1.1

подключение к WebSocket ( ws или wss ) соединение с помощью

Обновление HTTP-соединения. При обновлении TCP-соединение, используемое для запросов (к

балансировщик нагрузки, а также к цели) становится постоянным соединением WebSocket

между клиентом и целью через балансировщик нагрузки. Вы можете использовать WebSockets с

прослушиватели HTTP и HTTPS. Параметры, которые вы выбираете для своего слушателя, применяются к

WebSocket-подключения, а также к HTTP-трафику. Дополнительные сведения см. в разделе Как работает протокол WebSocket в Руководство разработчика Amazon CloudFront .

Вы можете использовать WebSockets с

прослушиватели HTTP и HTTPS. Параметры, которые вы выбираете для своего слушателя, применяются к

WebSocket-подключения, а также к HTTP-трафику. Дополнительные сведения см. в разделе Как работает протокол WebSocket в Руководство разработчика Amazon CloudFront .

Балансировщики нагрузки приложений обеспечивают встроенную поддержку HTTP/2 с прослушивателями HTTPS. Вы можете отправить до 128 запросы параллельно, используя одно соединение HTTP/2. Вы можете использовать версию протокола для отправить запрос на цели, используя HTTP/2. Дополнительные сведения см. в разделе Версия протокола. Поскольку HTTP/2 использует внешний интерфейс соединений более эффективно, вы можете заметить меньше соединений между клиентами и балансировщик нагрузки. Вы не можете использовать функцию отправки сервером HTTP/2.

Для получения дополнительной информации см. Запрос

маршрутизации в Руководстве пользователя Elastic Load Balancing .

Правила прослушивателя

У каждого прослушивателя есть правило по умолчанию, и вы можете дополнительно определить дополнительные правила. Каждый Правило состоит из приоритета, одного или нескольких действий и одного или нескольких условий. Вы можете добавлять или редактировать правила в любое время. Дополнительные сведения см. в разделе Изменение правила.

Правила по умолчанию

При создании прослушивателя вы определяете действия для правила по умолчанию. Правила по умолчанию не может иметь условий. Если условия ни для одного из правил слушателя не выполняются, затем выполняется действие для правила по умолчанию.

Ниже приведен пример правила по умолчанию, показанного в консоли:

Приоритет правила

Каждое правило имеет приоритет. Правила оцениваются в порядке приоритета, начиная с низшего

значение до наивысшего значения. Правило по умолчанию оценивается последним. Вы можете изменить

приоритет правила не по умолчанию в любое время. Вы не можете изменить приоритет

правило по умолчанию. Дополнительные сведения см. в разделе Правила изменения порядка.

Вы можете изменить

приоритет правила не по умолчанию в любое время. Вы не можете изменить приоритет

правило по умолчанию. Дополнительные сведения см. в разделе Правила изменения порядка.

Действия правила

Каждое действие правила имеет тип, порядок и информацию, необходимую для выполнения действие. Дополнительные сведения см. в разделе Типы действий правила.

Условия правила

Каждое условие правила имеет информацию о типе и конфигурации. Когда условия если правило выполняется, то выполняются его действия. Дополнительные сведения см. в разделе Типы условий правила.

Типы действий правила

Ниже перечислены поддерживаемые типы действий для правила прослушивателя:

-

аутентификация-когнито [Прослушиватели HTTPS] Используйте Amazon Cognito для аутентификации пользователей. Для большего сведения см.

в разделе Аутентификация пользователей с помощью Application Load Balancer.

в разделе Аутентификация пользователей с помощью Application Load Balancer.-

аутентификация-oidc [Прослушиватели HTTPS] Используйте поставщика удостоверений, совместимого с OpenID. Connect (OIDC) для аутентификации пользователей.

-

фиксированный ответ Вернуть настраиваемый HTTP-ответ. Дополнительные сведения см. в разделе Действия с фиксированной реакцией.

-

вперед Пересылать запросы указанным целевым группам. Для получения дополнительной информации см. Действия вперед.

-

перенаправление Перенаправлять запросы с одного URL на другой.

Дополнительные сведения см. в разделе Действия перенаправления.

Дополнительные сведения см. в разделе Действия перенаправления.

Действие с наименьшим значением заказа выполняется первым. Каждое правило должно включать

ровно одно из следующих действий: переслать , перенаправить или фиксированный ответ , и это должно быть последнее действие, которое нужно выполнить.

Если используется версия протокола gRPC или HTTP/2, поддерживаются только следующие действия: вперед действия.

Действия с фиксированным ответом

Вы можете использовать действия с фиксированным ответом , чтобы отбрасывать запросы клиентов и возвращаться

настраиваемый HTTP-ответ. Это действие можно использовать для возврата 2XX, 4XX или 5XX.

код ответа и необязательное сообщение.

При фиксированном ответе действие выполнено, действие и URL-адрес

цели перенаправления записываются в журналы доступа. Дополнительные сведения см. в разделе Записи журнала доступа.

количество успешных

Дополнительные сведения см. в разделе Записи журнала доступа.

количество успешных действий с фиксированным ответом сообщается в Метрика HTTP_Fixed_Response_Count . Дополнительные сведения см. в разделе Метрики Application Load Balancer.

Пример фиксированного действия ответа для интерфейса командной строки AWS

Вы можете указать действие при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующее действие отправляет фиксированный ответ с указанным кодом состояния и телом сообщения.

[

{

"Тип": "фиксированный ответ",

«Фикседреспонсеконфиг»: {

«Код состояния»: «200»,

"ContentType": "текстовый/обычный",

"MessageBody": "Привет, мир"

}

}

] Действия пересылки

Вы можете использовать действия переадресации для маршрутизации запросов к одному или нескольким адресатам. группы. Если вы укажете несколько целевых групп для действия

группы. Если вы укажете несколько целевых групп для действия переадресация , вы

необходимо указать вес для каждой целевой группы. Вес каждой целевой группы представляет собой значение

от 0 до 999. Запросы, соответствующие правилу прослушивателя с взвешенными целевыми группами,

распределяются среди этих целевых групп в зависимости от их веса. Например, если вы

указать две целевые группы, каждая с весом 10, каждая целевая группа получает половину

запросы. Если вы укажете две целевые группы, одну с весом 10 и

другая с весом 20, целевая группа с весом 20 получает в два раза больше

много запросов, как и другая целевая группа.

По умолчанию настройка правила распределения трафика между взвешенными целевыми

groups не гарантирует, что закрепленные сеансы будут соблюдены. Чтобы убедиться, что липкий

сеансы учитываются, включите привязку целевой группы для правила. Когда нагрузка

балансировщик сначала направляет запрос на взвешенную целевую группу, он генерирует файл cookie

названный AWSALBTG, который кодирует информацию о выбранной целевой группе, шифрует

файл cookie и включает файл cookie в ответ клиенту. Клиент должен

включить файл cookie, который он получает, в последующие запросы к балансировщику нагрузки.

Когда балансировщик нагрузки получает запрос, соответствующий правилу с целевой группой

прилипание включено и содержит файл cookie, запрос направляется к цели

группа, указанная в файле cookie.

Когда нагрузка

балансировщик сначала направляет запрос на взвешенную целевую группу, он генерирует файл cookie

названный AWSALBTG, который кодирует информацию о выбранной целевой группе, шифрует

файл cookie и включает файл cookie в ответ клиенту. Клиент должен

включить файл cookie, который он получает, в последующие запросы к балансировщику нагрузки.

Когда балансировщик нагрузки получает запрос, соответствующий правилу с целевой группой

прилипание включено и содержит файл cookie, запрос направляется к цели

группа, указанная в файле cookie.

Балансировщики нагрузки приложений не поддерживают значения файлов cookie, закодированные в URL-адресе.

При запросах CORS (совместное использование ресурсов между источниками) некоторые браузеры требуют СамеСите=Нет; Защитите , чтобы включить липкость. В этом случае эластичная балансировка нагрузки

создает второй файл cookie, AWSALBTGCORS, который содержит ту же информацию, что и

оригинальный липкий файл cookie плюс этот атрибут SameSite . Клиенты

получить оба файла cookie.

Клиенты

получить оба файла cookie.

Пример прямого действия с одной целевой группой

Вы можете указать действие при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующее действие перенаправляет запросы в указанная целевая группа.

[

{

"Тип": "вперед",

"ФорвардКонфиг": {

"Целевые группы": [

{

"TargetGroupArn": "arn:aws:elasticloadbalancing: us-west-2 : 123456789012 :targetgroup/ мои цели / 73e2d6bc24d8a067 "

}

]

}

}

] Пример переадресации с двумя взвешенными целевыми группами

Следующее действие пересылает запросы к двум указанным целевым группам, в зависимости от веса каждой целевой группы.

[

{

"Тип": "вперед",

"ФорвардКонфиг": {

"Целевые группы": [

{

"TargetGroupArn": "arn:aws:elasticloadbalancing: us-west-2 : 123456789012 :targetgroup/ blue-targets / 73e2d6bc24d8a067 ",

"Вес": 10

},

{

"TargetGroupArn": "arn:aws:elasticloadbalancing: us-west-2 : 123456789012 :targetgroup/ green-targets / 09966783158cda59 ",

"Вес": 20

}

]

}

}

] Пример прямого действия с включенной липкостью

Если у вас есть прямое действие с несколькими целевыми группами и одним или несколькими

целевые группы имеют закрепленные сеансы

включен, вы должны включить привязку целевой группы.

Следующее действие перенаправляет запросы в две указанные целевые группы, с включенной привязкой к целевой группе. Запросы, не содержащие Файлы cookie Stickiness направляются в зависимости от веса каждой целевой группы.

[

{

"Тип": "вперед",

"ФорвардКонфиг": {

"Целевые группы": [

{

"TargetGroupArn": "arn:aws:elasticloadbalancing: us-west-2 : 123456789012 :targetgroup/ blue-targets / 73e2d6bc24d8a067 ",

"Вес": 10

},

{

"TargetGroupArn": "arn:aws:elasticloadbalancing: us-west-2 : 123456789012 :targetgroup/ green-targets / 09966783158cda59 ",

"Вес": 20

}

],

"TargetGroupStickinessConfig": {

«Включено»: правда,

«Продолжительность секунд»: 1000

}

}

}

] Действия перенаправления

Вы можете использовать действия перенаправления для перенаправления клиентских запросов с одного URL-адреса

другому. Вы можете настроить переадресацию как временную (HTTP 302) или постоянную.

(HTTP 301) в зависимости от ваших потребностей.

Вы можете настроить переадресацию как временную (HTTP 302) или постоянную.

(HTTP 301) в зависимости от ваших потребностей.

URI состоит из следующих компонентов:

протокол://имя хоста:порт/путь?query

Чтобы избежать цикла перенаправления, необходимо изменить хотя бы один из следующих компонентов: протокол, имя хоста, порт или путь. Любые компоненты, которые вы не изменяете, сохраняют их первоначальные значения.

- протокол

Протокол (HTTP или HTTPS). Вы можете перенаправить HTTP на HTTP, HTTP на HTTPS и HTTPS на HTTPS. Вы не можете перенаправить HTTPS на HTTP.

- имя хоста

Имя хоста.

Имя хоста не чувствительно к регистру, может быть до 128.

символов в длину и состоит из буквенно-цифровых символов,

подстановочные знаки (* и ?) и дефисы (-).

Имя хоста не чувствительно к регистру, может быть до 128.

символов в длину и состоит из буквенно-цифровых символов,

подстановочные знаки (* и ?) и дефисы (-).- порт

Порт (от 1 до 65535).

- путь

Абсолютный путь, начинающийся с ведущего “/”. Путь с учетом регистра, может содержать до 128 символов и состоит из буквенно-цифровые символы, подстановочные знаки (* и ?), & (используя &), и следующие специальные символы: _-.$/~”‘@:+.

- запрос

Параметры запроса.

Максимальная длина составляет 128 символов.

Максимальная длина составляет 128 символов.

Вы можете повторно использовать компоненты URI исходного URL-адреса в целевом URL-адресе, используя следующие зарезервированные ключевые слова:

#{протокол}– Сохраняет протокол. Использование в протоколе и компоненты запроса.#{хост}– Сохраняет домен. Используйте в имени хоста, пути и компоненты запроса.#{port}– Сохраняет порт. Использовать в порту, пути и запросе составные части.#{путь}– Сохраняет путь. Использовать в пути и запросе составные части.#{query}– Сохраняет параметры запроса. Использовать в запросе

составная часть.

Использовать в запросе

составная часть.

Когда выполняется действие перенаправления , это действие записывается в доступе

журналы. Дополнительные сведения см. в разделе Записи журнала доступа. Количество успешных перенаправления действия сообщается в HTTP_Redirect_Count метрика. Дополнительные сведения см. в разделе Метрики Application Load Balancer.

Пример действий перенаправления с использованием консоли

Следующее правило устанавливает постоянное перенаправление на URL-адрес, использующий HTTPS. протокол и указанный порт (40443), но сохраняет исходное имя хоста, путь и параметры запроса. Этот экран эквивалентен “https://#{хост}:40443/#{путь}?#{запрос}”.

Следующее правило устанавливает постоянное перенаправление на URL-адрес, который сохраняет

исходный протокол, порт, имя хоста и параметры запроса, а также использует #{path} ключевое слово для создания измененного пути. Этот экран

эквивалентно “#{протокол}://#{хост}:#{порт}/новый/#{путь}?#{запрос}”.

Этот экран

эквивалентно “#{протокол}://#{хост}:#{порт}/новый/#{путь}?#{запрос}”.

Пример действия перенаправления для интерфейса командной строки AWS

Вы можете указать действие при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующее действие перенаправляет HTTP запрос на HTTPS-запрос на порт 443 с тем же именем хоста, путем и строка запроса в качестве HTTP-запроса.

[

{

"Тип": "перенаправление",

"РедиректКонфиг": {

"Протокол": "HTTPS",

«Порт»: «443»,

"Хост": "#{хост}",

"Путь": "/#{путь}",

"Запрос": "#{запрос}",

"Код состояния": "HTTP_301"

}

}

] Типы условий правила

Ниже приведены поддерживаемые типы условий для правила:

-

заголовок хоста Маршрут на основе имени хоста каждого запроса.

Для получения дополнительной информации см.

Условия хозяина.

Для получения дополнительной информации см.

Условия хозяина.-

http-заголовок Маршрут на основе заголовков HTTP для каждого запроса. Чтобы получить больше информации, см. условия заголовка HTTP.

-

http-метод запроса Маршрут на основе метода HTTP-запроса каждого запроса. Для большего информацию см. в методе HTTP-запроса. условия.

-

шаблон пути Маршрут на основе шаблонов пути в URL запроса. Чтобы получить больше информации, см. Условия пути.

-

строка запроса Маршрут на основе пар ключ/значение или значений в строках запроса.

Для большего

информацию см. в разделе Условия строки запроса.

Для большего

информацию см. в разделе Условия строки запроса.-

исходный IP-адрес Маршрут на основе исходного IP-адреса каждого запроса. Для большего информацию см. в разделе Условия исходного IP-адреса.

Каждое правило может дополнительно включать до одного из следующих условий: заголовок хоста , метод http-запроса , path-pattern и source-ip . Каждое правило также может опционально

включать одно или несколько из следующих условий: http-заголовок и строка запроса .

Для каждого условия можно указать до трех оценок соответствия. Например, для каждого http-header условие, вы можете указать до трех строк, которые будут

по сравнению со значением заголовка HTTP в запросе. Условие выполняется, если

одна из строк соответствует значению заголовка HTTP. Требовать, чтобы все

строки являются совпадением, создайте одно условие для оценки совпадения.

Условие выполняется, если

одна из строк соответствует значению заголовка HTTP. Требовать, чтобы все

строки являются совпадением, создайте одно условие для оценки совпадения.

Для каждого правила можно указать до пяти оценок соответствия. Например, вы можете создать правило с пятью условиями, где каждое условие имеет одну оценку совпадения.

Вы можете включать подстановочные знаки в оценки соответствия для http-header , host-header , path-pattern и строка запроса условия. Существует ограничение в пять символов подстановки.

за правило.

Правила применяются только к видимым символам ASCII; управляющие символы (от 0x00 до 0x1f и 0x7f) исключаются.

Демонстрации см. в разделе «Дополнительно». Маршрутизация запросов.

Условия заголовка HTTP можно использовать для настройки правил маршрутизации запросов на основе

заголовки HTTP для запроса. Вы можете указать имена стандартных или пользовательских

Поля заголовка HTTP. Имя заголовка и оценка соответствия не чувствительны к регистру.

В строках сравнения поддерживаются следующие подстановочные знаки: *

(соответствует 0 или более символов) и ? (соответствует ровно 1 символу). Подстановочный знак

символы не поддерживаются в имени заголовка.

Вы можете указать имена стандартных или пользовательских

Поля заголовка HTTP. Имя заголовка и оценка соответствия не чувствительны к регистру.

В строках сравнения поддерживаются следующие подстановочные знаки: *

(соответствует 0 или более символов) и ? (соответствует ровно 1 символу). Подстановочный знак

символы не поддерживаются в имени заголовка.

Пример условия заголовка HTTP для интерфейса командной строки AWS

Вы можете указать условия при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет запросы с заголовком User-Agent, соответствующим одному из указанных струны.

[

{

"Поле": "http-заголовок",

"HttpHeaderConfig": {

"HttpHeaderName": "Пользовательский агент",

"Значения": ["*Chrome*", "*Safari*"]

}

}

] Метод HTTP-запроса условия

Вы можете использовать условия метода HTTP-запроса для настройки правил маршрутизации запросов

на основе метода HTTP-запроса запроса.![]() Вы можете указать стандартный или пользовательский

HTTP-методы. Оценка совпадения чувствительна к регистру. Подстановочные знаки не

поддерживается; поэтому имя метода должно быть точным совпадением.

Вы можете указать стандартный или пользовательский

HTTP-методы. Оценка совпадения чувствительна к регистру. Подстановочные знаки не

поддерживается; поэтому имя метода должно быть точным совпадением.

Мы рекомендуем направлять запросы GET и HEAD одинаково, потому что ответ на запрос HEAD может быть кэширован.

Пример условия метода HTTP для интерфейса командной строки AWS

Вы можете указать условия при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет запросы, использующие указанный метод.

[

{

"Поле": "метод http-запроса",

"HttpRequestMethodConfig": {

«Значения»: ["ПОЛЬЗОВАТЕЛЬСКИЙ МЕТОД"]

}

}

] Состояние хоста

Условия хоста можно использовать для определения правил маршрутизации запросов на основе хоста.

имя в заголовке хоста (также известное как маршрутизация на основе хоста ). Это позволяет вам поддерживать несколько поддоменов и разных доменов верхнего уровня.

с помощью одного балансировщика нагрузки.

Это позволяет вам поддерживать несколько поддоменов и разных доменов верхнего уровня.

с помощью одного балансировщика нагрузки.

Имя хоста не чувствительно к регистру, может содержать до 128 символов и может содержать любой из следующих символов:

Вы должны включить по крайней мере один “.” персонаж. Вы можете включить только алфавитный символы после финального “.” персонаж.

Примеры имен хостов

example.comtest.example.com*.example.com

Правило *.example.com совпадает test.example.com , но не соответствует example.com .

Пример условия заголовка хоста для интерфейса командной строки AWS

Вы можете указать условия при создании или изменении правила. Для большего

информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет

запросы с заголовком хоста, который соответствует указанной строке.

Для большего

информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет

запросы с заголовком хоста, который соответствует указанной строке.

[

{

"Поле": "хост-заголовок",

«Хостхеадерконфиг»: {

"Значения": ["*.example.com"]

}

}

] Условия пути

Условия пути можно использовать для определения правил маршрутизации запросов на основе URL-адреса. в запросе (также известном как маршрутизация на основе пути ).

Шаблон пути применяется только к пути URL-адреса, а не к его запросу параметры. Он применяется только к видимым символам ASCII; управляющие символы (0x00 до 0x1f и 0x7f) исключаются.

Шаблон пути чувствителен к регистру, может содержать до 128 символов и может содержать любой из следующих символов.

А–Я, а–я, 0–9

_ – .

$ / ~ ” ‘ @ : +

$ / ~ ” ‘ @ : +& (используя &)

* (соответствует 0 или более символов)

? (соответствует ровно 1 символу)

Если используется версия протокола gRPC, условия могут быть специфичными для пакета, службы, или метод.

Примеры шаблонов путей HTTP

/изображение/*/изображение/*/фото

Примеры шаблонов пути gRPC

Шаблон пути используется для маршрутизации запросов, но не изменяет их. Например,

если правило имеет шаблон пути /img/* , правило пересылает

запрос на /img/picture.jpg в указанную целевую группу в качестве

запрос на /img/picture. . jpg

jpg

Пример условия шаблона пути для интерфейса командной строки AWS

Вы можете указать условия при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет запросы с URL-адресом, содержащим указанную строку.

[

{

«Поле»: «шаблон пути»,

"ПаттернКонфиг": {

"Значения": ["/img/*"]

}

}

] Условия строки запроса

Условия строки запроса можно использовать для настройки правил маршрутизации запросов на основе для пар ключ/значение или значений в строке запроса. Оценка матча не деликатный случай. Поддерживаются следующие подстановочные знаки: * (соответствует 0 или больше символов) и ? (соответствует ровно 1 символу).

Пример условия строки запроса для интерфейса командной строки AWS

Вы можете указать условия при создании или изменении правила. Для большего

информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет

запросы со строкой запроса, которая включает либо пару ключ/значение

«версия = v1» или любой ключ, установленный в «пример».

Для большего

информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет

запросы со строкой запроса, которая включает либо пару ключ/значение

«версия = v1» или любой ключ, установленный в «пример».

[

{

"Поле": "строка запроса",

"КонфигСтрокиЗапроса": {

"Ценности": [

{

"Ключ": "версия",

"Значение": "v1"

},

{

"Значение": "*пример*"

}

]

}

}

] Условия исходного IP-адреса

Условия исходного IP-адреса можно использовать для настройки правил маршрутизации запросов.

на основе исходного IP-адреса запроса. IP-адрес должен быть указан в

формат CIDR. Вы можете использовать адреса как IPv4, так и IPv6. Подстановочные знаки не

поддерживается. Вы не можете указать 255.255.255.255/32 CIDR для

условие исходного IP-правила.

Если клиент находится за прокси, это IP-адрес прокси, а не IP адрес клиента.

Этому условию не удовлетворяют адреса в заголовке X-Forwarded-For. К

поиск адресов в заголовке X-Forwarded-For, используйте http-заголовок условие.

Пример исходного IP-условия для интерфейса командной строки AWS

Вы можете указать условия при создании или изменении правила. Для большего информацию см. в командах create-rule и modify-rule. Следующему условию удовлетворяет запросы с исходным IP-адресом в одном из указанных блоков CIDR.

[

{

"Поле": "исходный-ip",

"ИсточникКонфиг": {

"Значения": ["192.0.2.0/24", "198.51.100.10/32"]

}

}

] Javascript отключен или недоступен в вашем браузере.

Чтобы использовать документацию Amazon Web Services, должен быть включен Javascript. Инструкции см. на страницах справки вашего браузера.

Инструкции см. на страницах справки вашего браузера.

Биологическая характеристика богатой тромбоцитами смеси фибрина для инъекций, состоящей из геля аутологичного альбумина и жидкого богатого тромбоцитами фибрина (Alb-PRF)

. 2021 2 января; 32 (1): 74-81.

дои: 10.1080/09537104.2020.1717455. Epub 2020 20 января.

Масако Фудзиока-Кобаяши 1 , Бенуа Шаллер 1 , Карлос Фернандо де Алмейда Баррос Моуран 2 , Юфэн Чжан 3 , Антон Скулеан 4 , Ричард Мирон 4

Принадлежности

- 1 Отделение черепно-челюстно-лицевой хирургии, Инзельшпиталь, Университетская клиника Берна, Бернский университет, Берн, Швейцария.

- 2 Кафедра челюстно-лицевой хирургии, Школа стоматологии, Федеральный университет Флуминенсе, Нитерой, Рио-де-Жанейро, Бразилия.

- 3 Кафедра оральной имплантологии, Уханьский университет, Ухань, Китай.

- 4 Кафедра пародонтологии, Бернский университет, Берн, Швейцария.

- PMID: 31959025

- DOI: 10.1080/09537104.2020.1717455

Масако Фудзиока-Кобаяси и др. Тромбоциты. .

. 2021 2 января; 32 (1): 74-81.

2021 2 января; 32 (1): 74-81.

дои: 10.1080/09537104.2020.1717455. Epub 2020 20 января.

Авторы

Масако Фудзиока-Кобаяши 1 , Бенуа Шаллер 1 , Карлос Фернандо де Алмейда Баррос Моуран 2 , Юфэн Чжан 3 , Антон Скулеан 4 , Ричард Мирон 4

Принадлежности

- 1 Отделение черепно-челюстно-лицевой хирургии, Инзельшпиталь, Университетская клиника Берна, Бернский университет, Берн, Швейцария.

- 2 Кафедра челюстно-лицевой хирургии, Школа стоматологии, Федеральный университет Флуминенсе, Нитерой, Рио-де-Жанейро, Бразилия.

- 3 Кафедра оральной имплантологии, Уханьский университет, Ухань, Китай.

- 4 Кафедра пародонтологии Бернского университета, Берн, Швейцария.

- PMID: 31959025

- DOI: 10.1080/09537104.2020.1717455

Абстрактный

Богатый тромбоцитами фибрин (PRF) был предложен в качестве аутологичной мембраны с преимуществами накопления хозяином тромбоцитов и лейкоцитов с захватом факторов роста. Однако ограничения включают его более быструю резорбцию (~ 2 недели). Интересно, что недавние исследования показали, что при нагревании слоя жидкой обедненной тромбоцитами плазмы (PPP) резорбционные свойства нагретого альбумина (гель альбумина) могут быть продлены с 2 недель до более чем 4 месяцев (e-PRF). Цель настоящего исследования состояла в том, чтобы охарактеризовать биологические свойства этого нового регенеративного метода. Цельная кровь, полученная из периферической крови в 9Пластиковые пробирки объемом 1 мл центрифугировали при 700 g в течение 8 минут. После этого бедный тромбоцитами слой плазмы нагревали при 75°C в течение 10 минут для создания денатурированного альбумина (альбуминового геля). Оставшиеся клетки и фактор роста, обнаруженные в слое лейкоцитарной пленки (жидкий PRF), после этого снова смешивали с охлажденным альбуминовым гелем с образованием Alb-PRF. Затем был проведен гистологический анализ, включая распределение клеток внутри Alb-PRF. Семь различных кинетик высвобождения факторов роста из Alb-PRF были охарактеризованы до 10 дней, включая PDGF-AA, PDGF-AB, PDGF-BB, TGF-β1, VEGF, IGF и EGF. После этого реакцию клеток фибробластов десны на Alb-PRF исследовали с помощью анализа «живой/мертвый» через 24 часа; миграционный анализ через 24 часа; анализ пролиферации через 1, 3 и 5 дней; ПЦР в реальном времени на экспрессию TGF-β и коллагена 1a2 на 3 и 7 сутки; и иммуноокрашивание коллагена 1 через 14 дней.

Цель настоящего исследования состояла в том, чтобы охарактеризовать биологические свойства этого нового регенеративного метода. Цельная кровь, полученная из периферической крови в 9Пластиковые пробирки объемом 1 мл центрифугировали при 700 g в течение 8 минут. После этого бедный тромбоцитами слой плазмы нагревали при 75°C в течение 10 минут для создания денатурированного альбумина (альбуминового геля). Оставшиеся клетки и фактор роста, обнаруженные в слое лейкоцитарной пленки (жидкий PRF), после этого снова смешивали с охлажденным альбуминовым гелем с образованием Alb-PRF. Затем был проведен гистологический анализ, включая распределение клеток внутри Alb-PRF. Семь различных кинетик высвобождения факторов роста из Alb-PRF были охарактеризованы до 10 дней, включая PDGF-AA, PDGF-AB, PDGF-BB, TGF-β1, VEGF, IGF и EGF. После этого реакцию клеток фибробластов десны на Alb-PRF исследовали с помощью анализа «живой/мертвый» через 24 часа; миграционный анализ через 24 часа; анализ пролиферации через 1, 3 и 5 дней; ПЦР в реальном времени на экспрессию TGF-β и коллагена 1a2 на 3 и 7 сутки; и иммуноокрашивание коллагена 1 через 14 дней. Впервые гистологически было обнаружено, что жизнеспособные клетки были равномерно распределены по составу Alb-PRF. Высвобождение фактора роста продемонстрировало медленное и постепенное высвобождение, особенно TGF-β1 и PDGF-AA/AB, в течение всего 10-дневного периода. Alb-PRF также продемонстрировал статистически значимо более высокую клеточную биосовместимость через 24 часа и статистически значимо индуцировал большую пролиферацию фибробластов через 5 дней по сравнению с контрольным TCP. Кроме того, Alb-PRF индуцировал статистически значимо более высокие уровни мРНК TGF-β через 3 и 7 дней, а также коллагена 1 через 7 дней. Настоящие результаты показывают, что Alb-PRF обладает регенеративными свойствами, вызванными медленным и постепенным высвобождением факторов роста, обнаруженных в жидком PRF, посредством разложения геля альбумина. Таким образом, будущие исследования должны полностью охарактеризовать свойства деградации Alb-PRF 9.0274 in vivo и исследовать будущие клинические применения в различных областях медицины.

Впервые гистологически было обнаружено, что жизнеспособные клетки были равномерно распределены по составу Alb-PRF. Высвобождение фактора роста продемонстрировало медленное и постепенное высвобождение, особенно TGF-β1 и PDGF-AA/AB, в течение всего 10-дневного периода. Alb-PRF также продемонстрировал статистически значимо более высокую клеточную биосовместимость через 24 часа и статистически значимо индуцировал большую пролиферацию фибробластов через 5 дней по сравнению с контрольным TCP. Кроме того, Alb-PRF индуцировал статистически значимо более высокие уровни мРНК TGF-β через 3 и 7 дней, а также коллагена 1 через 7 дней. Настоящие результаты показывают, что Alb-PRF обладает регенеративными свойствами, вызванными медленным и постепенным высвобождением факторов роста, обнаруженных в жидком PRF, посредством разложения геля альбумина. Таким образом, будущие исследования должны полностью охарактеризовать свойства деградации Alb-PRF 9.0274 in vivo и исследовать будущие клинические применения в различных областях медицины.

Ключевые слова: Альбумин; фибрин; фибробласты; богатый тромбоцитами фибрин; регенерация; лечение раны.

Похожие статьи

Улучшенная доставка фактора роста и клеточная активность с использованием концентрированного богатого тромбоцитами фибрина (C-PRF) по сравнению с традиционными инъекционными протоколами (i-PRF).

Фудзиока-Кобаяси М., Катагири Х., Коно М., Шаллер Б., Чжан И., Скулеан А., Мирон Р.Дж. Фудзиока-Кобаяши М. и соавт. Clin Oral Investig. 2020 декабря; 24 (12): 4373-4383. doi: 10.1007/s00784-020-03303-7. Epub 2020 7 мая. Clin Oral Investig. 2020. PMID: 32382929

Инъекционный фибрин, богатый тромбоцитами (i-PRF): возможности в регенеративной стоматологии?

Мирон Р.

Дж., Фудзиока-Кобаяши М., Эрнандес М., Кандалам У., Чжан И., Ганаати С., Чукроун Дж.

Мирон Р.Дж. и соавт.

Clin Oral Investig. 2017 ноябрь;21(8):2619-2627. doi: 10.1007/s00784-017-2063-9. Epub 2017 2 февраля.

Clin Oral Investig. 2017.

PMID: 28154995

Дж., Фудзиока-Кобаяши М., Эрнандес М., Кандалам У., Чжан И., Ганаати С., Чукроун Дж.

Мирон Р.Дж. и соавт.

Clin Oral Investig. 2017 ноябрь;21(8):2619-2627. doi: 10.1007/s00784-017-2063-9. Epub 2017 2 февраля.

Clin Oral Investig. 2017.

PMID: 28154995Оценка in vivo биосовместимости и биодеградации новой денатурированной плазматической мембраны в сочетании с жидким PRF (Alb-PRF).

Gheno E, Mourão CFAB, Mello-Machado RC, Stellet Lourenço E, Miron RJ, Catarino KFF, Alves AT, Alves GG, Calasans-Maia MD. Гено Э. и др. Тромбоциты. 2021 19 мая;32(4):542-554. дои: 10.1080/09537104.2020.1775188. Epub 2020 12 июня. Тромбоциты. 2021. PMID: 32531175

Жидкий фибрин, богатый тромбоцитами, и термокоагулированный гель альбумина: биоанализ активности TGF-β.

Каргарпур З., Насирзаде Дж., Панахипур Л., Мирон Р.Дж., Грубер Р. Каргарпур З. и др. Материалы (Базель). 2020 6 августа; 13 (16): 3466. дои: 10.3390/ma13163466. Материалы (Базель). 2020. PMID: 32781631 Бесплатная статья ЧВК.

Влияют ли структура фибрина и содержание лейкоцитов на высвобождение фактора роста из концентратов тромбоцитов? Основанный на фактических данных ответ, сравнивающий гель чистой богатой тромбоцитами плазмы (P-PRP) и богатый лейкоцитами и тромбоцитами фибрин (L-PRF).

Дохан Эренфест Д.М., Белецки Т., Джимбо Р., Барбе Г., Дель Корсо М., Инчинголо Ф., Саммартино Г. Дохан Эренфест, Д.М., и др. Карр Фарм Биотехнолог. 2012 июнь; 13 (7): 1145-52. дои: 10.2174/138920112800624382. Карр Фарм Биотехнолог. 2012. PMID: 21740377 Обзор.

Посмотреть все похожие статьи

Цитируется

Инъекционный обогащенный тромбоцитами фибрин — революция в пародонтальной регенерации.

Голлапуди М., Баджадж П., Оза Р.Р. Голлапуди М. и соавт. Куреус. 2022 31 августа; 14 (8): e28647. doi: 10.7759/cureus.28647. Электронная коллекция 2022 авг. Куреус. 2022. PMID: 36196318 Бесплатная статья ЧВК. Обзор.

Hypericum perforatum и его потенциальный антиагрегантный эффект.

Monteiro MD, Dias ACP, Costa D, Almeida-Dias A, Criado MB. Монтейро, доктор медицины, и соавт. Здравоохранение (Базель). 2022 15 сентября; 10 (9): 1774. doi: 10.3390/healthcare10091774. Здравоохранение (Базель). 2022. PMID: 36141386 Бесплатная статья ЧВК.

Изучение надлежащего протокола нагрева для инъекционного горизонтального геля фибрина, богатого тромбоцитами.

Чжэн С, Ян С, Ченг К, Фэн М, Ван И, Сяо Б.

Технические данные и основные габаритные размеры асинхронных электродвигателей с короткозамкнутым ротором мощностью до 100 кВт

Технические данные и основные габаритные размеры асинхронных электродвигателей с короткозамкнутым ротором мощностью до 100 кВт 1

1 рис. 2)

рис. 2)