Как считать прошивку из микроконтроллера

Блог об электронике

Привет друзья.

Меня попросили рассказать о клонировании микроконтроллеров. Просили — выполняю!

Кратко о чём я хочу рассказать в данном видео:

Я расскажу две коротенькие истории, чтобы вы лучше поняли, что такое клонирование и как всё происходит.

Второе — я сделаю клон данного устройства, точнее сделаю клон микроконтроллера.

Так же я вам расскажу, что клонирование чипов не всегда возможно, более того, можно сказать даже по другому, практически всегда клонирование чипов не возможно. Я, так же в конце расскажу, какие бывают способы клонирования, даже если производитель не хочет чтобы клонировали его устройство, производитель устройства, не хочет этого, то есть варианты, есть способы, и о них я расскажу дальше. Так же есть способ о котором многие знают, но даже и не догадываются что они его знают, как можно клонировать устройство со 100% результатом.

Первая история. Представим, что я наконец-то доделал своё устройство, которое я никак доделать не могу. И скажем, продаю его примерно за 100 $. Потом у меня кто-то его покупает, Вася допустим, и Вася смышлёный парень, он видит, что этот микроконтроллер стоит 2 $, дисплей — 3 $, кнопочки вообще копейки, пару транзисторов, пару резисторов. Он понимает, что данное устройство стоит максимум 20 $, как я его мог купить за 100 $. И он думает, нужно сделать копии таких устройств (клонировать чипы) и продавать их не за 100 $ как продаёт бедный инженер Аурел, а продавать их за 50$. Вот он считает, что навар 30 $, всё круто, через годик он на машинке будет ездить, через два уже на хорошей машинке и так далее и тому подобное. Такой вариант — кормить нахлебников — он никого не устраивает. Поэтому производители всех микроконтроллеров устанавливают, точнее задают возможность защиты содержимого микроконтроллера от чтения, конечно же эти защиты можно обойти, но как правило, простыми способами этого не сделать.

О способах клонирования чипов я расскажу в самом конце. Всё это приводит к битам защиты, и я на этом сам попался. Принесли отремонтировать плату управления холодильником. Плата работала, индикация работала, единственное что не работало — устройство которое включало компрессор. который гоняет фреон по теплообменнику, который перегоняет тепло из холодильной камеры наружу. Было очень похоже на то, что просто сгорел данный пин микроконтроллера. Был бы у меня исходный код, я бы перекинул управление данным исполнительным устройством на какой-то соседний пин, которых свободных было огромное количество. Но исходного кода естественно у меня не было. Оставался второй вариант — копировать прошивку и залить её в нормальный микроконтроллер, потому что там была, кажется, AtMega8. Естественно у меня этот вариант не получился, потому что стояли биты защиты.

О способах клонирования чипов я расскажу в самом конце. Всё это приводит к битам защиты, и я на этом сам попался. Принесли отремонтировать плату управления холодильником. Плата работала, индикация работала, единственное что не работало — устройство которое включало компрессор. который гоняет фреон по теплообменнику, который перегоняет тепло из холодильной камеры наружу. Было очень похоже на то, что просто сгорел данный пин микроконтроллера. Был бы у меня исходный код, я бы перекинул управление данным исполнительным устройством на какой-то соседний пин, которых свободных было огромное количество. Но исходного кода естественно у меня не было. Оставался второй вариант — копировать прошивку и залить её в нормальный микроконтроллер, потому что там была, кажется, AtMega8. Естественно у меня этот вариант не получился, потому что стояли биты защиты.  hex не распространяют, никому не отправляют, и если вы хотите — вы можете у нас купить плату. Сказал мне стоимость. Сказал стоимость доставки. Короче, суммы были не маленькие.

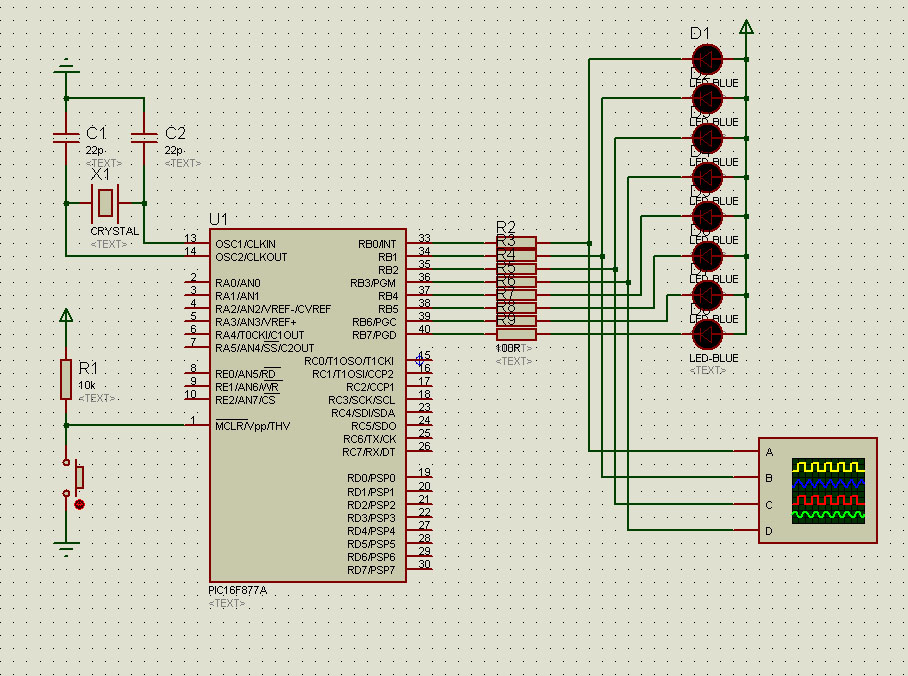

hex не распространяют, никому не отправляют, и если вы хотите — вы можете у нас купить плату. Сказал мне стоимость. Сказал стоимость доставки. Короче, суммы были не маленькие. То есть вот такая вот реальная ситуация, у меня не получилось это всё сделать. Теперь давайте, все-таки перейдём к самому процессу клонирования чипов. У меня есть плата А, эта плата работает, как вы видите тут меню переключается, всё прекрасно работает. Мне нужно сделать такое же устройство. Устройство сделать просто, у меня плата односторонняя, я вижу трассировку, я просто копирую трассировку, делаю новое устройство, но мне нужно как то сделать чтобы микроконтроллер также функционировал как и микроконтроллер в плате А. То есть для идентичного функционирования мне нужно чтобы fuse биты на обоих контроллерах были идентичные, содержимое flash памяти, там хранится ваша программа, тоже было идентичным, и содержимое eeprom памяти, там могут храниться какие-то важные константы, тоже было идентичным. То есть мне нужно с этого микроконтроллера (микроконтроллер А) считать все три составляющие — fuse, flash, eeprom и в тот микроконтроллер (микроконтроллер В) записать.

Лучше записывать таким образом, чтобы сначала записать flash, потом eeprom, ну или наоборот, ну и самым последним самое главное записать fuse. Потому что, если у вас микроконтроллер в плате имеет какой то кварцевый генератор, и он настроен fus-ами для работы от внешнего тактового сигнала, то при программировании микроконтроллера в панельке без кварца, как только вы переключите микроконтроллер для работы от кварца, он уже не запустится, потому что ему нужен внешний тактовый сигнал, которого нет в панельке. Вам придётся его паять в плату, где есть этот сигал, и потом уже зашивать в него eeprom и flash. Поэтому, сначала пишем eeprom и flash пока микроконтроллер работает от внутреннего генератора, потом переносим содержимое fuse, и если всё хорошо, то микроконтроллер, после конфигурирования fuse, просто перестанет определяться, но этого уже и не требуется, так как вы залили в него прошивку до fuse. Когда вы его вставите в плату, он у вас, так как на ней смонтирован кварц, сразу же и запустится.

Лучше записывать таким образом, чтобы сначала записать flash, потом eeprom, ну или наоборот, ну и самым последним самое главное записать fuse. Потому что, если у вас микроконтроллер в плате имеет какой то кварцевый генератор, и он настроен fus-ами для работы от внешнего тактового сигнала, то при программировании микроконтроллера в панельке без кварца, как только вы переключите микроконтроллер для работы от кварца, он уже не запустится, потому что ему нужен внешний тактовый сигнал, которого нет в панельке. Вам придётся его паять в плату, где есть этот сигал, и потом уже зашивать в него eeprom и flash. Поэтому, сначала пишем eeprom и flash пока микроконтроллер работает от внутреннего генератора, потом переносим содержимое fuse, и если всё хорошо, то микроконтроллер, после конфигурирования fuse, просто перестанет определяться, но этого уже и не требуется, так как вы залили в него прошивку до fuse. Когда вы его вставите в плату, он у вас, так как на ней смонтирован кварц, сразу же и запустится.

Давайте непосредственно попробуем всё считать. Я себе сделал папку, вы видите, что она пустая, и попытаюсь считать с микроконтроллера сначала Flash. Выбираем путь, по которому хотим сохранить файл. Нужно как то назвать hex каким-то говорящим названием. Теперь жмём кнопку «Чтение». Вот как видите, у меня здесь появился файл на 9 кБайт.

Также самое читаем и eeprom. У меня конечно же в ней ничего нет, но в вашем случае может быть. Самими последними смотрим fuse. Нажимаем «Чтение», ОК, и fuse можно к примеру ALT+PrtSct и вставить в текстовый документ.

Ну всё, мы скопировали содержимое микроконтроллера.

Теперь я беру и подключаю сюда другой микроконтроллер (микроконтроллер В). У меня другой платы нет, я сделаю вот так — «Стереть всё». Кристалл чист, но для того, чтобы вы видели, что у меня другое устройство, я разверну провод))).

Я беру второе устройство, вставляю его в компьютер, подключаю программатор, устройство абсолютно чистое, ничего у нас не работает, теперь мне нужно сюда залить eeprom, hex, и в конце fuse.

То есть я точно также выбираю hex, жму «Программирование», ОК.

То есть я точно также выбираю hex, жму «Программирование», ОК. Дальше мне нужна eeprom, также выбираю и жму «Программирование». И также мне нужны fuse. То есть я беру сначала читаю то, что у меня установлено, и затем сверяю с тем, что мне нужно. При необходимости их корректирую. У меня всё установлено так как нужно. Ну всё, я вас поздравляю, у вас устройство и чип клонированы, оно работает, и всё классно.

Но это слишком просто, так не бывает. Дело в том, что у любого микроконтроллера есть вот такие два fuse защиты. У других микроконтроллеров механизмы защиты могут быть другими, но все они имеют механизмы защиты. К примеру, я беру и удаляю данные два fuse, я их не то что удалил, я их установил. Они равны значению всегда установленного бита SPIEN. И теперь я хочу сделать всё тоже самое что я делал до этого.

Я создам другой файл, допустим, с окончанием LOCK, и прочту в него.

Как видите всё читается, казалось бы никаких проблем нет, то есть чтение у нас не запрещено, всё классно, НО, если мы сейчас эти два файла откроем в текстовом редакторе.

Смотрите. Они разные.

Смотрите. Они разные. Даже в первой строчке, видим, что здесь 028D, а в этом уже 0F00, то есть программатор считал не нужную информацию, а у микроконтроллера словно включается какой то генератор случайных чисел и он просто плюёт ерундой. Давайте убедимся, что мы считали не то, что нужно, давайте запрограммируем микроконтроллер hex файлом с окончанием LOCK. Убедимся что у нас дисплей не включится. Всё ОК, прошло программирование, прошло верификацию, но дисплей не включается. Чтобы вы не делали, у вас ничего не получится. И я думаю, что многие начинающие сразу подумают, что что-то не так с микроконтроллером, либо программатор не работает, либо ещё что-то. Потому что всё считалось. Поэтому просто берём, читаем у микроконтроллера, который мы хотим клонировать, fuse, и если установлены fuse защиты, то ни flash ни eeprom не имеет никакого смысла читать дальше.

Какие бывают варианты обхода битов защиты?

Какие бывают варианты обхода битов защиты? Ну первое — это ошибка, ошибка разработчиков данного чипа. Может быть такое, что разработчики где то ошиблись, и эту защиту как-то можно просто обойти. Такое бывает, но это редкость.

Второе — берут, и на специальном оборудовании, микрон за микроном снимают слоями данный компаунд, и добираются до кристалла. Затем находят область памяти, это тоже какая то ПЗУ (постоянное запоминающее устройство) где хранятся биты конфигурации. И каким то способом, либо лазером, либо электромагнитным импульсом направленным, пытаются изменить состояние бита защиты, затем читают программатором с микроконтроллера прошивку. Естественно что для того, чтобы это сделать, нужно знать топологию микроконтроллера, нужно знать где что находится, где какой бит, возможно также нужно будет испортить огромное кол-во работающих устройство для исследование методом проб и ошибок. Более того, снятие послойное компаунда, для этого нужно иметь супер точное оборудование, это всё стоит огромных денег.

Третий вариант, который у вас всегда будет работать, который я и обещал показать, который 100% работает на всех микроконтроллерах, это изучить, как работает ваше устройство, и не клонировать его чип, а сделать своё новое устройство, которое по функционалу не будет отличаться от данного устройства. Так же будет отвечать на ваши кнопки, на все ваши нажатия. Да, я понимаю, вы чувствуете, что я вас обманул, но не обманывайте и вы себя, потому что простыми способами сделать копию устройства не получится. Потому что никто, ни разработчики, естественно, раз разработчики этого не хотят, то и производители микроконтроллеров никак не допустят того, чтобы кто-то мог взять и спокойно сделать копию микроконтроллера с прошивкой (клонирование чипа).

14 комментария

Стиль написания это просто пиздец . Складывается впечатление что все ваше образование — это два класса церковно- приходской школы. Читать просто невозможно

Да, Вы правы, статьи никуда не годятся. Это не совсем статьи, это текст из видео практически без изменений. Я выставляю его для поисковиков, чтобы для них сайт не был пустым. (Ну на крайний случай, для пользователей с очень плохим интернетом) Для людей есть видео, оно первично, хотя и оно не лишено недостатков, но видео ещё нормально смотрится, так как там больше интереса представляет картинка, а мои комментарии просто дополнения. Вам спасибо за критику, которая заставляет расти, а не стоять на месте.

Я выставляю его для поисковиков, чтобы для них сайт не был пустым. (Ну на крайний случай, для пользователей с очень плохим интернетом) Для людей есть видео, оно первично, хотя и оно не лишено недостатков, но видео ещё нормально смотрится, так как там больше интереса представляет картинка, а мои комментарии просто дополнения. Вам спасибо за критику, которая заставляет расти, а не стоять на месте.

Отличный ролик и хорошее описание . А критиков не слушай. Кто такой Вася? Если слишком умный пусть на сайтах для профессионалов критикует.

Спасибо за видео! Всё ясно и понятно, а главное очень интересно! Что касается стиля — пусть Вася читает художественную литературу, там со стилем всё ОК!

В настоящее время, все больше людей, интересующихся электроникой, и конструирующих самостоятельно различные устройства, собирают устройства с применением микроконтроллеров. Даже начинающие, рано или поздно приходят к мысли, о необходимости их изучения, потому — что за ними будущее. Из наиболее широко распространенных, и относительно простых для изучения, по крайней мере, относительно других МК, могу назвать микроконтроллеры PIC и AVR.

По микроконтроллерам AVR, семейств Mega и Tiny, есть много информации в интернете, и огромное количество готовых схем и прошивок для них. Выбравшие для изучения AVR микроконтроллеры (МК), думаю, чаще всего собирают себе, сперва для прошивания МК Программатор Громова. Это очень легкий в сборке программатор, не содержит дефицитных деталей, не требует наладки, и собрать его может даже школьник. Главным недостатком его является то, что для его подключения к компьютеру необходим СОМ порт, который часто отсутствует на современных компьютерах. Я являюсь обладателем относительно современного системного блока, на материнской плате которого производители оставили СОМ порт, и разумеется, собрал себе Программатор Громова, начав свое знакомство с МК AVR.

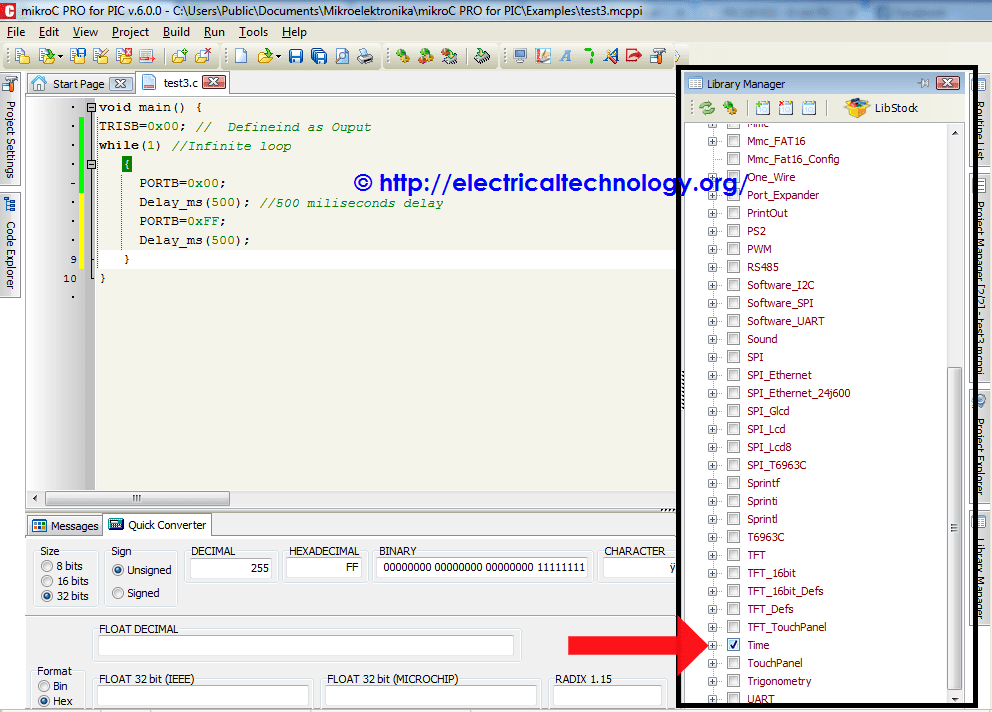

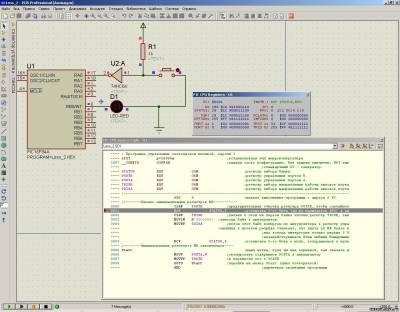

Выбор оболочек работающих с этим программатором не велик, наиболее распространенные, это Ponyprog и Uniprof. Испробовав в работе обе из них, понял, что к Ponyprog, у меня почему-то душа не лежит, зато Uniprof меня полностью устроила. Так выглядит её рабочее окно:

Так выглядит её рабочее окно:

В настоящий момент программатор не подключен, после подключения программатора к программируемому МК, и подаче на него питания, вместо надписи синим текстом UNKNOWN будет показана модель микроконтроллера. В случае каких-либо проблем, с автоматическим определением типа МК, можно вручную указать его тип в появившемся меню. В настоящее время мощность современных компьютеров очень высока, для того чтобы прошить МК без ошибок, нужно поставить галочку Тормоз, в рабочем окне программы. Особенно это касается прошивания выставленных фьюзов.

Разберем подробнее основные пиктограммы, используемые при работе с оболочкой.

- READ. Считать прошивку с микроконтроллера. Кликнув по этой иконке, мы считываем записанную ранее прошивку, с чипа микроконтроллера в буфер программы.

- PROG. Записать прошивку в микроконтроллер. С помощью этой иконки мы записываем прошивку, из буфера программы в память чипа, или прошиваем МК.

- TEST. Сверка прошивки, записанной в память чипа, с прошивкой в буфере программы.

- FUSE. Выставление фьюзов. Установка фьюз битов, задающих параметры работы микроконтроллера. О них ниже поговорим отдельно.

- ERASE. Стереть прошивку микроконтроллера. Перед тем, как залить в чип новую прошивку, мы должны удалить старую из его памяти. С помощью этой иконки, мы и осуществляем стирание.

- HEX Загрузить прошивку в буфер, (иконка папки). Перед тем как прошить микроконтроллер, мы должны загрузить прошивку в буфер программы, сделать это можно с помощью этой иконки.

- HEX Сохранить прошивку из буфера (иконка дискеты). Служит для сохранения на компьютере прошивки, снятой с чипа микроконтроллера, и загруженной в буфер. Сохранить прошивку можно, только если микроконтроллер не был защищен от копирования его прошивки, с помощью выставления определенных фьюз битов.

Рассмотрим что это такое, фьюз биты. Такое окно появляется, если мы кликнем на иконку Фьюзы:

Такое окно появляется, если мы кликнем на иконку Фьюзы:

У некоторых типов микроконтроллеров, часть фьюзов представленных на скрине может отсутствовать, у других наоборот, могут быть дополнительные фьюзы, которых нет на этом рисунке. Фьюзы делятся на несколько групп: Перечислим их так, как они идут на рисунке, слева направо, это Lock Байт, установка lock битов, защищает прошивку от копирования, Low Байт, это Младший байт. High Байт, это Старший байт. Ext Байт, это Дополнительный байт.

Узнать, для чего нужны каждые из этих битов, можно скачав Даташит на данный микроконтроллер. Либо можно воспользоваться Онлайн калькулятором фьюзов, там будет приведено краткое пояснение, для некоторых из фьюз битов. Для того чтобы перейти на эту страницу, нужно набрать Онлайн калькулятор фьюзов в поисковом запросе.

При выставлении фьюзов, нужно быть очень внимательным, потому что ошибочное выставление некоторых из них, приведет к тому, что микроконтроллер залочится, и перепрошить его через последовательный интерфейс (SPI) будет невозможно. В таком случае если вы все же напутали с выставлением фьюзов, поищите среди своих знакомых радиолюбителя, с параллельным (высоковольтным) программатором или Реаниматором МК AVR. Также, если вы случайно выставили тактирование, не от внутреннего генератора МК, а от внешнего кварца, и микроконтроллер перестал быть “виден” при прошивании, нужно будет подключить кварц и 2 конденсатора в соответствии со схемой и распиновкой из даташита.

В таком случае если вы все же напутали с выставлением фьюзов, поищите среди своих знакомых радиолюбителя, с параллельным (высоковольтным) программатором или Реаниматором МК AVR. Также, если вы случайно выставили тактирование, не от внутреннего генератора МК, а от внешнего кварца, и микроконтроллер перестал быть “виден” при прошивании, нужно будет подключить кварц и 2 конденсатора в соответствии со схемой и распиновкой из даташита.

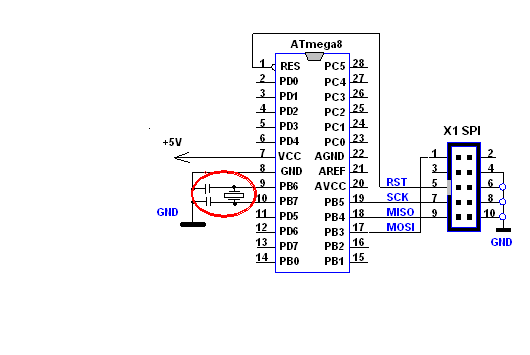

Выше на рисунке, обведены красным те фьюзы, которые изменять не нужно, иначе микроконтроллер залочится. Это RSTDISABLE, выбор этого бита, отключает работу вывода RESET, и превращает его в еще один вывод порта микроконтроллера. SPIEN, этот бит, собственно и включает последовательное программирование. В некоторых программах-оболочках стоит защита от его изменения. DWEN, это бит служащий для отладки микроконтроллера, если его изменить, МК будет также недоступен для программирования по SPI. Также нужно обратить внимание, что в некоторых программах-оболочках, фьюз биты выставляются инверсно, Uniprof относиться именно к таким программам. То есть в одних, наличие галочки означает, что бит не запрограммирован, а в других наоборот. Для того что не ошибиться, можно ориентироваться по биту Spien, есть на нем галочка или нет, так как если микроконтроллер виден, бит Spien запрограммирован, этот бит бывает установлен по умолчанию. В программе-оболочке Ponyprog, галочки ставятся инверсно относительно Uniprof. Автор статьи — AKV.

То есть в одних, наличие галочки означает, что бит не запрограммирован, а в других наоборот. Для того что не ошибиться, можно ориентироваться по биту Spien, есть на нем галочка или нет, так как если микроконтроллер виден, бит Spien запрограммирован, этот бит бывает установлен по умолчанию. В программе-оболочке Ponyprog, галочки ставятся инверсно относительно Uniprof. Автор статьи — AKV.

Ответы на часто задаваемые вопросы:

1. Для кого предназначен этот FAQ?

Большинство специалистов разрабатывающие устройства на микроконтроллерах уже знакомы с темой защиты программ микроконтроллеров, поэтому можно считать, что данный раздел им ни о чем новом не расскажет. Однако имеется огромная армия инженеров и простых потребителей электронных устройств не знакомых с детальной организацией подобной защиты, но желающих либо разобраться в деталях работы имеющегося устройства, либо создать подобное устройство, для них то и предназначен этот сборник ответов на вопросы.

2. Для чего и от кого делается защита микроконтроллеров?

Многие производители электронных устройств стараются защитить свое устройство от возможности простого копирования его другим производителем. Им навстречу пошли производители микроконтроллеров, введя в функционал своих изделий защиту от копирования программы (микропрограммы) содержащийся в памяти микроконтроллера. Используя эту защиту от чтения микропрограммы (прошивки) производители электронных устройств могут защитить свой продукт от простого копирования другим производителем.

3. Что представляет собой защита от копирования в микроконтроллере, и почему я сам не могу считать защищенную микропрограмму (прошивку)?

Обычно защита от копирования устанавливается во время программирования микроконтроллера путем установки специального бита защиты или нескольких бит в слове конфигурации микроконтроллера. Физически эти биты располагаются в специальных ячейках памяти на кристалле микроконтроллера. Иногда используются другие методы защиты, например защита паролем, но принцип сохраняется. Чтобы снять защиту обычно необходимо изменить значение этого бита или нескольких битов, хотя часто могут использоваться и другие методы считывания содержимого памяти программы микроконтроллера. Обычными методами, например программатором, это сделать не удастся, необходимо сложное дорогостоящее оборудования, которого обычный разработчик электронных устройств не имеет. Поэтому мы, имея необходимое оборудование, знания и опыт, специализируемся на предоставлении подобного рода услуг.

Чтобы снять защиту обычно необходимо изменить значение этого бита или нескольких битов, хотя часто могут использоваться и другие методы считывания содержимого памяти программы микроконтроллера. Обычными методами, например программатором, это сделать не удастся, необходимо сложное дорогостоящее оборудования, которого обычный разработчик электронных устройств не имеет. Поэтому мы, имея необходимое оборудование, знания и опыт, специализируемся на предоставлении подобного рода услуг.

4. Что дает мне снятие защиты от чтения микропрограммы (прошивки)?

Допустим, у Вас есть устройство, которое Вы приобрели у одного из производителей электронных устройств и Вы хотите производить такое же, но модифицированное устройство. Но исходников микропрограммы или готовой прошивки у Вас естественно нет, и Вам будет необходимо полностью с нуля разрабатывать и отлаживать микропрограмму. На это, по сравнению с копированием электронной составляющей устройства (схемы), придется потратить много денег и времени. Пользуясь нашими профессиональными услугами, Вы сэкономите и деньги и время на разработку устройства. При наличии устройства или его электрической схемы мы можем восстановить полностью алгоритм его работы и текст микропрограммы на языке программирования Си или Ассемблер.

Пользуясь нашими профессиональными услугами, Вы сэкономите и деньги и время на разработку устройства. При наличии устройства или его электрической схемы мы можем восстановить полностью алгоритм его работы и текст микропрограммы на языке программирования Си или Ассемблер.

5. Какова законность таких действий с точки зрения законодательства?

Все микропрограммы (прошивки) мы считываем по заказу клиента с целью ремонта его устройства, либо для ознакомления с алгоритмом работы микропрограммы. Вся дальнейшая ответственность за незаконное распространение микропрограммы или иные действия с ней или с её помощью ложится полностью на заказчика.

Наша компания работает на территории РФ, поэтому ниже приведем цитату из закона. Законодательство других стран декларирует аналогичную позицию.

Статья 1280 ГК РФ. “Свободное воспроизведение программ для ЭВМ и баз данных. Декомпилирование программ для ЭВМ”.

2. Лицо, правомерно владеющее экземпляром программы для ЭВМ, вправе без согласия правообладателя и без выплаты дополнительного вознаграждения изучать, исследовать или испытывать функционирование такой программы в целях определения идей и принципов, лежащих в основе любого элемента программы для ЭВМ, путем осуществления действий, предусмотренных подпунктом 1 пункта 1 настоящей статьи.

3. Лицо, правомерно владеющее экземпляром программы для ЭВМ, вправе без согласия правообладателя и без выплаты дополнительного вознаграждения воспроизвести и преобразовать объектный код в исходный текст (декомпилировать программу для ЭВМ) или поручить иным лицам осуществить эти действия, если они необходимы для достижения способности к взаимодействию независимо разработанной этим лицом программы для ЭВМ с другими программами, которые могут взаимодействовать с декомпилируемой программой.

6. Что представляет собой дополнительная защита от чтения и почему она лучше обычной?

Дополнительная трёхуровневая защита предназначена для создания условий невозможности чтения микропрограммы (прошивки) известными методами. Она может включать в себя от одного до трёх уровней защиты: защита от вскрытия корпуса, скрытый внутрикорпусной обрыв ножки используемой программатором для чтения, скрытое внутрикристальное удаление логики управления ножкой используемой для чтения.

Первый уровень представляет собой стойкий к кислотам и растворителям тугоплавкий полимер, что не позволяет добраться до кристалла.

Второй уровень делает невозможной процедуру считывания программатором без специальных дорогостоящих инструментов.

Третий уровень выполняет аналогичную второму функцию, но при этом внутрикристальное восстановление логики управления на внутренних слоях практически не возможно, либо требует очень дорогостоящего оборудования.

Учитывая, что в подавляющем большинстве случаев обычная заводская защита легко обходится, дополнительная защита для многих дорогостоящих и сложных устройств является крайне необходимой мерой для предотвращения материальных потерь связанных с попаданием плодов интеллектуальной деятельности в руки третьих лиц.

7. Я хочу установить дополнительную защиту, но я боюсь, что вы считаете мою суперсекретную программу перед установкой защиты. Есть ли какой-то способ установить дополнительную защиту на микросхему, перед тем как я ее окончательно запрограммирую?

В данном случае перед установкой нашей дополнительной защиты можно прошить только бутлоадер без основной программы. После того, как мы установим дополнительную защиту, вы уже сможете запрограммировать основную память. Причем бутлоадер для загрузки основной программы должен использовать любой другой интерфейс отличный от основного, использующегося для стандартного программирования, так как основной интерфейс будет отключен после установки нашей дополнительной защиты. Обычно сам бутлоадер не представляет никакого интереса для копирования. В качестве бутлоадера можно использовать свой, либо модифицированный из примеров от производителя микроконтроллера.

8. Я боюсь, что после считывания моя программа может быть передана или использована третьими лицами.

Это исключено, мы никогда никому не передаем считанные микропрограммы и восстановленные исходники, не храним и не используем их сами в своих целях.

Вытаскиваем ПО из запароленного микроконтроллера Renesas M16C / Хабр

Есть у меня знакомый, который занимается ремонтом автомобильного железа. Он как-то принес мне микроконтроллер, выпаянный из блока управления автономного отопителя. Сказал, что его программатор это не берет, а ему хотелось бы иметь возможность переливать прошивки туда-сюда, т.к. блоков много, в железе они часто одинаковые, а вот агрегаты, которыми они управляют отличаются. И вроде и блок есть взамен неисправного, но ПО разное и заменить просто так нельзя. Так как задачка была интересной, решил покопаться. Если тема интересна и вам, прошу под кат…

Подопытным оказался M306N5FCTFP. Это микроконтроллер группы M16C/6N5. Ядро M16C/60 разработано Mitsubishi, а т.к. преемником этой компании по части МК с 2003 года является Renesas, то сейчас эти микроконтроллеры известны именно под этим брендом.

Немного о самом микроконтроллере

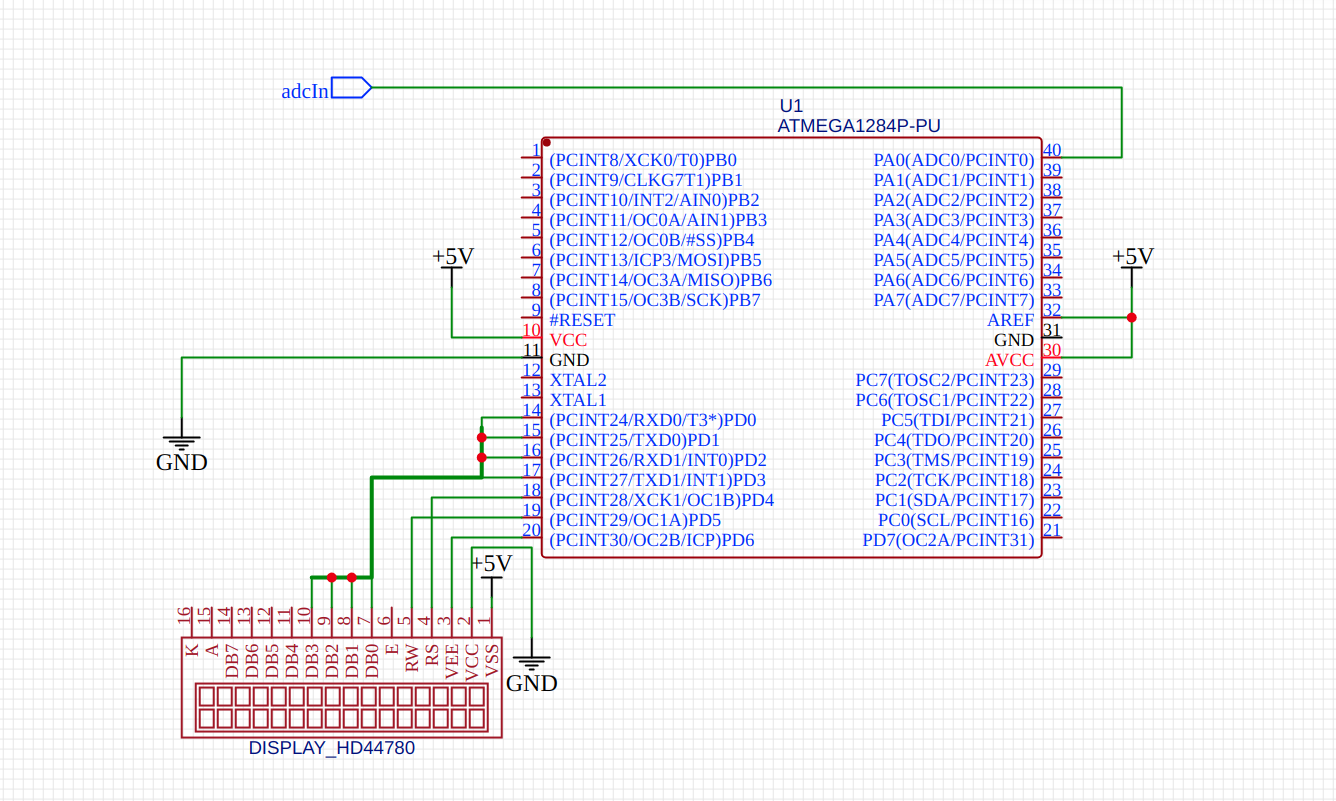

Камешек представляет собой 16-разрядный микроконтроллер в 100-выводном QFP корпусе. Ядро имеет 1 МБайт адресного пространства, тактовая частота 20МГц для автомобильного исполнения. Набор периферии так же весьма обширный: два 16-разрядных таймера и возможность генерации 3-фазного ШИМ для управления моторами, всякие UART, SPI, I2C естественно, 2 канала DMA, имеется встроенный CAN2.0B контроллер, а также PLL. На мой взгляд очень неплохо для старичка. Вот обзорная схемка из документации:

Так как моя задача выдрать ПО, то так же весьма интересует память. Данный МК выпускался в двух вариантах: масочном и Flash. Ко мне попал, как выше уже упоминалось, M306N5FCTFP. Про него в описании сказано следующее:

- Flash memory version

- 128 KBytes + 4K (дополнительные 4K — так называемый блок А в подарок пользователю для хранения данных, но может хранить и программу)

- V-ver. (автомобильное исполнение с диапазоном +125°C)

Как вытащить из устройства то, что разработчики втащили

Вполне естественно, что начинать попытки достать что-то из микроконтроллера нужно с изучения механизмов, которые встроены разработчиком чипа для задач программирования памяти. В мануале указано, что производитель любезно разместил в памяти загрузчик, для нужд внутрисхемного программирования устройства.

Как видно из картинки выше, память разбита на 2 части: пользовательская область, и область загрузчика. Во второй как раз с завода залит загрузчик по умолчанию, который умеет писать, читать, стирать пользовательскую память и общается через асинхронный, синхронный, либо CAN-интерфейс. Указано, что он может быть переписан на свой, а может быть и не переписан. В конце концов это легко проверяется попыткой постучаться к стандартному загрузчику хотя-бы через UART… Забегая вперед: производитель отопителя не стал заморачиваться своим загрузчиком, поэтом копать дальше можно в этом направлении. Сразу оговорюсь, что есть еще способ параллельного программирования, но т.к. программатора для этого у меня не было, я не рассматривал этот вариант.

Вход в режим работы загрузчика обеспечивается определенной комбинацией на входах CNVSS, P5_0, P5_5 во время аппаратного сброса. Дальше либо написать свою утилиту для копирования содержимого памяти, либо использовать готовую. Renesas предоставляет свою утилиту, которая называется «M16C Flash Starter», но функция чтения у нее урезана. Она не сохраняет прочитанное на диск, а сравнивает его с файлом с диска. Т.е. по сути это не чтение, а верификация. Однако есть немецкая свободная утилитка с названием M16C-Flasher, которая вычитывать прошивку умеет. В общем начальный инструментарий подобрался.

О защите от считывания

Все бы было совсем просто, если бы в загрузчике не была предусмотрена защита от несанкционированного доступа. Я просто приведу очень вольный перевод из мануала.

Функция проверки идентификатора

Используется в последовательном и CAN режимах обмена. Идентификатор, переданный программатором, сравнивается с идентификатором, записанным во flash памяти. Если идентификаторы не совпадают, команды, отправляемые программатором, не принимаются. Однако, если 4 байта вектора сброса равны FFFFFFFFh, идентификаторы не сравниваются, позволяя всем командам выполняться. Идентификатор — это 7 байт, сохраненных последовательно, начиная с первого байта, по адресам 0FFFDFh, 0FFFE3h, 0FFFEBh, 0FFFEFh, 0FFFF3h, 0FFFF7h, и 0FFFFBh.

Таким образом, чтобы получить доступ к программе, нужно знать заветные 7 байт. Опять же, забегая вперед, я подключился к МК, используя тот же «M16C Flash Starter» и убедился, что комбинации из нулей и FF не проходят и этот вопрос придется как то решать. Здесь сразу же всплыла мысль с атакой по сторонним каналам. Уже начал прикидывать в голове платку, позволяющую измерять ток в цепи питания, но решил, что интернет большой и большинство велосипедов уже изобретено. Вбив несколько поисковых запросов, довольно быстро нашел на hackaday.io проект Serge ‘q3k’ Bazanski, с названием «Reverse engineering Toshiba R100 BIOS». И в рамках этого проекта автор решал по сути точно такую же задачу: добыча встроенного ПО из МК M306K9FCLR. Более того — на тот момент задача им была уже успешно решена. С одной стороны я немного расстроился — интересная загадка разгадана не мной. С другой — задача превратилась из поиска уязвимости, в ее эксплуатацию, что обещало гораздо более скорое решение.

В двух словах, q3k точно по такой же логике начал изучение с анализа потребляемого тока, в этом плане он был в гораздо более выгодных условиях, т.к. у него был ChipWhisperer, этой штукой я до сих пор не обзавелся. Но т.к. его первый зонд для снятия тока потребления оказался неподходящим и вычленить из шумов что-то полезное у него не получилось, он решил попробовать простенькую атаку на время отклика. Дело в том, что загрузчик во время выполнения команды дергает вывод BUSY, чтобы проинформировать хост о том, занят он, или готов выполнять следующую команду. Вот, по предположению q3k, замер времени от передачи последнего бита идентификатора до снятия флага занятости мог послужить источником информации при переборе. При проверке этого предположения перебором первого байта ключа действительно было обнаружено отклонение по времени только в одном случае — когда первый байт был равен FFh. Для удобства измерения времени автор даже замедлил МК, отключив кварцевый резонатор и подав на тактовый вход меандр 666кГц, для упрощения процедуры измерений. После чего идентификатор был успешно подобран и ПО было извлечено.

Первый блин — граблями

Ха! Подумал я… Сейчас я быстренько наклепаю программку к имевшейся у меня STM32VLDiscovery c STM32F100 на борту, которая будет отправлять код и измерять время отклика, а в терминал выплевывать результаты измерений. Т.к. макетная плата с целевым контроллером до этого подключалась к ПК через переходник USB-UART, то, дабы ничего не менять на макетке, работать будем в асинхронном режиме.

Когда при старте загрузчика вход CLK1 притянут к земле, он понимает, что от него хотят асинхронного общения. Собственно потому я его и использовал — подтяжка была уже припаяна и я просто соединил проводами две платы: Discovery и макетку с целевым M306.

Заметка по согласованию уровней:

Т.к. M16 имеет TTL-уровни на выводах, а STM32 — LVTTL (упрощенно, в даташите подробнее), то необходимо согласование уровней. Т.к. это не устройство, которое, как известная батарейка, должно работать, работать и работать, а по сути подключается разок на столе, то с трансляторами уровней я не заморачивался: выходные уровни от STM32 пятивольтовый МК переварил, в смысле 3 вольта как «1» воспринимает, выходы от М16 подаем на 5V tolerant входы STM32 дабы ему не поплохело, а ногу, которая дергает RESET M16 не забываем перевести в режим выхода с открытым стоком. Я вот забыл, и это еще +2ч в копилку упущенного времени.

Этого минимума достаточно, чтобы железки друг друга поняли.

Логика атакующего ПО следующая:

- Устанавливаем соединение с контроллером. Для этого необходимо дождаться, пока завершится сброс, затем передать 16 нулевых символов с интервалом более, чем 20 мс. Это для того, чтобы отработал алгоритм автоопределения скорости обмена, т.к. интерфейс асинхронный, а МК о своей частоте ничего не знает. Стартовая скорость передатчика должна быть 9600 бод, именно на эту скорость рассчитывает загрузчик. После этого при желании можно запросить другую скорость обмена из пяти доступных в диапазоне 9600-115200 (правда в моем случае на 115200 загрузчик работать отказался). Мне скорость менять не нужно, поэтому я для контроля синхронизации просто запрашивал версию загрузчика. Передаем FBh, загрузчик отвечает строкой вроде «VER.1.01».

- Отправляем команду «unlock», которая содержит текущую итерацию ключа, и замеряем время до снятия флага занятости.

Команда состоит из кода F5h, трех байт адреса, где начинается область идентификатора (в моем случае, для ядра M16C, это 0FFFDFh), длина (07h), и сам идентификатор. - Измеряем время между передачей последнего бита идентификатора и снятием флага занятости.

- Увеличиваем перебираемый байт ключа (KEY1 на начальном этапе), возвращаемся к шагу 2 до тех пор, пока не переберем все 255 значений текущего байта.

- Сбрасываем статистику на терминал (ну или выполняем анализ «на борту»).

Для общения с целевым МК я использовал USART в STM32, для измерения времени — таймер в режиме Input Capture. Единственное, для простоты я измерял время не между последним битом ключа и снятием флага, а между началом передачи и флагом. Причиной было то, что последний бит может меняться, а в асинхронном режиме прицепить вход захвата особо не к чему. В то же время UART аппаратный и время передачи в принципе идентично и ощутимых погрешностей набегать не должно.

В итоге, для всех значений результаты были идентичны. Полностью идентичны. Тактовая частота таймера у меня была 24Мгц, соответственно разрешение по времени — 41,6 нс. Ну ок, попробовал замедлить целевой МК. Ничего не поменялось. Здесь в голове родился вопрос: что я делаю не так, как это делал q3k? После сравнения разница нашлась: он использует синхронный интерфейс обмена (SPI), а я асинхронный (UART). И где-то вот здесь я обратил внимание на тот момент, который упустил вначале. Даже на схемах подключения для синхронного и асинхронного режимов загрузчика вывод готовности назван по-разному:

В синхронном это «BUSY», в асинхронном это «Monitor». Смотрим в таблицу «Функции выводов в режиме Standart Serial I/O»:

«Семён Семёныч…»

Упущенная вначале мелочь завела не туда. Собственно, если в синхронном режиме это именно флаг занятости загрузчика, то в асинхронном (тот, который serial I/O mode 2) — просто «мигалка» для индикации работы. Возможно вообще аппаратный сигнал готовности приемопередатчика, оттого и удивительная точность его поднятия.

В общем перепаиваем резистор на выводе SCLK с земли на VCC, припаиваем туда провод, цепляем все это к SPI и начинаем сначала…

Успех!

В синхронном режиме все почти так же, только не требуется никакой предварительной процедуры установки соединения, упрощается синхронизация и захват времени можно выполнить точнее. Если бы сразу выбрал этот режим сохранил бы время… Я снова не стал усложнять и измерять время именно от последнего бита, а запускал таймер перед началом передачи последнего байта ключа, т.е. включаем таймер и отправляем в передатчик KEY7 (на скриншоте выше, из логического анализатора, видно расстояние между курсорами. Это и есть отсчитываемый отрезок времени).

Этого оказалось более чем достаточно для успешной идентификации. Вот так выглядит перебор одного байта:

По оси абсцисс у нас количество дискрет счетчика, по оси ординат, соответственно, передаваемое значение ключа. Отношение сигнал/шум такое, что даже никаких фильтров не требуется, прямо как в школе на уроке информатики: находим максимум в массиве и переходим в подбору следующего байта. Первые 6 байт подбираются легко и быстро, чуть сложнее с последним: там просто наглый перебор не проходит, нужен сброс «жертвы» перед каждой попыткой. В итоге на каждую попытку уходит что-то около 400 мс, и перебор идет в худшем случае в районе полутора минут. Но это в худшем. После каждой попытки запрашиваем статус и, как только угадали, останавливаемся. Я вначале вообще просто быстренько ручками перебрал идентификатор, вставляя в excel вывод консоли и строя график, тем более, что это была разовая задача, но уже для статьи решил дописать автоматический перебор, ради красивой консольки…

Конечно, если бы разработчик затер загрузчик (заменил своим), так просто выкрутиться не получилось бы, но в автомобильной электронике частенько МК вообще не закрыты. В частности в блоке управления с другого отопителя, в котором был установлен V850 того же Renesas все решилось подпайкой пары проводов и копированием прошивки штатной утилитой. Это в мире ЭБУ двигателем целые криптовойны. Видимо не нравится производителям явление чип-тюнинга и других видов вмешательства… Хотя это как гонка брони и снаряда — железки круче, дороже, но победителя нет…

Ссылки:

- https://www.dataman.com/media/datasheet/Renesas/M16C6N5Group.pdf

- https://hackaday.io/project/723-reverse-engineering-toshiba-r100-bios/log/51302-ec-firmware-dumped

- https://q3k.org/slides-recon-2018.pdf

Клонирование чипов. |

Привет друзья.

Меня попросили рассказать о клонировании микроконтроллеров. Просили — выполняю!

Кратко о чём я хочу рассказать в данном видео:

Я расскажу две коротенькие истории, чтобы вы лучше поняли, что такое клонирование и как всё происходит.

Второе — я сделаю клон данного устройства, точнее сделаю клон микроконтроллера.

Так же я вам расскажу, что клонирование чипов не всегда возможно, более того, можно сказать даже по другому, практически всегда клонирование чипов не возможно. Я, так же в конце расскажу, какие бывают способы клонирования, даже если производитель не хочет чтобы клонировали его устройство, производитель устройства, не хочет этого, то есть варианты, есть способы, и о них я расскажу дальше. Так же есть способ о котором многие знают, но даже и не догадываются что они его знают, как можно клонировать устройство со 100% результатом. О нем, конечно же я расскажу в самом конце, так что если вам интересно — обязательно досмотрите этот ролик до конца.

Первая история. Представим, что я наконец-то доделал своё устройство, которое я никак доделать не могу. И скажем, продаю его примерно за 100 $. Потом у меня кто-то его покупает, Вася допустим, и Вася смышлёный парень, он видит, что этот микроконтроллер стоит 2 $, дисплей — 3 $, кнопочки вообще копейки, пару транзисторов, пару резисторов. Он понимает, что данное устройство стоит максимум 20 $, как я его мог купить за 100 $. И он думает, нужно сделать копии таких устройств (клонировать чипы) и продавать их не за 100 $ как продаёт бедный инженер Аурел, а продавать их за 50$. Вот он считает, что навар 30 $, всё круто, через годик он на машинке будет ездить, через два уже на хорошей машинке и так далее и тому подобное. Такой вариант — кормить нахлебников — он никого не устраивает. Поэтому производители всех микроконтроллеров устанавливают, точнее задают возможность защиты содержимого микроконтроллера от чтения, конечно же эти защиты можно обойти, но как правило, простыми способами этого не сделать. О способах клонирования чипов я расскажу в самом конце. Всё это приводит к битам защиты, и я на этом сам попался. Принесли отремонтировать плату управления холодильником. Плата работала, индикация работала, единственное что не работало — устройство которое включало компрессор. который гоняет фреон по теплообменнику, который перегоняет тепло из холодильной камеры наружу. Было очень похоже на то, что просто сгорел данный пин микроконтроллера. Был бы у меня исходный код, я бы перекинул управление данным исполнительным устройством на какой-то соседний пин, которых свободных было огромное количество. Но исходного кода естественно у меня не было. Оставался второй вариант — копировать прошивку и залить её в нормальный микроконтроллер, потому что там была, кажется, AtMega8. Естественно у меня этот вариант не получился, потому что стояли биты защиты.

И третий вариант который я попробовал — написать изготовителю и попросить его, чтобы он выслал *.hex файл. Естественно он меня вежливо отшил, сказал что они *.hex не распространяют, никому не отправляют, и если вы хотите — вы можете у нас купить плату. Сказал мне стоимость. Сказал стоимость доставки. Короче, суммы были не маленькие.

То есть вот такая вот реальная ситуация, у меня не получилось это всё сделать. Теперь давайте, все-таки перейдём к самому процессу клонирования чипов. У меня есть плата А, эта плата работает, как вы видите тут меню переключается, всё прекрасно работает. Мне нужно сделать такое же устройство. Устройство сделать просто, у меня плата односторонняя, я вижу трассировку, я просто копирую трассировку, делаю новое устройство, но мне нужно как то сделать чтобы микроконтроллер также функционировал как и микроконтроллер в плате А. То есть для идентичного функционирования мне нужно чтобы fuse биты на обоих контроллерах были идентичные, содержимое flash памяти, там хранится ваша программа, тоже было идентичным, и содержимое eeprom памяти, там могут храниться какие-то важные константы, тоже было идентичным. То есть мне нужно с этого микроконтроллера (микроконтроллер А) считать все три составляющие — fuse, flash, eeprom и в тот микроконтроллер (микроконтроллер В) записать. Лучше записывать таким образом, чтобы сначала записать flash, потом eeprom, ну или наоборот, ну и самым последним самое главное записать fuse. Потому что, если у вас микроконтроллер в плате имеет какой то кварцевый генератор, и он настроен fus-ами для работы от внешнего тактового сигнала, то при программировании микроконтроллера в панельке без кварца, как только вы переключите микроконтроллер для работы от кварца, он уже не запустится, потому что ему нужен внешний тактовый сигнал, которого нет в панельке. Вам придётся его паять в плату, где есть этот сигал, и потом уже зашивать в него eeprom и flash. Поэтому, сначала пишем eeprom и flash пока микроконтроллер работает от внутреннего генератора, потом переносим содержимое fuse, и если всё хорошо, то микроконтроллер, после конфигурирования fuse, просто перестанет определяться, но этого уже и не требуется, так как вы залили в него прошивку до fuse. Когда вы его вставите в плату, он у вас, так как на ней смонтирован кварц, сразу же и запустится.

Давайте непосредственно попробуем всё считать. Я себе сделал папку, вы видите, что она пустая, и попытаюсь считать с микроконтроллера сначала Flash. Выбираем путь, по которому хотим сохранить файл. Нужно как то назвать hex каким-то говорящим названием. Теперь жмём кнопку «Чтение». Вот как видите, у меня здесь появился файл на 9 кБайт.

Также самое читаем и eeprom. У меня конечно же в ней ничего нет, но в вашем случае может быть. Самими последними смотрим fuse. Нажимаем «Чтение», ОК, и fuse можно к примеру ALT+PrtSct и вставить в текстовый документ.

Ну всё, мы скопировали содержимое микроконтроллера.

Теперь я беру и подключаю сюда другой микроконтроллер (микроконтроллер В). У меня другой платы нет, я сделаю вот так — «Стереть всё». Кристалл чист, но для того, чтобы вы видели, что у меня другое устройство, я разверну провод))).

Я беру второе устройство, вставляю его в компьютер, подключаю программатор, устройство абсолютно чистое, ничего у нас не работает, теперь мне нужно сюда залить eeprom, hex, и в конце fuse. То есть я точно также выбираю hex, жму «Программирование», ОК.

Дальше мне нужна eeprom, также выбираю и жму «Программирование». И также мне нужны fuse. То есть я беру сначала читаю то, что у меня установлено, и затем сверяю с тем, что мне нужно. При необходимости их корректирую. У меня всё установлено так как нужно. Ну всё, я вас поздравляю, у вас устройство и чип клонированы, оно работает, и всё классно.

Но это слишком просто, так не бывает. Дело в том, что у любого микроконтроллера есть вот такие два fuse защиты. У других микроконтроллеров механизмы защиты могут быть другими, но все они имеют механизмы защиты. К примеру, я беру и удаляю данные два fuse, я их не то что удалил, я их установил. Они равны значению всегда установленного бита SPIEN. И теперь я хочу сделать всё тоже самое что я делал до этого.

Я создам другой файл, допустим, с окончанием LOCK, и прочту в него.

Как видите всё читается, казалось бы никаких проблем нет, то есть чтение у нас не запрещено, всё классно, НО, если мы сейчас эти два файла откроем в текстовом редакторе. Смотрите. Они разные.

Даже в первой строчке, видим, что здесь 028D, а в этом уже 0F00, то есть программатор считал не нужную информацию, а у микроконтроллера словно включается какой то генератор случайных чисел и он просто плюёт ерундой. Давайте убедимся, что мы считали не то, что нужно, давайте запрограммируем микроконтроллер hex файлом с окончанием LOCK. Убедимся что у нас дисплей не включится. Всё ОК, прошло программирование, прошло верификацию, но дисплей не включается. Чтобы вы не делали, у вас ничего не получится. И я думаю, что многие начинающие сразу подумают, что что-то не так с микроконтроллером, либо программатор не работает, либо ещё что-то. Потому что всё считалось. Поэтому просто берём, читаем у микроконтроллера, который мы хотим клонировать, fuse, и если установлены fuse защиты, то ни flash ни eeprom не имеет никакого смысла читать дальше.

Теперь о том, как же можно считать с залоченного чипа информацию? Скажу сразу, если всё хорошо, то считать её либо не реально, либо сама процедура считывания будет стоить на много дороже чем написание нового софта. Какие бывают варианты обхода битов защиты?

Ну первое — это ошибка, ошибка разработчиков данного чипа. Может быть такое, что разработчики где то ошиблись, и эту защиту как-то можно просто обойти. Такое бывает, но это редкость.

Второе — берут, и на специальном оборудовании, микрон за микроном снимают слоями данный компаунд, и добираются до кристалла. Затем находят область памяти, это тоже какая то ПЗУ (постоянное запоминающее устройство) где хранятся биты конфигурации. И каким то способом, либо лазером, либо электромагнитным импульсом направленным, пытаются изменить состояние бита защиты, затем читают программатором с микроконтроллера прошивку. Естественно что для того, чтобы это сделать, нужно знать топологию микроконтроллера, нужно знать где что находится, где какой бит, возможно также нужно будет испортить огромное кол-во работающих устройство для исследование методом проб и ошибок. Более того, снятие послойное компаунда, для этого нужно иметь супер точное оборудование, это всё стоит огромных денег.

Третий вариант, который у вас всегда будет работать, который я и обещал показать, который 100% работает на всех микроконтроллерах, это изучить, как работает ваше устройство, и не клонировать его чип, а сделать своё новое устройство, которое по функционалу не будет отличаться от данного устройства. Так же будет отвечать на ваши кнопки, на все ваши нажатия. Да, я понимаю, вы чувствуете, что я вас обманул, но не обманывайте и вы себя, потому что простыми способами сделать копию устройства не получится. Потому что никто, ни разработчики, естественно, раз разработчики этого не хотят, то и производители микроконтроллеров никак не допустят того, чтобы кто-то мог взять и спокойно сделать копию микроконтроллера с прошивкой (клонирование чипа).

Рубрики: Радиолюбительская технология | Тэги: AtMega8, AVR, клонирование чипов, Микроконтроллер, программатор avr usb | Ссылка

Обход защиты от считывания • CHIPTUNER.RU

Обход защиты от считывания на Январь 5.1.х/7.2/VS5.1

Рекомендации данного раздела относятся к случаю установленной защиты FLASH контроллера через блокирование внутрисхемной процедуры микроконтроллера Bootstrap Loader – в данном случае программатор не может связаться с контроллером для выполнения чтения и записи программ и не распространяются на случаи защиты самих прошивок FLASH, которые, как правило, выполняются путем их привязки к паспортным данным конкретного контроллера. В этом случае прошивка может быть считана с одного контроллера и перезаписана в другой, но двигатель может не запуститься.

Механизм защиты описан в User’s Manual Siemens C509 раздел 10.2.1.

В ячейки 6000 – 6009 или C000-C009 заносится следующая информация:

#6000 (#C000) – 23h

#6001 (#C001) – 03h

#6002 (#C002) – 33h

#6003 (#C003) – 13h

#6004 (#C004) – старт. адрес программы, к вып. которой надо перейти (старший байт)

#6005 (#C005) – старт. адрес программы, к вып. которой надо перейти (младший байт)

#6006 (#C006) – длина программы (включая ячейки 6000 – 6009 или C000-C009), к выполнению которой надо перейти (старший байт)

#6007 (#C007) – длина программы (включая ячейки 6000 – 6009 или C000-C009), к выполнению которой надо перейти (младший байт)

#6008,#6009 (#C008,#C009) ‑2 байта контрольной суммы.

Программа размещается в ячейках, начиная с #600A (#C00A). Очевидно, эта программа должна обеспечить запись/чтение во внешнюю флэш. Для обхода защиты достаточно изменить информацию в любой из ячеек программы.

Для того, чтобы прочитать программу из защищенного от Bootstrap Loader контроллера «ЯНВАРЬ‑5» («МИКАС‑7») или обновить ее, необходимо:

- вскрыть контроллер.

- подсоединить его к программатору.

- замкнуть на общий вывод (массу), например, пинцетом, один из адресных контактов (2…12, 23, 25…29) микросхемы FLASH (на плате контроллера это квадратная 32 – контактная микросхема, нумерация контактов на микросхеме от точки на микросхеме против часовой стрелки).

- установить связь с блоком.

- после входа контроллера в режим программирования убрать адресную перемычку на микросхеме FLASH.

Применительно к контроллерам VS5.1 – процедура полностью аналогична. Замыкать можно контакты 1…8, 18…24, 48. Если расположить ЭБУ разъемом вверх, 1‑й контакт будет верхний в левом ряду (на м/сх обозначен точкой-углублением).

Для исключения повреждения аппаратной части контроллера замыкание и размыкание контактов микросхемы FLASH необходимо выполнять с особой осторожностью.

Для того, чтобы убрать защиту с программы защищенного от Bootstrap Loader контроллера необходимо «Обнулить» в файле или во FLASH контроллера ячейки #6000 и #C000, но при этом программа контроллера в процессе работы будет формировать соответствующий код «Ошибка ПЗУ контроллера».

1. Январь 5.хх

Все вроде понятно. Нужно замкнуть контакт по красной линии и разорвать его сразу после установки связи.

2. VS5.1

Все точно так же как и в Январе 5 (естественно), только удобнее – точки располагаются ближе.

Восстановление доступа к заблокированным ЭБУ

Январь 5.1

Если ЭБУ отказывается программироваться, необходимо разобрать ЭБУ и попробовать на время установки соединения перемкнуть между собой контакты, выделенные зеленым цветом. В примере на рисунке производится замыкание на массу одного из подходящих для этой цели адресных контактов 3 – 12, 23). Сразу после установки соединения убрать перемычку.

VS5.1 и Январь 7.2

Необходимо разобрать ЭБУ и попробовать на время установки соединения перемкнуть между собой контакты, выделенные зеленым цветом. В примере на рисунке производится замыкание на массу одного из подходящих для этой цели адресных контактов 1 – 8, 18 – 25, 48). Сразу после установки соединения убрать перемычку.

Обратите внимание:

| необходимо соблюдать особую осторожность при проведении вышеуказанных действий! Замыкание между собой других элементов схемы ЭБУ может привести к выходу его из строя! |

Наука и жизнь в России » Архив сайта » Reverse ingeneering взлом микроконтроллеров

Информацией по этой теме я хотел поделиться давно, но как и многие другие проекты, он долго ждал своего часа. Когда лучше делиться чем-то новым? — я думаю что как можно раньше, информация устаревает, а через много времени даже делается ненужной. Но тогда я не мог.

Я думаю, что был одним из тех, кто пытался слить прошивку из микроконтроллера, получить из нее исходный код и переделать под свои задачи. Сам термин Reverse ingeneering подразумевает обратную разработку проекта с целью завладеть чужими интеллектуальными данными. Во многих случаях бывает сложнее написать программу с нуля, чем переделать готовую, а в некоторых случаях вообще невозможно понять алгоритм работы устройства без наличия кода микроконтроллера. Можно также просто клонировать чужую интеллектуальную разработку с целью наживы.

В советские годы наши ученые уделяли достаточно внимания изучению и копированию зарубежных микросхем с целью выпуска отечественных аналогов. В специализированных лабораториях удалялся корпус, защищающий кристалл, и потом послойно фотографировалась маска полупроводников на кристалле — таким образом считывалась вся структура кристалла.

С тех далеких времен много воды в реке утекло, простые микросхемы заменили микроконтроллеры, ПЛИСы и другие программируемые устройства. Теперь не требовалось изготавливать для каждой отдельной задачи новую матрицу, а для реализации задачи достаточно стало написать программу и занести ее в память микросхемы. Это удешевляло производство, ускоряло процесс разработки, но позволяло копировать чужую интеллетуальную собственность. Для избежания этого разработчики программируемых устройств придумали защиты от копирования — биты защиты или более сложные.

Мне приходилось иметь дело с микроконтроллерами семейств PIC, AVR, MSP430, где результат меня порадовал. А также holtek и XMEGA от Atmel, где результат получался половинчатый или вовсе отсутствовал.

Давайте рассмотрим на примере. Мы купили дорогое электронное устройство, разбираем. Находим программируемую микросхему(их может быть несколько), скачиваем datasheet на нее. Мне надо получить с нее прошивку и переделать алгоритм работы. Итак, что нас ждет: практически любой производитель товара защищает микроконтроллер от считывания, поэтому, будьте уверены, что в микроконтроллере установлен как минимум бит защиты.

Для более сложной защиты микроконтроллера используется кодирование данных с ключом шифрования. В каждом отдельном чипе производителем устанавливается свой ключ шифрования. При заливке прошивки, прошивка преобразуется по определенному алгоритму через этот ключ шифрования. В результате в памяти микроконтроллера хранится набор цифр. Даже при считывании прошивки, ее не получится раскодировать. Одним из представителей является семейство XMEGA от Atmel. Но технологии не стоят на месте, и то, что было невозможно три года назад, может быть вполне возможно сейчас.

Если микросхема затерта, и не удается определить ее название, рисуем электрическую схему подключения микроконтроллера, по его выводам питания и размерам корпуса практически всегда можно однозначно определить семейство. В свое время я перелопатил горы datasheets, но нашел нужный микроконтроллер.

Пытаемся считать прошивку и fuses с помощью программатора. Если микросхема имеет какую-либо защиту, не сильно расстраиваемся.

В настоящее время существует, я бы сказал, несколько вариантов получения прошивки из защищенного микроконтроллера — они могут подходить целому семейству, а могут быть различны для разных микросхем одного семейства. Например, если в импульсе понизить/повысить напряжение питания в процессе чтения бита защиты, то возможно его игнорирование, после чего считывается прошивка.

Но чаще применяется декапсуляция (получение прямого доступа к кристаллу химическим травлением, механической обработкой, воздействием температуры) в паре со следующим: после декапсуляции напаивается или удаляется какая-либо перемычка или происходит облучение ультрафиолетом отдельной области битов защиты.

Практический пример декапсуляции можно посмотреть тут http://geektimes.ru/post/127281/. Декапсуляция и все эти способы требуют дорогостоящего оборудования и обширных знаний для каждой отдельной микросхемы (то есть горы убитых на практике микросхем). Благо, что есть фирмы, которые занимаются этим делом. Большинство из них находятся в Китае, цены в них значительно ниже чем в других фирмах, значит с ними мы и будем работать. Сайт, указанный выше, дает ссылку на http://www.mefas.com/. Лично я пользовался услугами другой фирмы — http://www.mikahk.com или http://www.break-ic.com/faq.asp — это одна и та же фирма, имеющая разные доменные имена сайта. Заходим на http://www.mikahk.com и смотрим, какие микросхемы они умеют взламывать…. Там очень большой список различных производителей, и еще больший микросхем. Я не буду его здесь приводить, перейдите по ссылке.

Итак, микросхема PIC16F914 в далеком 2012 году обошлась в 170 долларов. MSP430F415 в 800 долларов. С тех пор цены выросли в полтора раза. Люди в этой фирме умные, переписываться с ними легко на английском языке. Я отправил письмо им на mail типа «I need the Hex file from chip PIC16F914». Они сразу написали стоимость, вероятность считывания почти 100 процентная. Присылать чип только по EMS (дешевле) или DHL почте на адрес: Mikatech Innovative Limited 24E, Lily Silver International Building, Buji, Shenzhen, Guangdong, China 518112. Оплату производил в Сбербанке : перевод за границу без открытия счета в долларах.

Я спросил, а если лапки у микроконтроллера пережженные, они ответили что умеют их восстанавливать. Но, однажды, я отправил им микроконтроллер с пережженным портом программирования — они так и ответили — лапки пережжены, считать прошивку не можем (возможно, не захотели браться или реально не смогли ).

Итак, у нас есть hex (или bin) файл, полученный таким образом или скачанный из интернета без исходного кода. Заливаем его в другой такой же контроллер и смотрим, всё ли работает. Если всё работает, дизассемблируем его. Производителями микроконтроллеров в большом количестве выпускаются различные компиляторы ассемблерного и си кода, но обратный процесс преобразования из машинного кода в язык, на котором пишут программы, разработчикам микроконтроллеров не нужен. И как следствие — это программы сторонних производителей. Их весьма не много.

А если их нет — преобразование можно производить и вручную — например, взяв datasheet на микроконтроллер, можно найти его набор ассемблерных команд и их интерпретацию компилятором. Команды бывают различной размерности, это надо учитывать, чтобы не допустить ошибок при декодировании. Было бы совсем не сложно и написать свою собственную программу дизассемблирования. Но мне ничего этого не потребовалось, для работы с PIC16 есть Picdisasm106.zip, для всех других производителей и семейств я использовал IDA PRO (в 2012году у меня был образ ida61fix.iso). К нему я так же нашел Hex-Rays decompiler — это плагин, позволяющий получить из ассемблерного кода программы код на си. В то время с помощью него я занимался созданием си кода компьютерных программ на платформе x86, но си код для микроконтроллеров он делать не мог (не знаю, может быть, сейчас всё изменилось).

К тому же не все типы микроконтроллеров, выпущенные разработчиками, были в IDA PRO. Это означает, что некоторые регистры микроконтроллера при дизассемблировании будут иметь другое имя, отличное от стандартного и потребуется вручную его переименовывать. Я же создавал новый файл шаблона регистров для микроконтроллера на примере существующих, отсутствующего в списках, называл его нужным именем. Потом у меня появлялся в списках отсутствующий микроконтроллер в IDA PRO. То есть, вы можете добавить микроконтроллер любого производителя, отсутствующего в списках, что не может не радовать. После получения кода из этой программы, код надо адаптировать под среду ассемблера, в которой вы работаете (написать необходимые директивы препроцессора), также, не исключено, что в коде будут ошибки. Под исправленный код создаем проект и компилируем. Полученный hex файл и исходный сравниваем через программу сравнения файлов WinMerge. Находим отличия, и подгоняем так ассемблерный текст, чтобы после компилирования hex файлы стали одинаковы.

Далее в симуляторе (программном или аппаратном) в ходе пошаговой отладки пытаемся понять алгоритм текста, пишем комментарии и после понимания переписываем код на си — и заливаем в микроконтроллер. Переписывание кода на Си самый длительный процесс во всем этом, поэтому рекомендую исправлять код ассемблера без переделки на Си. При исправлении ассемблерного кода обратите внимание, по каким адресам будут располагаться данные во flash и ОЗУ, дело в том что они начнут смещаться относительно исходных и в случае косвенной адресации будет сбой. А косвенная адресация используется всегда, поэтому создавайте метки и указывайте конкретно адреса, с которых начинается каждый кусок подпрограммы.

На самом деле это не сложно. Вот и всё, если будут вопросы — спрашивайте).

Взлом прошивок USB-устройств | Securelist

В этой статье я хочу продемонстрировать извлечение прошивки из защищенного USB-устройства, работающего на микроконтроллере Cortex M0.

Кто взламывает игровые приставки?

Производство пиратских, нелицензированных изделий — многомиллиардная индустрия и на рынке можно найти аксессуары практически для всех когда-либо вышедших игровых приставок. Здесь и устройства, позволяющие воспроизведение копий лицензионных игр из «бэкапов» с произвольных носителей, и контрафактные геймпады, и различные адаптеры для игровых контроллеров (в том числе дающие преимущество перед другим игроками), и гаджеты для применения читов в офлайн- и онлайн-играх. Разумеется, все эти устройства продаются вопреки желанию производителей игровых приставок.

Игровые консоли, как и двадцать лет назад, представляют собой проприетарные системы, производители которых навязывают свои правила миллионам пользователей: приставка должна исполнять только подписанный код, на ней можно играть только в легально приобретенные (и лицензионные) игры, и только «официальными» аксессуарами. В некоторых странах, взлом собственной приставки является нарушением закона.

В тоже время большое количество используемых производителями консолей способов защиты является вызовом для энтузиастов в области информационной безопасности. Особенно, если они любят видеоигры. В конце концов, чем сложнее задача, тем интересней ее решить.

Защита геймпада DualShock 4

Те читатели, которые следят за моим аккаунтом в Twitter, знают, что я давно увлекаюсь игровыми приставками, их реверсом, а также всем, что связано с консолями, в том числе, неофициальными игровыми устройствами. В первые дни существования PlayStation 4 публично известная уязвимость в ядре FreeBSD, на котором основано ядро этой приставки, позволила мне (и многим другим исследователям) приобщиться к архитектуре и принципам работы консоли Sony. Я провел множество исследований, в том числе, изучил принципы аутентификации игровой периферии и то, как PS4 отличает лицензированные устройства от нелегальных. Ранее я проводил подобные исследования других приставок, и авторизация периферийных устройств у PS4 оказалась хоть и проще чем у Xbox 360, но не менее эффективна.

Схема авторизации USB-аксессуаров PlayStation 4

PS4 посылает 0x100 случайных данных, в ответ на которые DualShock 4 генерирует подпись RSASSA-PSS SHA-256 и присылает её вместе с криптографическими константами N и E (публичный ключ), которые нужны для верификации этой подписи. Эти константы уникальны для каждого выпущенного геймпада. Также геймпад посылает подпись для верификации N и E, алгоритм тот же — RSASSA-PSS SHA-256, но криптографические константы едины для всех приставок и хранятся в ядре приставки.

Таким образом, чтобы авторизовать свое устройство недостаточно взломать ядро приставки — нужно иметь приватный ключ геймпада. И если кто-то всё-таки взломает геймпад и получит его, то у Sony остается возможность заблокировать ключ с обновлением прошивки. Также, если в течении 8 минут приставка не получает авторизационное сообщение от геймпада, то она прекращает «общение» с ним, и чтобы продолжить использование устройства нужно отключить его от консоли и подключить заново. Симуляция этого процесса очень раздражала владельцев первых нелегальных геймпадов.

Слухи о суперподделке DualShock 4

Схему аутентификации DualShock 4 не могли взломать довольно долго. Но в какой-то момент я услышал, что на рынке появились поддельные геймпады, которые выглядят и работают в точности, как оригинальные. Мне захотелось посмотреть на них своими глазами и, оформив несколько заказов на китайских торговых площадках, я стал ждать.

Время ожидания было решено скрасить поиском подробной информации о подделках. После некоторого количества поисковых запросов, я наткнулся на контроллер Gator Claw.

Неавторизированный геймпад Gator Claw

Интересным в нем было то, что, судя по обсуждению контроллера на Reddit, сначала он работал, как и другие неавторизованные геймпады — по 8 минут, но разработчики смогли это исправить в обновлении прошивки. На сайте магазина была доступна ссылка на файл обновления и руководство по его установке, которые я и скачал.

Инструкция по обновлению геймпада Gator Claw

Основы анализа embedded прошивок

Первым делом я решил взглянуть на секцию ресурсов программы, устанавливающей обновление прошивки и сразу сделал несколько интересных открытий.

Прошивка, найденная в ресурсах программы обновления Gator Claw

Читатели, знакомые с программированием embedded-устройств, наверняка узнают этот формат. Это файловый формат Intel HEX который часто применяется для программирования микроконтроллеров и многие компиляторы, например, GNU Compiler, могут выводить скомпилированную программу в таком формате. Также мы можем видеть, что начало этой прошивки не имеет большой энтропии и последовательности байтов легко различимы, что означает отсутствие шифрования или сжатия. После декодирования Intel HEX стрима и загрузки в редактор (010 Editor умеет открывать файлы прямо в таком формате) мы можем взглянуть на прошивку. Что это за архитектура? ARM Cortex-M настолько распространен что я различаю его с первого взгляда.

Прошивка Gator Claw (слева) и векторная таблица ARM Cortex-M (справа)

Согласно спецификации первое двойное слово — это начальная вершина стека, после него идет таблица прерываний. Первое слово в этой таблице — Reset vector, служащий точкой входа. Также можно сразу обратить внимание на верхнюю часть адресов других обработчиков прерываний, что дает нам представление о базовом адресе прошивки.

Помимо этого, в ресурсах был найден файл конфигурации с описанием различных микроконтроллеров. Скорее всего, разработчики программы для обновления задействовали некий общедоступный код от производителя микроконтроллера и наиболее вероятно, что этот файл конфигурации шел вместе с этим публичным кодом.

Файл конфигурации с описанием различных микроконтроллеров

После поиска идентификаторов из файла конфигурации мы находим сайт производителя этих микроконтроллеров – Nuvoton. Продуктовая линейка, техническая документация и SDK свободно доступны на сайте, и, более того, для их скачивания не нужно принимать какое-либо соглашение.

Сайт производителя микроконтроллеров Nuvoton

Благодаря этому у нас есть прошивка, мы знаем архитектуру и производителя микроконтроллера, у нас есть сведения о базовом адресе, вершине стека и точке входа. Доступной информации более чем достаточно, чтобы загрузить прошивку в IDA Pro и приступить к анализу.

В процессорах ARM поддерживаются два режима исполнения кода с различными инструкциями: ARM (32-битные инструкции) и Thumb (16-битные инструкции, дополненные Thumb-2 32-битными инструкциями). Cortex-M0 поддерживает только режим Thumb, поэтому мы установим переключатель в Processor options – Edit ARM architecture options – Set ARM instructions на NO во время загрузки прошивки.

Мы видим, что прошивка хорошо загрузилась по базовому адресу 0, автоматический анализ распознал практически все функции. И теперь встает вопрос – как правильно анализировать прошивки?

Одна из функций, присутствующих в прошивке

Если изучить эту прошивку, то мы увидим, что она совершает большое количество операций чтения и записи к памяти с базовым адресом 0x40000000. Это базовый адрес где находится память, отведенная под ввод-вывод (memory mapped input output — MMIO). Через эти адреса предоставляется доступ ко всем периферийным компонентам, которые есть у микроконтроллера. Все что делает прошивка происходит через доступ к MMIO-регистрам.

Схема адресов периферийных устройств

Найдя в документации адрес 0x40000000 мы узнаем, что этот микроконтроллер серии M451. Зная семейство микроконтроллера, можем скачать SDK и образцы кода для этой платформы. Внутри SDK мы находим заголовочный файл с объявлением всех MMIO-адресов, всех битовых полей и структур. Так же мы можем скомпилировать образцы кода и все библиотеки, а затем сравнить их с функциями в нашей IDB, или мы можем просто искать имена MMIO адресов в исходном коде и сравнивать их с нашим ассемблерным кодом. Это превращает процесс обратной разработки прошивки в простой и легкий процесс. Анализ был бы намного сложнее если бы у нас не было информации об архитектуре и модели микроконтроллера, и MMIO-регистрах. К слову, именно поэтому многие производители делятся SDK только после подписи NDA.

Процесс нахождения библиотечных функций в коде прошивки

Но что по-настоящему заинтересовало меня в этой прошивке — одна неиспользуемая строка с именем крупного производителя электроники (наиболее известного своими логическими анализаторами, но, как оказалось, имеющего и игровое подразделение). Судя по всему, она должны была быть частью USB Device Descriptor, но этот дескриптор не был использован.

В тени гиганта

Мне удалось найти магазин с огромным ассортиментом игровых аксессуаров, продаваемых под единой торговой маркой. Среди продаваемых аксессуаров числились два десятка различных адаптеров для подключения геймпадов одной приставки к другой. К примеру, отдельный продукт для подключения геймпада Xbox 360 к приставке PS4, отдельный продукт для подключения геймпада PS3 к приставке Xbox One, и многие другие, включая «все в одном». Также ассортимент продукции включает адаптеры для подключения клавиатуры и мыши к консолям PS4, Xbox One и Nintendo Switch, различные игровые геймпады и печатные платы для создания своих аркадных контроллеров для приставок. Все продукты шли с обновлениями, аналогичными тому, которое шло с Gator Claw, но с существенным отличием – все прошивки были зашифрованы.

Пример инструкции и зашифрованной прошивки из ресурсов программы обновления к одному из продуктов

Теперь попробуем найти фотографии печатных плат аркадных контроллеров, что позволит оценить схему устройства, не покупая и не разбирая его. Скорее всего их дизайн идентичен дизайну Gator Claw. На найденных фотографиях мы можем видеть два микроконтроллера: один из них должен быть Nuvoton M451, а другой – вспомогательный, для секретов: производители понимают, что конкуренты могут изучить их прошивку, и чтобы предотвратить это используют второй микроконтроллер. Забегая вперед, скажу, что в нашем случае он тоже присутствовал. Данные для аутентификации передаются в него по протоколу I2C и после получения отправляются обратно на приставку.

Поскольку все дорожки идут к микроконтроллеру под черной эпоксидной смолой, мы можем заключить, что это главный микроконтроллер. А микроконтроллер с четырьмя желтыми ножками соответствует требованиям для работы по протоколу I2C и является вспомогательным.

Примеры внутреннего дизайна выпускаемой продукции

Внутри контроллера

К этому моменту я наконец получил посылку из Шэньчжэня, и надо сказать, что контрафактный гаджет очень сложно отличить от оригинального DualShock 4: геймпад выполнен из качественных материалов, touchpad работает, динамик и гарнитура тоже.

Контрафактный DualShock 4 (вид снаружи)

С помощью комбинации клавиш из инструкции я проверил, что геймпад переходит в DFU-режим, и приступил к разборке. Отмечу, что при этом на ПК геймпад определился как другое устройство, с иными идентификаторами и характеристиками.

Контрафактный DualShock 4 (вид на главную плату)

Я припаял провода к отладочным площадкам и подключил программатор. Программатор определил устройство, но security lock был установлен.

Программатор определил микроконтроллер и включенный Security Lock

Метод взлома прошивок USB-устройств

Дизайн USB-протокола определяет две сущности — хост и остальные устройства, которые подключаются к нему. Они, в свою очередь, разделяются на классы: hub, human interface, printer, imaging, mass storage device и другие.

Схема подключения USB устройств

Общение между устройствами и хостом происходит посредством односторонних и двухсторонних каналов. Под каналом мы подразумеваем передачу данных между программой на хосте и конкретным «конечной точкой» на устройстве. Таких точек может быть несколько для передачи различных данных.

Схема типов передачи данных

Существует четыре типа передачи данных:

- Control Transfers (используется для конфигурации)

- Bulk Data Transfers (большие количества последовательных данных)

- Interrupt Data Transfers (используются для своевременной и точной передачи данных)

- Isochronous Data Transfers (беспрерывный поток данных)

Все USB-устройства должны иметь особый канал на нулевой конечной точке, зарезервированный для конфигурации устройства.

Эти типы передачи данных осуществляются посредством пакетов, представленных на рисунке ниже:

Пакеты, задействованные в протоколе USB

По факту, USB-протокол — это машина состояния, и в этой статье мы не будем останавливаться на каждом из этих пакетов. Ниже представлен пример осуществления Control Transfer:

Control Transfer

Устройства могут содержать уязвимости в каждом из четырех типов передачи данных, но эти типы опциональны, к тому же их наличие и применение будет сильно отличаться от устройства к устройству. Но все устройства поддерживают Control Transfers и формат, по большей части, един для всех устройств, что делает данный тип передачи данных наиболее интересным для анализа на наличие уязвимостей.

Диаграмма ниже изображает формат SETUP-пакета, который используется для выполнения Control Transfer.

Формат SETUP-пакета

SETUP-пакет занимает 8 байт и может предоставлять различные данные в зависимости от типа запроса. Некоторые из них едины для всех устройств (например, дескрипторы), другие зависят от класса устройства или желания производителя. Размер передаваемых/получаемых данных задается 16-битным словом и также передается в SETUP-пакете.

Примеры запросов

Подводя итог: Control Transfers используют простой протокол, поддерживаемый всеми USB-устройствами, которые могут иметь множество дополнительных команд, и мы контролируем размер данных. Все это делает Control Transfers идеальной целью для фаззинга и глитчинга.

Эксплуатация

Для взлома поддельного геймпада мне не пришлось прибегать к фаззингу т.к. я нашел баги еще во время просмотра кода прошивки Gator Claw.

Уязвимый код в обработчике HID реквестов

Функция HID_ClassRequest() написана для симуляции работы оригинального геймпада DualShock 4, и поддерживает минимум необходимых запросов для работы с приставкой PlayStation 4. USBD_GetSetupPacket() получает SETUP-пакет и в зависимости от типа переданного репорта либо получит, либо отправит данные функциями USBD_PrepareCntrlIn() и USBD_PrepareCntrlOut(). Как можно заметить, запрошенный размер данных не проверяется и это должно дать нам возможность читать часть внутренней памяти, где хранится прошивка, а также читать и писать в начало SRAM-памяти.

Переполнение буфера в процессе Control Transfer