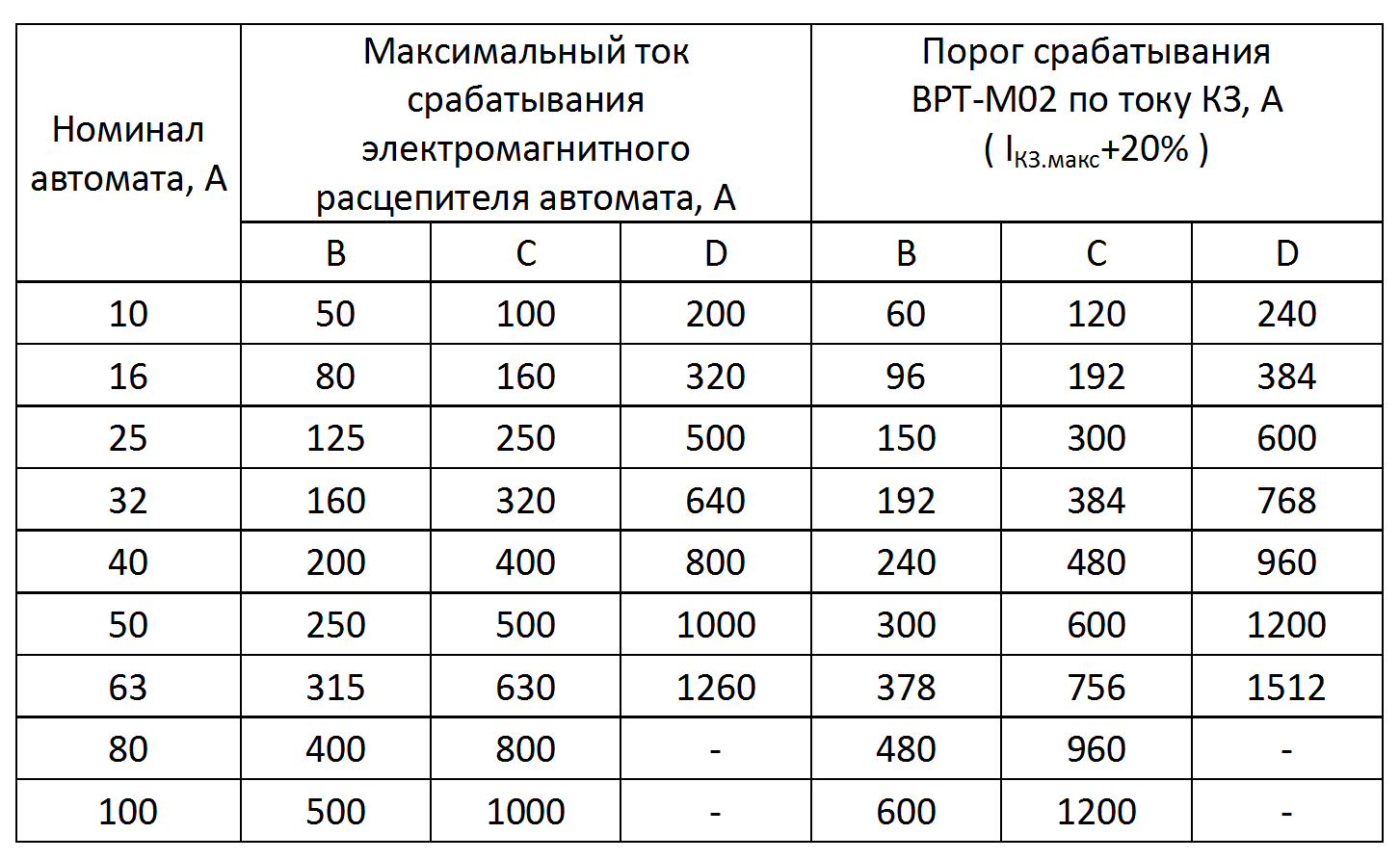

Описание параметра “Характеристика срабатывания электромагнитного расцепителя”

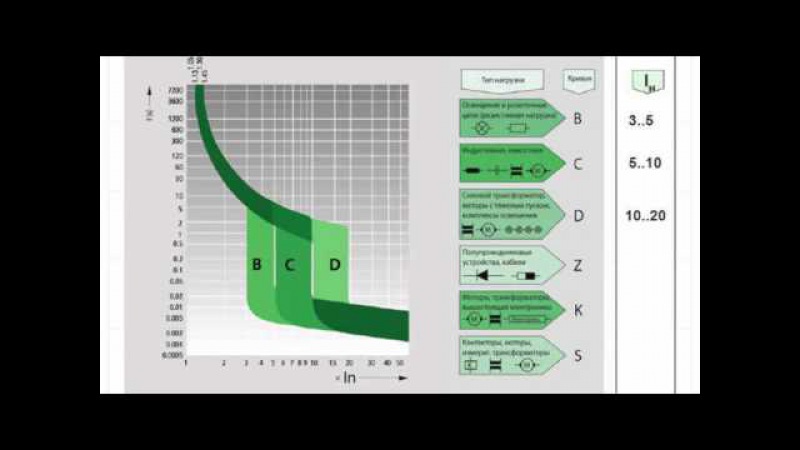

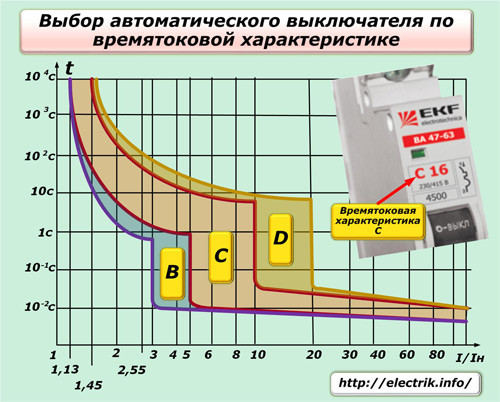

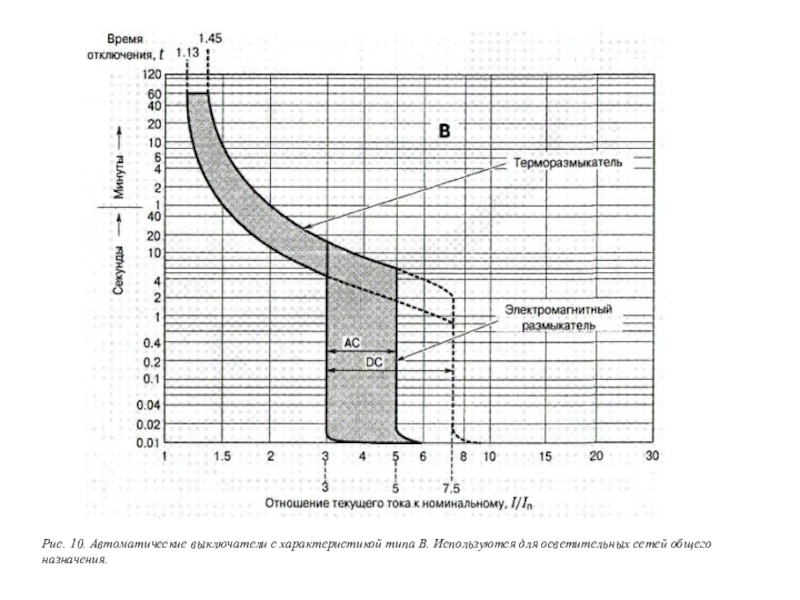

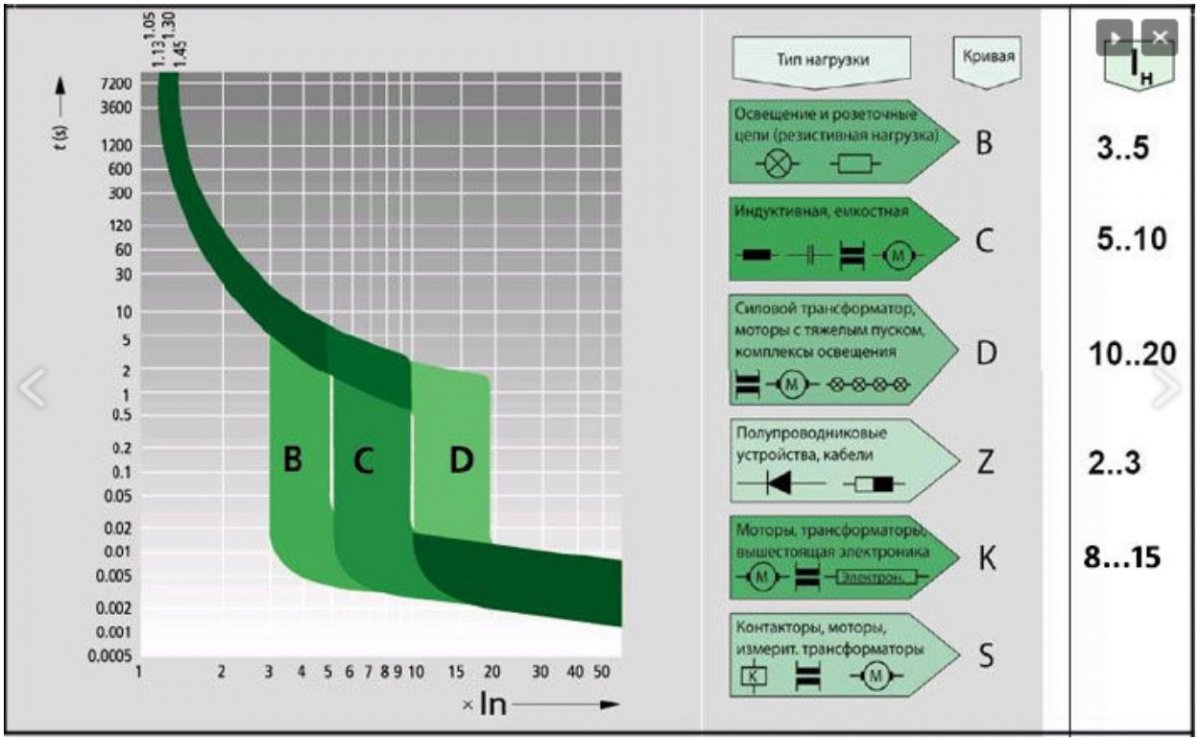

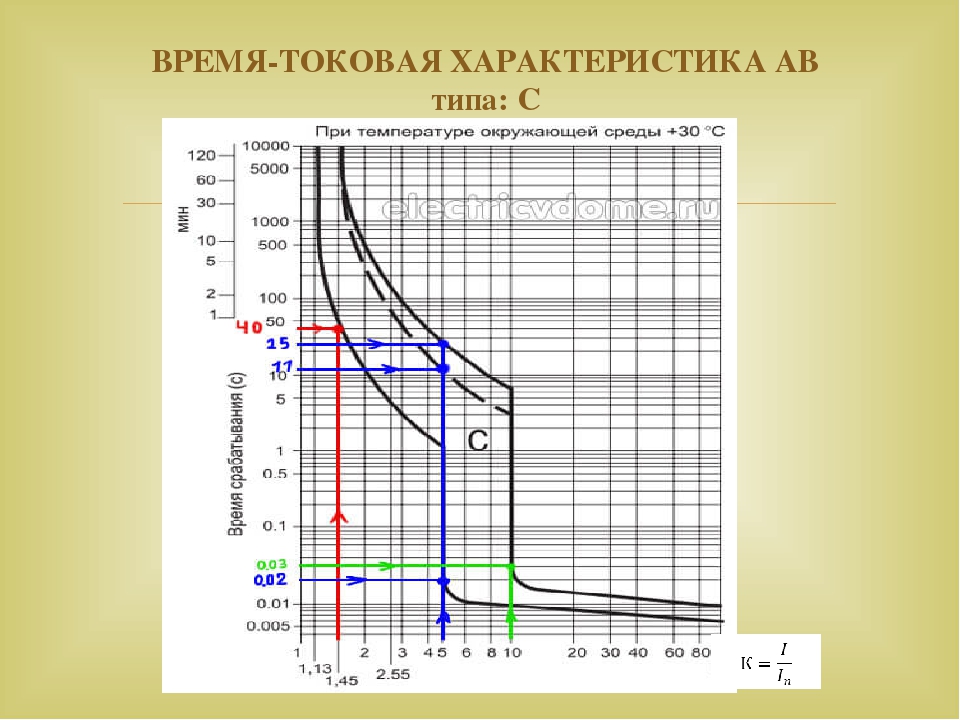

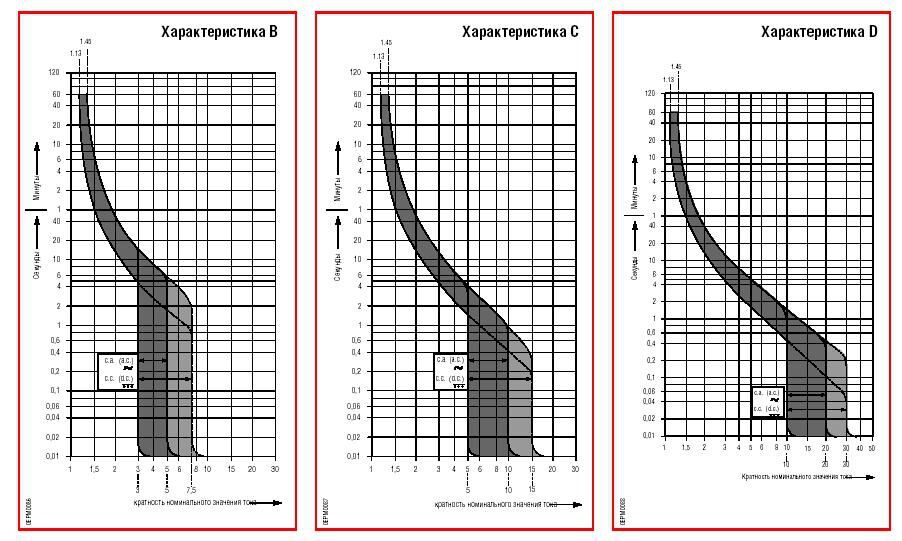

Тип мгновенного расцепления модульных автоматических выключателей указывается одной или двумя латинскими буквами. Данные символы определяют кратность номинального тока, при которой сработает электромагнитный расцепитель.

Согласно ГОСТ Р 50345-2010 существуют следующие значения:

- В (3-5In) — защита электронной аппаратуры, систем освещения с лампами накаливания, ТЭНов;

- С (5-10In) — защита распределительных сетей, систем освещения с газоразрядными лампами, бытовой техники;

- D (10-20In) — защита трансформаторов и электродвигателей.

Также существуют типы мгновенного расцепления не предусмотренные стандартом – их устанавливают сами производители автоматических выключателей.

- А (2-3In) — защита от сверхтока электрических цепей с полупроводниковыми приборами, измерительных цепей с преобразователями, а также электропроводок большой протяженности при необходимости их отключения за время не более 0,2с – являются разработкой фирмы SIEMENS.

- Z (3,2-4,8In) — защита полупроводников и измерительных цепей трансформаторов

- L (6,4-9,6In) — защита распределительных сетей

- K (9,6-14,4In) — защита электродвигателей

В случае наличия обозначения MA следует, что данный автоматический выключатель не имеет теплового расцепителя. И следовательно невозможно задать кратность относительно номинального тока. В таких случаях у автоматических выключателей указывается непосредственно значение тока короткого замыкания при превышении, которого сработает электромагнитный расцепитель

| B (3-5In) | C (5-10In) | D (10-20In) |

|---|---|---|

| A (2-3In) – разработка SIEMENS |

|---|

| 1 |

Параметры питающей сети, В |

Номинальное напряжение, В |

220 |

|

|

Номинальная частота, Гц |

50 / 60 |

|||

| 2 |

Время срабатывания, с |

0,02 |

||

| 3 |

Верхний порог напряжения (заводская настройка), В |

230…300 |

||

| 4 |

Нижний порог напряжения (заводская настройка), В |

145…210 |

||

| 5 |

Ограничение по току |

1…63 |

||

| 6 |

Время задержки перед повторным включением (заводская настройка), с |

3…300 |

||

| 7 |

Максимальная мощность, потребляемая от сети переменного тока самим изделием, Вт |

2 |

||

| 8 |

Количество срабатываний, раз, не менее |

100 000 |

||

| 9 |

Габаритные размеры ШхГхВ, не более, мм |

без упаковки |

81х60х35 |

|

|

в упаковке |

95х76х43 |

|||

| 10 |

Масса, НЕТТО (БРУТТО), г, не более |

169 (186) |

||

| 11 |

Степень защиты оболочкой по |

IP20 |

||

Блок-контакт срабатывания, 1НОК/1НЗК, для 5SY, 5SP4, 5SL, 5SU, SIEMENS, 5ST3020

Производитель:EAN код:

4001869187433

Код заказа:

5ST3020

Страна производства:

Чешская республика

Технические характеристики товара:

Блок-контакт срабатывания, 1НОК/1НЗК, для 5SY, 5SP4, 5SL, 5SU

Для автоматов серии:

Единицы измерения:

шт

Есть на складе

Производитель:

SIEMENS

2108 руб/шт

Популярные товары раздела «Аксессуары для автоматических выключателей»

Артикул:

2CDL210001R1012

Производитель:

ABB

281 руб/шт

Производитель:

SIEMENS

1359 руб/шт

Артикул:

2CDS200909R0002

Производитель:

ABB

1891 руб/штАртикул:

2CDS200912R0001

Производитель:

ABB

556 руб/шт

Электроприводы Belimo очень быстрого срабатывания

| Технические данные | |||

|---|---|---|---|

| Вал заслонки | 8 . .. 26 мм .. 26 мм |

12 … 26 мм | |

| Время срабатывания | 2,5 с / 90° | 4 с / 90° | 7 с / 90° |

| Ручное управление | Редуктор выводится из зацепления с помощью кнопки с самовозвратом, ручная блокировка | ||

| Соединение | |||

| Направление вращения | Выбирается переключателем | ||

| Угол поворота | Макс. 95 º, возможно ограничение с двух сторон с помощью механического ограничителя | ||

| Индикация положения | Механический указатель, съемный | ||

| Уровень шумаь | ≤52 дБ при 2,5 с ь | ≤52 дБ при 4 сь | ≤52 дБ при 7 с |

| Степень защиты | IP 54 | ||

| EMC | CE согласно 2004/108/EC | ||

| Температура среды | -30…+50 ºC | ||

| Температура хранения | -40…+80ºС | ||

| Окружающая влажност | 95 % отн. не кондесир. не кондесир. |

||

1) Управление, рабочий диапазон, сигнал обратной связи, время срабатывания и другие функции могут задаваться программой PC-Tool или устройством параметризации ZTH-GEN

| Электрические подключения | ..MQ24A .. | MQ24A-SR ..MQ24A-MF |

|---|---|---|

Ложные срабатывания: почему с ними надо бороться и как мы добились лучших показателей

В погоне за высоким уровнем обнаружения киберугроз, в индустрии информационной безопасности тема ложных срабатываний часто оказывается незаслуженно забытой. Действительно, это очень неудобная тема, которую некоторые разработчики стараются не замечать (или решать сомнительными способами) – до первого серьёзного инцидента, способного парализовать работу клиентов. К сожалению такие инциденты действительно случаются. И к сожалению, только потом приходит понимание, что

При кажущейся простоте темы минимизации ложных срабатываний, в ней, на самом деле, много сложностей и подводных камней, которые требуют от разработчиков значительных инвестиций, технологической зрелости и ресурсов.

Две основные причины появления ложных срабатываний — (i) программные, аппаратные и человеческие ошибки на стороне разработчика, (ii) многообразие легального («чистого») программного обеспечения, которое проходит проверку системой безопасности. Последняя причина требует пояснения. Действительно, программы пишут миллионы человек разной квалификации (от студента до профессионала) по всему миру, пользуясь разными платформами и стандартами. У каждого автора свой неповторимый стиль, при этом «почерк» программного кода действительно иногда напоминает вредоносный файл, на что и срабатывают защитные технологии, в особенности, основанные на поведенческом анализе и машинном обучении.

Без учёта этой специфики и без внедрения специальных технологий для минимизации ложных срабатываний разработчики рискуют проигнорировать принцип «не навреди». А это, в свою очередь, приводит к чудовищным последствиям (особенно для корпоративных заказчиков), сопоставимым с потерями от самих вредоносных программ.

А это, в свою очередь, приводит к чудовищным последствиям (особенно для корпоративных заказчиков), сопоставимым с потерями от самих вредоносных программ.

Лаборатория Касперского более двадцати лет развивает процессы разработки и тестирования, а также создаёт технологии для минимизации ложных срабатываний и сбоев у пользователей. Мы гордимся одним из лучших в индустрии результатов по этому показателю (тесты AV-Comparatives, AV-Test.org, SE Labs) и готовы подробнее рассказать о некоторых особенностях нашей «внутренней кухни». Уверен, что эта информация позволит пользователям и корпоративным заказчикам делать более обоснованный выбор системы безопасности, а разработчикам программного обеспечения – усовершенствовать свои процессы в соответствии с лучшими мировыми практиками.

Мы используем трёхуровневую систему контроля качества для минимизации ложных срабатываний: (i) контроль на уровне дизайна, (ii) контроль при выпуске метода детекта и (iii) контроль выпущенных детектов. При этом система постоянно улучшается за счёт разного рода профилактических мер.

Давайте более подробно рассмотрим каждый уровень системы.

Контроль на уровне дизайна

Один из наших главных принципов в разработке – каждая технология, продукт или процесс априорно должны содержать механизмы для минимизации рисков ложных срабатываний и сопутствующих сбоев. Как известно, ошибки на уровне дизайна оказываются самыми дорогостоящими, ведь для их полноценного исправления может потребоваться переделка всего алгоритма. Поэтому с годами мы выработали собственные лучшие практики, позволяющие уменьшить вероятность неправильного срабатывания.

Например, при разработке или улучшении технологии детектирования киберугроз на основе машинного обучения, мы убеждаемся, что обучение технологии происходило на значительных коллекциях чистых файлов разных форматов. Помогает в этом наша база знаний о чистых файлах (списки разрешенных), которая уже превысила 2 миллиарда объектов и постоянно пополняется в сотрудничестве с производителями программного обеспечения.

Также мы убеждаемся, что в процессе работы обучающие и тестовые коллекции каждой технологии постоянно обновляются актуальными чистыми файлами. В продукты встроены механизмы для минимизации ложных срабатываний на критических для операционной системы файлах. Помимо этого, при каждом детектировании продукт посредством Kaspersky Security Network (KSN) обращается к базе данных вайтлистинга и сервису репутации сертификатов, чтобы убедиться – это не чистый файл.

Впрочем, помимо технологий и продуктов есть пресловутый человеческий фактор.

Вирусный аналитик, разработчик экспертной системы, специалист по анализу данных могут ошибиться на любой стадии, так что и здесь есть место для разнообразных блокирующих проверок, а также подсказок/предупреждений/запретов в случае опасных действий, обнаруживаемых автоматическими системами.

Контроль при выпуске метода детекта

Перед доставкой пользователям новые методы обнаружения киберугроз проходят ещё несколько стадий тестирования.

Важнейший защитный барьер – инфраструктурная система тестирования на ложные срабатывания, работающая с двумя коллекциями.

Первая коллекция (critical set) состоит из файлов популярных операционных систем разных платформ и локализаций, обновлений этих операционных систем, офисных приложений, драйверов и наших собственных продуктов. Это множество файлов регулярно пополняется.

Это множество файлов регулярно пополняется.

Вторая коллекция содержит динамически формируемый набор файлов, составленный из наиболее популярных на текущий момент файлов. Размер этой коллекции выбран таким образом, чтобы найти баланс между объёмом сканируемых файлов (как следствие, количеством серверов), временем такого сканирования (а значит, временем доставки методов детекта пользователям) и максимальным потенциальным ущербом в случае ложного срабатывания.

Сейчас размер обеих коллекций превышает 120 миллионов файлов (около 50Tb данных). Учитывая, что они сканируются каждый час при каждом выпуске обновлений баз, то можно сказать, что инфраструктура за сутки проверяет более 1,2Pb данных на ложные срабатывания.

Более 10 лет назад мы одними из первых в индустрии информационной безопасности начали внедрять несигнатурные методы детектирования, основанные на поведенческим анализе, машинном обучении и других перспективных обобщающих технологиях. Эти методы показали свою эффективность, в особенности для борьбы со сложными киберугрозами, однако требуют особо тщательного тестирования на ложные срабатывания.

Например, поведенческое детектирование позволяет заблокировать вредоносную программу, проявившую во время работы элементы вредоносного поведения. Чтобы не допустить ложного срабатывания на поведение чистого файла, мы создали «ферму» из компьютеров, реализующих многообразные пользовательские сценарии.

На «ферме» представлены различные комбинации операционных систем и популярного программного обеспечения. Перед выпуском новых несигнатурных методов детектирования они проверяются в динамике на этой «ферме» в типовых и специальных сценариях.

Наконец, нельзя не упомянуть про необходимость проверки на ложные срабатывания для сканера веб-контента. Ошибочное блокирование вебсайта также может повлечь за собой перебои в работе на стороне заказчика, что в нашей работе неприемлемо.

Для минимизации этих инцидентов автоматизированные системы ежедневно выкачивают актуальный контент 10 тысяч самых популярных сайтов Интернета и сканируют их содержимое нашими технологиями для проверки на ложные срабатывания. Для достижения наиболее точных результатов контент скачивается реальными браузерами наиболее распространённых версий, а также используются прокси, чтобы исключить предоставление геозависимого контента.

Для достижения наиболее точных результатов контент скачивается реальными браузерами наиболее распространённых версий, а также используются прокси, чтобы исключить предоставление геозависимого контента.

Контроль выпущенных детектов

Доставленные пользователям методы детектирования находятся под круглосуточным наблюдением автоматических систем, отслеживающих аномалии в поведении этих детектов.

Дело в том, что динамика детекта, вызывающего ложное срабатывание нередко отличается от динамики детекта действительно вредоносных файлов. Автоматика отслеживает такие аномалии и при возникновении подозрений просит аналитика произвести дополнительную проверку сомнительного детекта. А при уверенных подозрениях автоматика самостоятельно отключает этот детект через KSN, при этом срочно информируя об этом аналитиков. Кроме того, три команды дежурных вирусных аналитиков в Сиэтле, Пекине и Москве посменно и круглосуточно наблюдают за обстановкой и оперативно решают возникающие инциденты. Humachine Intelligence в действии.

Humachine Intelligence в действии.

Помимо аномальных детектов, умные автоматические системы отслеживают показатели производительности, ошибки в работе модулей и потенциальные проблемы на основе диагностических данных, присылаемых от пользователей через KSN. Это позволяет нам на ранних этапах обнаруживать потенциальные проблемы и устранять их, пока их влияние не стало заметно для пользователей.

В случае, если инцидент все-таки случился и его нельзя закрыть отключением отдельного метода детектирования, то для исправления ситуации применяются срочные меры, которые позволяют быстро и эффективно решить проблему. В этом случае мы можем моментально «откатить» базы к стабильному состоянию, причём для этого не требуется дополнительного тестирования. Сказать по правде, мы ещё ни разу не воспользовались таким методом на практике — не было повода. Только на учениях.

Кстати, про учения.

Профилактика лучше лечения

Не всё можно предусмотреть, а даже предусмотрев всё, хорошо бы узнать, как все эти меры сработают на практике. Для этого не обязательно ждать реального инцидента – его можно смоделировать.

Для этого не обязательно ждать реального инцидента – его можно смоделировать.

Для проверки боеготовности персонала и эффективности методов предотвращения ложных срабатываний мы регулярно проводим внутренние учения. Учения сводятся к полноценной имитации различных «боевых» сценариев с целью проверить, что все системы и эксперты действуют по плану. Учения вовлекают сразу несколько подразделений технического и сервисного департаментов, назначается на выходной день и проводится на основе тщательно продуманного сценария. После учения проводится анализ работы каждого подразделения, улучшается документация, вносятся изменения в системы и процессы.

Иногда в процессе учения можно выявить новый риск, который ранее не замечали. Более системно выявлять такие риски позволяют регулярные мозговые штурмы потенциальных проблем в области технологий, процессов и продуктов. Ведь технологии, процессы и продукты постоянно развиваются, а любое изменение несёт новые риски.

Наконец, по всем инцидентам, рискам и проблемам, вскрытым учениями, ведётся системная работа над устранением корневых причин.

Излишне говорить, что все системы, отвечающие за контроль качества, продублированы и поддерживаются круглосуточно командой дежурных администраторов. Сбой одного звена приводит к переходу на дублирующее и оперативное исправление самого сбоя.

Заключение

Совсем избежать ложных срабатываний невозможно, но можно сильно снизить вероятность их возникновения и минимизировать последствия. Да, это требует от разработчика значительных инвестиций, технологической зрелости и ресурсов. Но эти усилия обеспечивают бесперебойную работу пользователей и корпоративных заказчиков. Такие усилия необходимы, это часть обязанностей каждого надёжного поставщика систем кибербезопасности.

Надёжность – наше кредо. Вместо того, чтобы полагаться на какую-то одну технологию защиты, мы используем многоуровневую систему безопасности. Похожим образом устроена и защита от ложных срабатываний – она также многоуровневая и многократно продублирована. По-другому нельзя, ведь речь идёт о качественной защите инфраструктуры заказчиков.

При этом, нам удаётся найти и поддерживать оптимальный баланс между самым высоким уровнем защиты от киберугроз и очень низким уровнем ложных срабатываний. Об этом свидетельствуют результаты независимых тестов: по итогам 2016 г. Kaspersky Endpoint Security получил от немецкой тестовой лаборатории AV-Test.org сразу восемь наград, в том числе «Best Protection» и «Best Usability».

В заключении отмечу, что качество – это не однократно достигнутый результат. Это процесс, требующий постоянного контроля и совершенствования, особенно в условиях, когда цена возможной ошибки – нарушение бизнес-процессов заказчика.

Как подавлять короткие срабатывания технологических контактов оборудования при подключении к охранной зоне блоков КСИТАЛ-GSM

В некоторых случаях, при использовании охранных зон блока КСИТАЛ-GSM для контроля аварийных или технологических контактов оборудования, может возникнуть необходимость подавлять короткие срабатывания контролируемого контакта. Такие срабатывания не несут в себе полезной информации, но могут вызывать рассылку сообщений, в данном случае ложных.

Такие срабатывания не несут в себе полезной информации, но могут вызывать рассылку сообщений, в данном случае ложных.

Одно из самых простых и эффективных решений – использование конденсатора сравнительно большой емкости, подключенного между клеммой “Вход зоны” КСИТАЛа и клеммой “ОБЩ”.

Рис.1

Процессы, происходящие при срабатывании (размыкании) контакта (изменение напряжения на входе в течение времени), наглядно видны на следующем рисунке.

Рис.2

Из рисунка следует, что при стандартных (по умолчанию) настройках входов срабатывание по превышению верхнего порога срабатывания зоны (типично 75%) произойдет не ранее, чем через 2,5 секунды после разрыва цепи.

Если цепь восстановится (контакт замкнется) раньше, то сработки не произойдет и ложная рассылка не случится.

На рисунке ниже видно, как происходит короткое (до 2 секунд) срабатывание контакта.

Рис.3

Увеличением и уменьшением величины емкости конденсатора можно менять время нечувствительности зоны к коротким срабатываниям.

Следует использовать конденсаторы на рабочее напряжение не менее 25В.

Верхний предел емкости не ограничен. Но при больших значениях емкости, из-за слишком медленного нарастания напряжения, будет ухудшаться точность и предсказуемость работы такой задержки.

Также, нежелательно поднимать верхний порог срабатывания входа для увеличения времени задержки, т.к. напряжение на конденсаторе по мере заряда начинает расти медленнее (см. Рис.2). Возникает тот же нежелательный эффект, что и при существенном увеличении емкости.

Практическое подключение, на котором производились измерения, приведено на фото.

Эта информация была полезной?

Автор: Кситал

Дата: 31. 05.2021

Просмотров: 2539

05.2021

Просмотров: 2539

К статьям

14M-K5F-C63 Выключатель автоматический Allen-Bradley трехполосный *редкие ложные срабатывания при старте

14M-K5F-C63 Выключатель автоматический Allen-Bradley трехполосный *редкие ложные срабатывания при старте | ❄️ Геофрост+ Товар добавлен в корзину!

Запрос на товар

Заполните поля формы чтобы мы могли связаться с вами

- €1 = 89.

6731

6731 - $1 = 73.587

Закрыть меню

14M-K5F-C63 Выключатель автоматический Allen-Bradley трехполосный *редкие ложные срабатывания при старте

Выберите кол-во:

Рекомендуем также:

Заказать обратный звонок

Оставить отзыв

Мы принимаем оплату картами

Мы в социальных сетях

Запуск синонимов, запуск антонимов | Тезаурус Мерриам-Вебстера

Тезаурус

Синонимы и антонимы слова

, запускающего(запись 1 из 2)

как в взрывчатое вещество , воспалительноеСинонимы и близкие синонимы для срабатывания

Антонимы и близкие антонимы для запуска

Синонимы и антонимы слова , запускающего (Запись 2 из 2)

заставить функционировать- плесень вызывает моя аллергия

- активирующая,

- исполнительный,

- проворачивание (вверх),

- вождение,

- движущаяся,

- ходовая,

- выезд,

- искрообразование,

- пусковая,

- высадка,

- включение

слов, связанных с запуском

Ближайшие антонимы для срабатывания

См. Определение словаря

Определение словаряЧто значит «сработать»?

Что значит быть «сработанным»? Этот термин нередко использовался для обозначения эмоциональной реакции на некоторый тип тревожного контента (например, насилие или упоминание о самоубийстве) в средствах массовой информации или в другой социальной среде. Однако есть разница между возбуждением и дискомфортом.

Однако есть разница между возбуждением и дискомфортом.

Чувство срабатывания триггера связано не только с тем, что что-то неправильно вас трёт. Для кого-то с историей травмы пребывание рядом с чем-либо, что напоминает им о травматическом опыте (также известном как «спусковой крючок»), может заставить их почувствовать, что они снова переживают травму.

Хотя термин «триггер» обычно используется для обозначения переживаний людей с посттравматическим стрессовым расстройством (ПТСР), его также можно использовать в контексте других психических заболеваний.Сюда входят расстройства, связанные с употреблением психоактивных веществ, расстройства пищевого поведения и беспокойство.

В этих случаях триггером считается все, что вызывает усиление или возвращение симптомов. Например, человек, выздоравливающий от расстройства, связанного с употреблением психоактивных веществ, может быть спровоцирован тем, что увидел, как кто-то употребляет выбранный им наркотик. Этот опыт может вызвать возвращение тяги и даже рецидив.

Типы триггеров

Триггеры сильно различаются от человека к человеку и могут быть внутренними или внешними.Ниже приведены примеры различных событий, которые можно рассматривать как триггеры с точки зрения проблем с психическим здоровьем.

Внутренний

Внутренний триггер исходит изнутри человека. Это может быть воспоминание, физическое ощущение или эмоция.

Например, предположим, что вы тренируетесь, и ваше сердце начинает бешено колотиться. Это ощущение может напомнить вам о том, как вы убегали от жестокого партнера. Это будет считаться внутренним триггером. Другие общие внутренние триггеры включают:

- Гнев

- Беспокойство

- Чувство подавленности, уязвимости, покинутости или выхода из-под контроля

- Одиночество

- Напряжение мышц

- Воспоминания, связанные с травматическим событием

- Боль

- Печаль

Внешний

Внешние триггеры исходят из окружающей среды. Это может быть человек, место или конкретная ситуация.

Это может быть человек, место или конкретная ситуация.

Подумайте о влиянии, которое такая ситуация, как пандемия коронавируса (COVID-19), может оказать на тех, кто борется с психическими заболеваниями. Многие могут рассматривать правила самостоятельного карантина и приказы не выходить из дома как незначительные неудобства.

Тем не менее, человек, выздоравливающий от компульсивного переедания – болезни, которая процветает изолированно, – может чувствовать себя спровоцированным в таких обстоятельствах. Некоторые другие распространенные вещи, которые могут вызвать у человека чувство возбуждения:

- Фильм, телешоу или новостная статья, напоминающие о пережитом.

- Человек, подключенный к опыту

- Спор с другом, супругом или партнером

- Конкретное время суток

- Определенные звуки, которые напоминают вам об этом опыте (ветерана вооруженных сил могут вызвать громкие звуки, похожие на выстрелы)

- Изменение отношений или прекращение отношений

- Знаменательные даты (например, праздники или годовщины)

- Переход в определенное место, которое напоминает им об опыте

- Запахи, связанные с ощущениями, например дым

Как формируются триггеры

Мы не знаем точно, как образуются триггеры. Некоторые исследователи считают, что наш мозг хранит воспоминания о травмирующем событии иначе, чем воспоминания о нетравматическом событии.

Некоторые исследователи считают, что наш мозг хранит воспоминания о травмирующем событии иначе, чем воспоминания о нетравматическом событии.

Прошлые травматические события могут интерпретироваться мозгом как текущие. Это заставляет тело испытывать симптомы, похожие на исходную травму (например, реакцию «бей или беги»).

Мы также знаем, что триггеры могут вызвать эмоциональную реакцию до того, как человек поймет, почему он расстроен. Часто триггеры имеют сильную сенсорную связь (вид, звук, вкус или запах) или каким-то образом связаны с глубоко укоренившейся привычкой (например, выздоравливающий алкоголик, который связывает определенную деятельность с выпивкой).Взаимодействие с другими людьми

Некоторые называют это «травматической связью», когда триггер связан с травматическим опытом, заставляя вас заново пережить симптомы.

Полезны ли триггерные предупреждения?

Были некоторые дебаты относительно того, полезны или вредны триггерные предупреждения, особенно в классах колледжей. В некоторых классах используются триггерные предупреждения, чтобы дать учащимся время физически или морально подготовиться к потенциально неприятному предмету, например к материалам, связанным с физическим или сексуальным насилием.

В некоторых классах используются триггерные предупреждения, чтобы дать учащимся время физически или морально подготовиться к потенциально неприятному предмету, например к материалам, связанным с физическим или сексуальным насилием.

- Преимущества : Сторонники предупреждений о срабатывании триггера заявляют, что они дают людям возможность подготовиться к срабатыванию триггера. Учитывая, что триггеры, как правило, причиняют больше беспокойства, если становятся неожиданностью, это можно рассматривать как помощь людям с посттравматическим стрессовым расстройством и другими проблемами психического здоровья, чтобы они чувствовали себя в безопасности.

- Недостатки : В то же время другие утверждают, что предупреждения о срабатывании триггеров могут усилить поведение избегания и что избегание триггеров служит только для сохранения симптомов посттравматического стрессового расстройства в долгосрочной перспективе.Вместо этого с эмоциями, возникающими из-за триггеров, следует надлежащим образом обращаться в терапии, особенно если они мешают повседневной жизни.

Как справиться с триггерами

Иногда разумно попытаться избежать триггерных ситуаций. Однако, если избегание возможных триггеров мешает вашей способности функционировать, вам следует обратиться за помощью.

Чтобы научиться справляться с триггерами, которых вы не можете предвидеть или избежать, требуется эмоциональная обработка, которой чаще всего помогает терапия.Ниже приведены несколько эффективных, здоровых стратегий выживания для уменьшения воздействия триггеров:

Воодушевите себя, подготовившись справляться с триггерами. Осознавайте в своем теле признаки того, что вы реагируете на триггер, например, изменения в своем дыхании, чтобы вы могли научиться успокаиваться и менять свое эмоциональное состояние.

Ваша конечная цель должна состоять в том, чтобы отстраниться от спускового крючка, снова сосредоточиться и сосредоточиться на своей стратегии выживания.

Слово от Verywell

Если вы регулярно чувствуете себя возбужденным и не можете справиться с различными ситуациями или чувствами, которые возникают в вашем разуме или теле, важно записаться на прием к врачу или специалисту в области психического здоровья, чтобы обсудить свои симптомы.

Если у вас не было официального диагноза тревожного расстройства, ваш врач оценит ваши симптомы и определит наилучшие варианты лечения для вашей конкретной ситуации.

Не знаете, что люди подразумевают под «срабатыванием»? Эта статья – ваш универсальный инструмент 101

Источник: iStock

Первоначально опубликовано на сайте “Тело не является извинением” и переиздано здесь с их разрешения.

Примечание редактора: Как и эта феноменальная статья, Everyday Feminism определенно верит в необходимость информировать людей о материалах, которые могут спровоцировать травму нашего читателя.Тем не менее, мы используем фразу «предупреждение о содержании» вместо «предупреждение о срабатывании», поскольку слово «срабатывание» основывается на образе вооружения с применением насилия и вызывает его. Это может вызвать повторную травму для людей, пострадавших от военного, полицейского и других форм насилия. Таким образом, хотя предупреждения так необходимы и в этой статье все верно, мы настоятельно рекомендуем использовать термин «предупреждение о содержании» вместо «триггерное предупреждение».

Предупреждение о содержании : В этой статье подробно обсуждается срабатывание триггера и упоминаются общие темы срабатывания триггера (сексуальное насилие, тревога, беспокойство о здоровье, депрессия, смерть, неспецифические страхи и фобии).

Я подвержен срабатыванию около двух с половиной лет.

У меня возникла тревога по поводу здоровья, и всякий раз, когда я сталкиваюсь с вещами, связанными со смертью и некоторыми заболеваниями, я внезапно и весьма резко ощущаю всеобъемлющую панику, распространяющуюся по всему моему телу.

Иногда уходит за секунды; в других случаях это задерживается на несколько недель, что затрудняет нормальное функционирование, пока мой разум снова не достигнет равновесия.

Одна вещь, которую я заметил с тех пор, как стал восприимчивым к срабатыванию триггера, – это то, что не многие люди понимают, как это работает.

Это понятно – срабатывание триггера трудно понять, если вы не испытали его на себе. Однако я считаю это непонимание проблематичным по двум причинам:

Однако я считаю это непонимание проблематичным по двум причинам:

1. Это вызывает несправедливое суждение по отношению к людям, у которых есть триггеры – с мыслями типа «Вы не можете получить триггер; с тобой ничего страшного не случилось »или« Почему что-то подобное может спровоцировать тебя? » быть обычным.

2. Даже когда триггер встречается с сочувствующими ушами, часто владельцы таких ушей не знают, как помочь.

Эта статья – моя попытка объяснить основы запуска.

Хотя эта информация далеко не исчерпывающая, я надеюсь, что она поможет пролить свет на то, как работает триггер и что с этим можно сделать.

Что срабатывает?

Срабатывание происходит, когда какое-либо определенное нечто («спусковой механизм») вызывает отрицательную эмоциональную реакцию.

Эмоциональной реакцией может быть страх, печаль, паника, воспоминания и боль, а также любые физические симптомы, связанные с этими эмоциями (тряска, потеря аппетита, обморок, усталость и т. Д.).

Д.).

Срабатывание может быть разной степени серьезности, и наиболее опасное срабатывание обычно происходит при срабатывании триггера без предварительного предупреждения.

Что вызывает предрасположенность к срабатыванию?

Чаще всего склонность к срабатыванию возникает в результате травмирующего события; человека возбуждает все, что напоминает ему об этом событии.

Иногда это происходит, когда кто-то другой (друг, родственник или знаменитость) переживает травмирующее событие, и это вызывает страх, что нечто подобное может случиться.

Иногда это происходит из-за страхов и фобий, не связанных с травмой.

Иногда это происходит просто так.

Независимо от того, как кто-то стал восприимчивым, триггер может быть столь же серьезным и ужасным для любого.

Какие вещи могут быть триггерами?

Что угодно. Абсолютно ничего.

В наиболее простых случаях триггеры – это все, что человек может почувствовать, что напоминает ему о причине триггера.

Например, если человек чувствителен к сексуальному насилию, он может быть спровоцирован встречей с кем-то, кто напоминает ему об атакующем, или прикосновением к нему определенным образом, или просмотром новостных статей, в которых упоминается сексуальное насилие.

Однако, из-за совершенно нелогичного способа, которым иногда работает разум, триггеры часто бывают более запутанными, чем это.

Приведу личный пример. Меня часто раздражает, когда я вижу книги Терри Пратчетта.Мне сказали, что его книги фантастические, но я не могу заставить себя прочитать ни одну из них, потому что Пратчетт сейчас страдает болезнью Альцгеймера.

Я уже упоминал об этом конкретном триггере друзьям и семье раньше и был встречен с удивлением, недоверием и замечаниями о том, насколько я глуп.

Как вы понимаете, такие замечания бесполезны.

Как я могу помочь?

Вы можете помочь двумя способами: снижая риск срабатывания и помогая выздоровлению, если кто-то сработал.

Вот несколько способов снизить риск срабатывания:

1.

Узнайте, каковы триггеры человекаНекоторые люди могут дать очень точную и точную информацию.

Чем точнее информация, тем лучше вы будете готовы предупредить их о потенциальных триггерах, помочь избежать их и убедиться, что вы сами не активируете их по неосторожности.

Другие люди могут не знать точно, что их вызывает, но даже расплывчатая информация будет более полезной, чем ее отсутствие.

2.

Будьте «тестером»Насколько я знаю, многие случаи срабатывания, которые можно предотвратить, случаются, когда кто-то сталкивается с такими медиа, как книги или фильмы.

Если кто-то, подверженный срабатыванию триггеров, выражает интерес к чтению книги или просмотру фильма, который, по вашему мнению, может вызывать триггер, вы можете предложить прочитать / посмотреть его заранее и поговорить с ними о том, будет ли им безопасно читать / смотреть.

3.

Посмотрите заранееВы можете заранее изучить различные средства массовой информации, чтобы увидеть, есть ли какие-либо потенциальные триггеры.

Часто бывает полезно проверить сюжет в Википедии.

Есть также пара (относительно новых) тамблеров, которые настраиваются и работают, например This Could Be Triggering и What’s the Trigger Warning ?, которые предоставляют информацию о триггерах.

Иногда, к сожалению, срабатывания не избежать.

Если кто-то был вызван, вот несколько вещей, которые вы можете сделать, чтобы помочь ему выздороветь:

1.

Сообщите им, что они могут с вами связатьсяЭто простой жест и очень важный.

Когда меня спровоцировали, для меня нет ничего более полезного, чем поговорить о моей панике с отцом, матерью или лучшим другом. Все трое дали понять, что я могу звонить им, когда мне нужно.

Знание, что у меня есть этот спасательный круг, очень обнадеживает.

Убедитесь, что ваш близкий понимает, что он может связаться с вами, когда ему понадобится ваша помощь.

2.

Будьте физически рядом с нимиТесный контакт может быть очень утешительным, когда кого-то спровоцировали, поскольку это напоминание о том, что вы рядом с ним.

В зависимости от того, насколько хорошо человек относится к прикосновениям, можно обнять его, держать за руку, позволить ему поплакать у вас на плече или просто сидеть рядом с ним.

3.

Отвлечь и / или утешить ихИногда полезно обговорить вещи, но в других случаях полезнее попытаться отвлечь внимание человека от того, что его спровоцировало.

Это может потребовать некоторого осуждения, но не бойтесь спросить человека, предпочел бы он поговорить об этом или сделать что-нибудь, чтобы отвлечься от этого.

Если человек, вызывающий срабатывание триггера, имеет опыт в искусстве отвлечения и успокоения, у него, вероятно, будет набор отвлекающих / утешительных средств, таких как комедии, кроссворды, забавные фанфиксы, оборудование для приготовления горячих напитков, пуховые одеяла и мягкие игрушки ( не то чтобы у меня все это постоянно было наготове, или что-то в этом роде).

Они могут черпать из них, когда возникает необходимость, а вы можете остаться и наслаждаться их отвлечением вместе с ними. Или предложите свое собственное занятие.

4.

Не судитеИз-за странных способов срабатывания триггера легко услышать, как кто-то объясняет, как он был запущен, и находить это глупым или глупым.

Отпустить спусковой крючок – это самое худшее, что вы можете сделать.

Это не только бесполезно, но также может заставить их чувствовать себя виноватыми и / или жалкими, когда они уже эмоционально уязвимы.

Если вы хотите помочь кому-то, кто был спровоцирован, отложите эти суждения и поймите, что, независимо от того, что их спровоцировало, они страдают и нуждаются в вашей помощи.

5.

Не бейте себя, если допустили ошибку Я помню, как однажды мой отец купил мне красивую картину в рамке в магазине во Франции, вдохновленный тем, что я раньше видел похожие картины и сказал, что они мне понравились.

К сожалению, именно на этой картине были надгробия, что меня взволновало.

Я сказал это папе, и он сказал что-то вроде «Мне так, очень жаль».

Я чувствовала себя худшей дочерью из-за того, что заставила отца чувствовать себя плохо, когда он сделал для меня что-то такое хорошее.

Если вы когда-нибудь обнаружите, что вы стали причиной горя, связанного с триггером, пожалуйста, не ругайте себя за это. Такие инциденты случаются иногда, и их не всегда можно избежать.

Вместо этого я бы посоветовал выяснить, есть ли что-нибудь, что вы можете сделать, чтобы помочь этому человеку почувствовать себя лучше, поскольку это будет гораздо более продуктивным использованием как вашего, так и его времени.

***

Хотя многие люди испытывают срабатывание триггера одинаково, важно помнить, что нет двух одинаковых людей.

Следовательно, нельзя предположить, что то, что поможет одному человеку, обязательно поможет всем.

Таким образом, лучшее, что вы можете сделать, чтобы помочь кому-то, кто борется с триггером, – это узнать об их конкретной ситуации как можно лучше, а затем дать им всю любовь и поддержку, которые вы можете оказать.

Джиллиан Браун – автор книги «Тело не извинение». Вы можете ознакомиться с их статьями здесь.

Блог Терапия, Терапия, Блог Терапии, Терапия Блоггинга, Терапия..

Триггер в психологии – это стимул, такой как запах, звук или зрение, который вызывает чувство травмы. Люди обычно используют этот термин при описании посттравматического стресса (ПТСР).

Что такое триггер?Триггер – это напоминание о прошлой травме. Это напоминание может вызвать у человека подавляющую грусть, беспокойство или панику. Это также может вызвать у кого-то воспоминания. Воспоминание – это яркое, часто негативное воспоминание, которое может появиться без предупреждения.Это может привести к тому, что кто-то потеряет из виду свое окружение и «переживет» травмирующее событие.

Триггеры могут принимать разные формы. Это может быть физическое место или годовщина травмирующего события. Человека также могут спровоцировать внутренние процессы, такие как стресс.

Иногда триггеры предсказуемы. Например, у ветерана могут быть воспоминания во время просмотра жестокого фильма. В других случаях триггеры менее интуитивно понятны. У человека, почувствовавшего запах ладана во время сексуального насилия, может случиться паническая атака, когда он почувствует запах того же ладана в магазине.

Некоторые люди используют термин «триггер» в контексте других проблем психического здоровья, таких как злоупотребление психоактивными веществами или беспокойство. В этих случаях триггером может быть сигнал, который вызывает усиление симптомов. Например, человека, выздоравливающего от анорексии, могут спровоцировать фотографии очень худых знаменитостей. Когда человек видит эти фотографии, он может снова почувствовать желание голодать.

Как формируются триггеры?

Точное функционирование мозга, стоящее за триггерами, до конца не изучено.Однако существует несколько теорий о том, как работают триггеры.

Когда человек находится в угрожающей ситуации, он может вступить в бой или убежать. Тело находится в состоянии повышенной готовности, уделяя приоритетное внимание всем своим ресурсам, чтобы отреагировать на ситуацию. Функции, которые не нужны для выживания, такие как пищеварение, откладываются.

Тело находится в состоянии повышенной готовности, уделяя приоритетное внимание всем своим ресурсам, чтобы отреагировать на ситуацию. Функции, которые не нужны для выживания, такие как пищеварение, откладываются.

Одна из функций, которой пренебрегают во время драки или бегства, – это формирование кратковременной памяти. В некоторых случаях мозг человека может неправильно записать травмирующее событие в своей памяти.Вместо того, чтобы хранить в памяти как прошлое событие, ситуация помечается как все еще существующая угроза. Когда человеку напоминают о травме, его тело действует так, как будто событие происходит, возвращаясь в режим борьбы или бегства.

В некоторых случаях сенсорный триггер может вызвать эмоциональную реакцию до того, как человек поймет, почему он расстроен. Другая теория гласит, что триггеры сильны, потому что они часто затрагивают чувства. Сенсорная информация (образы, звуки и особенно запахи) играет большую роль в памяти.Чем больше сенсорной информации хранится, тем легче вспомнить.

Во время травматического события мозг часто закрепляет сенсорные стимулы в памяти. Даже когда человек сталкивается с теми же стимулами в другом контексте, они связывают триггеры с травмой. В некоторых случаях сенсорный триггер может вызвать эмоциональную реакцию до того, как человек поймет, почему он расстроен.

Формирование привычки также играет важную роль в инициировании. Люди склонны делать одни и те же вещи одинаково.Следование тем же образцам избавляет мозг от необходимости принимать решения.

Например, скажем, человек всегда курит за рулем. Когда человек садится в машину, его мозг ожидает, что он будет придерживаться той же процедуры и закурить сигарету. Таким образом, вождение может вызвать желание курить, даже если человек хочет бросить курить. Кого-то можно спровоцировать, даже если он не устанавливает сознательной связи между своим поведением и окружением.

Что такое триггерные предупреждения?

Предупреждение о триггере – это уведомление о потенциальных триггерах в будущем обсуждении или содержании. Цель состоит в том, чтобы позволить людям с проблемами психического здоровья избежать триггеров или подготовиться к ним. Невозможно предсказать или избежать всех триггеров, поскольку многие из них уникальны для конкретной ситуации. Предупреждения часто предназначены для общих триггеров, таких как изображения насилия.

Цель состоит в том, чтобы позволить людям с проблемами психического здоровья избежать триггеров или подготовиться к ним. Невозможно предсказать или избежать всех триггеров, поскольку многие из них уникальны для конкретной ситуации. Предупреждения часто предназначены для общих триггеров, таких как изображения насилия.

В последнее время многие ученики запрашивают в школе триггерные предупреждения. Было много публичных дебатов по поводу того, подходит ли эта практика для классных комнат.

Противники триггерных предупреждений часто утверждают, что эти предупреждения предназначены для слишком чувствительных студентов.Некоторые утверждают, что предупреждения о срабатывании триггеров способствуют цензуре. Другие считают, что они ограничивают способность учителей преподавать материалы курса.

Адвокаты часто утверждают, что триггерные предупреждения необходимы для равного доступа к образованию. Триггеры могут вызывать воспоминания и панические атаки, которые мешают обучению. По данным Американской психологической ассоциации (APA), триггеры часто причиняют больше беспокойства, если становятся неожиданностью. Защитники говорят, что триггерные предупреждения позволяют учащимся с посттравматическим стрессом чувствовать себя в безопасности в классе.

По данным Американской психологической ассоциации (APA), триггеры часто причиняют больше беспокойства, если становятся неожиданностью. Защитники говорят, что триггерные предупреждения позволяют учащимся с посттравматическим стрессом чувствовать себя в безопасности в классе.

Если учащийся говорит, что у него посттравматический стресс, уместны персонализированные триггерные предупреждения. Эффективность предупреждений о срабатывании триггеров в классе мало исследована. APA сообщает, что конкретные триггеры сложно предсказать. Таким образом, общие предупреждения о содержании класса могут быть менее эффективными. Если студент говорит, что у него посттравматическое стрессовое расстройство, уместны персонализированные триггерные предупреждения.

Закон об американцах с ограниченными возможностями (ADA) и Закон об инвалидах в образовании (IDEA) запрещают дискриминацию в отношении людей с ограниченными возможностями.Эти законы включают нарушения психического здоровья, такие как посттравматическое стрессовое расстройство. Федеральный закон требует от преподавателей разумного приспособления к таким лицам.

Федеральный закон требует от преподавателей разумного приспособления к таким лицам.

Федеральный закон конкретно не рассматривает триггерные предупреждения. Тем не менее, APA предполагает, что триггерные предупреждения в некоторых случаях могут считаться приспособлением. Преднамеренное инициирование человека с посттравматическим стрессовым расстройством может быть формой дискриминации.

Получение справки по триггерам

Предупреждения о срабатывании триггера полезны в некоторых случаях. Но избегание триггеров не решит основных проблем психического здоровья.Если триггеры мешают чьей-то повседневной жизни, человек может захотеть обратиться к терапевту.

В терапии люди могут обрабатывать эмоции, связанные с их прошлым. Некоторые могут изучить методы релаксации, чтобы справиться с паническими атаками. Другие могут научиться избегать нездорового поведения. Со временем и работой человек может столкнуться с их триггерами с гораздо меньшими страданиями.

Артикул:

- ADA знайте свои права: возвращающиеся работники службы с ограниченными возможностями.

(2010).Министерство юстиции США. Получено с https://www.ada.gov/servicemembers_adainfo.html .

(2010).Министерство юстиции США. Получено с https://www.ada.gov/servicemembers_adainfo.html . - Поддерживают ли исследования предупреждения о срабатывании триггеров в классе? (2017, 27 июля). Обзор статей в журналах APA. Получено с http://www.apa.org/pubs/highlights/spotlight/issue-97.aspx

- Приручение триггеров для улучшения психического здоровья. (2017, 31 марта). Американская психиатрическая ассоциация. Получено с https://www.psychiatry.org/news-room/apa-blogs/apa-blog/2017/03/taming-triggers-for-better-mental-health .

- Что такое триггеры посттравматического стрессового расстройства? (2017, 14 февраля).Web MD. Получено с https://www.webmd.com/mental-health/what-are-ptsd-triggers#1 .

Последнее обновление: 2 мая 2018 г.

Пожалуйста, заполните все обязательные поля, чтобы отправить свое сообщение.

Подтвердите, что вы человек.

ОтчетNCAC: что все это о триггерных предупреждениях?

Загрузить отчет в формате PDF

Введение Зачем исследовать «триггерные предупреждения»? Волны внимания СМИ говорят нам о том, что студенты колледжей требуют, чтобы преподаватели предоставляли так называемые «триггерные предупреждения», чтобы отметить материал, который может вызвать дистресс или дискомфорт или, возможно, спровоцировать паническую атаку у студентов с посттравматическим стрессовым расстройством (ПТСР).Широкий спектр учебных материалов, от документального фильма о сексуальном насилии до исторического описания рабства, можно было бы считать «спусковым крючком». Если профессора избегают потенциально спорной работы, либо из опасения за благополучие студентов, либо из страха перед ней. если возникнут проблемы с администраторами, то последствия для свободы слова огромны.

Но насколько распространены эти требования, и действительно ли преподаватели колледжей меняют способ преподавания в ответ на давление со стороны студентов или администраторов? Является ли это свидетельством возрождающейся «политкорректности», популярной в СМИ темы, подтверждающей распространенный, но нелестный образ «изнеженных» студентов, которые отшатываются от всего, что бросает вызов их нежным чувствам? Или происходит что-то посложнее?

Национальный опрос преподавателей колледжей и университетов Чтобы пролить свет, Национальная коалиция против цензуры этой весной обратилась в Ассоциацию современного языка и Ассоциацию искусств колледжей с просьбой провести онлайн-опрос своих членов. Хотя это и не научный опрос, ответы более 800 участников предлагают самую подробную на сегодняшний день информацию об опыте и отношении к предупреждениям о триггерах и их последствиях для высшего образования. (В июне 2015 года президент правления CAA ДеВитт Годфри и исполнительный директор Линда Даунс выступили с презентациями об исследовании на конференции AAUP.)

Обсуждение триггерных предупреждений в значительной степени опирается на анекдоты, опубликованные в прессе. Этот обзор значительно расширяет объектив.А благодаря открытым комментариям, собранным вместе с опросом, он дал сотням преподавателей возможность поделиться информацией о том, что на самом деле происходит в классе и что, по их мнению, это означает.

Что такое триггерное предупреждение?

Для целей опроса триггерные предупреждения были определены как «письменные предупреждения, чтобы заранее предупредить студентов о том, что материал, назначенный в рамках курса, может быть расстраивающим или оскорбительным. Первоначально предназначенные для предупреждения учащихся о графическом описании сексуального насилия, которое, как считалось, могло вызвать посттравматическое стрессовое расстройство (ПТСР) у некоторых учащихся, в последнее время предупреждения о срабатывании триггера стали включать материалы, затрагивающие широкий круг потенциально чувствительных предметов, включая расу. , сексуальная ориентация, инвалидность, колониализм, пытки и другие темы.Во многих случаях запросы на триггерные предупреждения исходят от самих студентов ».

Первоначально предназначенные для предупреждения учащихся о графическом описании сексуального насилия, которое, как считалось, могло вызвать посттравматическое стрессовое расстройство (ПТСР) у некоторых учащихся, в последнее время предупреждения о срабатывании триггера стали включать материалы, затрагивающие широкий круг потенциально чувствительных предметов, включая расу. , сексуальная ориентация, инвалидность, колониализм, пытки и другие темы.Во многих случаях запросы на триггерные предупреждения исходят от самих студентов ».

Основные выводы

1. В то время как очень немногие учреждения имеют официальную политику инициирующих предупреждений, преподаватели сообщают о значительном количестве запросов и жалоб от студентов.Хотя менее 1% участников опроса сообщили, что их учебное заведение приняло политику в отношении триггерных предупреждений, 7,5% сообщили, что студенты начали усилия по достижению , требуется триггерных предупреждений в кампусе, в два раза больше (15%) сообщили, что у студентов было запросили предупреждений в своих курсах, а 12% сообщили, что студенты жаловались на отсутствие триггерных предупреждений.Несмотря на повествование в СМИ о «политкорректности», запросы студентов касались разнообразного круга предметов из всех идеологических кругов.

2. Многие – но не все – преподаватели считают, что триггерные предупреждения отрицательно сказываются на академической свободе и среде обучения.Несмотря на то, что были широко распространены выражения озабоченности и уважения к учащимся, почти половина респондентов (45%) считают, что триггерные предупреждения имеют или будут иметь негативный эффект на динамику обучения в классе, а 62% полагают, что они оказывают или будут иметь негативное влияние на академическую свободу.Значительное меньшинство (17%) положительно относятся к предупреждениям о срабатывании триггеров. Другие выражают озабоченность по поводу того, что они не имеют профессиональной квалификации для оказания помощи студентам, страдающим паническими расстройствами или другими заболеваниями.

3. Многие преподаватели различают триггерные предупреждения от практики информирования студентов о содержании курса.Более половины опрошенных заявили, что они делали «предупреждения о содержании курса», а 23% заявили, что делали это «несколько раз» или «регулярно».Однако многие преподаватели проводят различие между практикой пометки конкретных элементов в любом задании, которой сопротивляются многие респонденты, и практикой предоставления подробной программы и описания курса, которую многие одобряют.

4. Сторонники и критики триггерных предупреждений в равной степени выступают против того, чтобы администраторы запрашивали или требовали их использования.Опрос выявил широко распространенное мнение о том, что решение об использовании предупреждений должно быть исключительной прерогативой отдельных преподавателей и не зависеть от руководителей отделов, деканов или администраторов.Давление со стороны администраторов вызывает особую озабоченность у преподавателей, не работающих в штатном расписании, и на случайных преподавателей.

| КЛЮЧЕВЫЕ ВЫВОДЫ 1. Хотя очень немногие учебные заведения имеют официальную политику инициирующих предупреждений, преподаватели сообщают о большом количестве запросов и жалоб от учащихся по широкому кругу предметов. |

СКОЛЬКО ШКОЛ имеет опубликованные политики, требующие срабатывания предупреждений? Исследование показало, что формальная политика университетов встречается крайне редко: менее одного процента респондентов говорят, что они есть в их учреждениях.Это не должно вызывать удивления; несколько попыток разработать триггерную политику вызвали серьезную и заслуженную критику.

Но неофициальные данные свидетельствуют о том, что феномен «триггерного предупреждения» действительно существует и что он в значительной степени вызван самими учащимися. В небольшом, но значительном количестве ситуаций (7,5%) респонденты сообщили, что учащиеся предприняли меры по требованию срабатывания предупреждений в их кампусе; вдвое больше (15%) сообщили, что студенты запрашивали триггерные предупреждения на своих курсах.И 12% сообщают, что студенты жаловались либо администраторам, либо инструктору на отсутствие триггерных предупреждений.

Требование предупреждений, даже несмотря на то, что на него оказывает давление лишь меньшинство студентов, тем не менее может повлиять на образовательную среду для гораздо большего числа студентов, если инструкторы – многие, естественно, нервничают по поводу гарантии занятости – в результате изменят то, как или что они преподают, если студенты сами чувствуют себя скованными при обсуждении тем, которые могут «спровоцировать» других, или если предупреждения действуют так, чтобы «закрыть диалог и стыдить участников таким образом, что эти участники фактически уходят из разговора.”

По мнению некоторых, триггерные предупреждения отражают «презумпцию того, что следует избегать всего, что может быть оскорбительным, или что любой обидчик имеет право прекратить обсуждение», или, как другой выразился, они вынуждают «учителей изменить свое поведение. планы обучения, основанные на расчетах того, какие темы могут задеть учеников или заставить их почувствовать себя «небезопасными» ».

Требования студентов явно имеют желаемый результат: «После первого преподавания курса студент пожаловался на анонимную оценку.С тех пор я устно включаю триггерное предупреждение в начале каждого семестра ». Эффект может быть более выраженным в некоторых местах, чем в других: один инструктор, который принял предупреждения за «сексуальное / гомосексуальное содержание… был [в] Теннесси, куда я только что приехал. Я бы не поступил так же в Калифорнии, но я знал, что у нас здесь много студентов-евангелистов, и хотел избежать каких-либо жалоб ».

И спрос на предупреждения для большего количества видов контента вырос: как прокомментировал один преподаватель: «В последние два года у меня были ученики, которые хотели довольно подробные и конкретные триггерные предупреждения для всего, что кажется удушающим.Другой обеспокоен тем, что «студенты будут утверждать, что любое упоминание о насильственных действиях или чем-то, противоречащем их убеждениям, является« спусковым крючком », и они будут требовать академических приспособлений».

НЕ ПРОСТО ПОЛИТИЧЕСКАЯ КОРРЕКТНОСТЬ

«Я использовал триггерные предупреждения, чтобы предупредить о нецензурной лексике или сексуальной лексике, сексуальном содержании или насилии, чтобы наши очень консервативные студенты чувствовали себя лучше контролировать материал».

В комментариях СМИ часто изображается, что требование триггерных предупреждений исходит от политически левых студентов, которые стремятся ограничить обсуждение оскорбительных материалов – потому что они либо «изнежены» и у них тонкая кожа, либо они хотят заморозить речь во имя « политкорректность.Как гласит заголовок широко читаемого эссе на Vox.com: «Я профессор-либерал, и мои студенты-либералы пугают меня».

Хотя эта динамика, безусловно, реальна, исследование рисует более сложную картину. Многие профессора сообщают о предупреждениях в адрес консервативных или религиозных студентов. «Я использовал триггерные предупреждения, чтобы предупредить о нецензурной лексике или сексуальной лексике, сексуальном содержании или насилии, чтобы наши очень консервативные студенты чувствовали себя лучше контролировать материал», – написал один преподаватель.

«За последние два года у меня были ученики, которые хотели получить довольно подробные и конкретные триггерные предупреждения для всего, что кажется удушающим».

Фактически, многие респонденты прокомментировали предупреждения, касающиеся религиозной чувствительности. Респондент, который преподает и занимает административную должность, сообщает, что получил «много жалоб, некоторые из которых связаны с участием родителей. В основном это были возражения религиозного характера ». Другие отмечают конкретные «религиозные возражения против обнаженных моделей на студийных курсах» и против «гомоэротического содержания в истории искусства».Другой объяснил, что «триггерные предупреждения, которые я помещаю в программу моего общеобразовательного курса гуманитарных наук, имеют отношение к религиозному и моральному содержанию, которое может быть оскорбительным для людей, ревностно относящихся к своей конкретной вере». Еще один заметил, что «Библия … это тема, которая может оскорбить как фундаменталистов, так и тех, кому не нравится религия». Был даже «студент-растафарианец, [который] был очень оскорблен моим сравнением Великого гимна Эхнатона с псалом 104».

В то же время многие отмечали, что «невозможно знать, что спровоцирует студентов.Сообщается о жалобах на пауков, «образы родов», самоубийства в балете, артефакты коренных народов, изображения мертвых тел, «фатфобию», кровавые сцены в фильмах ужасов класс и многое другое. Один респондент заметил: «Я не уверен, что вы можете преподавать американскую литературу без предупреждения о всеобщем срабатывании на весь семестр».

НЕ ПРОСТО О ТРАВМЕ

В то время как предупреждения о срабатывании триггеров когда-то были оправданы как средство для оказания помощи выжившим после травм или жестокого обращения, с тех пор они стали применяться в гораздо более широком диапазоне ситуаций.Администратор, получивший многочисленные жалобы, отметил, что «некоторые личные посттравматические проблемы возникали, но реже». Многие другие отмечают, что предупреждения требуются для материала, который студенты считают просто дискомфортным, вызывающим или оскорбляющим их убеждения. По словам одного из них, «студенты, которые НЕ имели серьезных травм, используют триггерные предупреждающие запросы, чтобы избежать взаимодействия с неудобными материалами курса».

Опрос выявил широкое согласие с мнением экспертов, таких как психолог из Гарварда Ричард МакНелли, о том, что студентам с паническими расстройствами нужна профессиональная помощь, которую они не могут оказать.Однако МакНелли не поддерживает использование триггерных предупреждений: «Триггерные предупреждения предназначены для того, чтобы помочь выжившим избежать напоминаний о своей травме, тем самым предотвращая эмоциональный дискомфорт. Тем не менее, избегание усиливает посттравматического стрессового расстройства ». По словам Макнелли, «систематическое воздействие триггеров… является наиболее эффективным средством преодоления расстройства».

| КЛЮЧЕВЫЙ ВЫВОД 2. Многие, но не все преподаватели считают, что триггерные предупреждения отрицательно сказываются на академической свободе и среде обучения. |

ПРЕПОДАВАТЕЛЕЙ ГЛУБОКО ОБЕСПЕЧИВАЮТ, как триггерные предупреждения повлияют на динамику работы в классе и образование. Значительное количество респондентов обеспокоены тем, что предупреждения, по сути, побуждают студентов «избегать использования неудобных материалов курса». В самом деле, это уже опыт некоторых респондентов, например, того, кто сообщает, что «студенты восприняли« предупреждение »как предлог не посещать занятия».

Почти половина респондентов (45 процентов) считают, что триггерные предупреждения имеют или будут иметь негативное влияние на динамику обучения в классе.Что касается более широкого вопроса об академической свободе, 62% считают, что они имеют или будут иметь негативный эффект.

Почти половина респондентов (45 процентов) считают, что триггерные предупреждения имеют или будут иметь негативное влияние на динамику обучения в классе. Что касается более широкого вопроса об академической свободе, 62% считают, что они имеют или будут иметь негативный эффект.

ОХЛАЖДАЮЩИЙ ЭФФЕКТ

Как объяснил один инструктор, «триггерные предупреждения покрывают мою задницу, но, похоже, они имеют несколько побочных эффектов.Во-первых, они создают ожидание, что обмены, скорее всего, будут носить скорее спорный, нежели кооперативный характер. Во-вторых, они, кажется, подавляют свободное исследование и спекулятивные («что, если») дискуссии, в первую очередь для студентов, но также и для меня ».

Обозначение определенного контента как «табу», как утверждают некоторые, неизбежно приводит к охлаждению дискуссий и дебатов. Многие характеризуют результат как «санированное» образование, которое, по их мнению, оказывает учащимся медвежью услугу: «В« реальном »мире нет триггерных предупреждений».

Среди критиков было широко распространено мнение, что предупреждения «инфантилизируют».Многие выражают мнение, что «[мы] должны относиться к нашим студентам как к взрослым» и что «студенты должны проявлять свободу воли и говорить со своими профессорами о любых личных потребностях». Другие выражают обеспокоенность тем, что предупреждения подрывают образование, сосредотачивая внимание на личных реакциях на содержание курса вместо того, чтобы учить студентов «использовать аналитические концепции для понимания сложных социальных явлений». Эту тему поддержали многие респонденты, которые считают, что предупреждения усиливают тенденцию «студентов» делать «личное» основной областью понимания.”

Третьи обеспокоены тем, что использование предупреждений с неявным обещанием, что студенты могут «отказаться» от взаимодействия с определенным материалом, усиливает представление о том, что «образование – это опыт потребителя, и что потребители (студенты) сами решают, будет ли им нравятся предлагаемые товары ».

Всеобщее беспокойство, выражаемое критиками триггерных предупреждений, заключается в том, что они затруднят или сделают невозможным обсуждение «деликатных» тем. Они опасаются, что студенты, не желая обидеть других, просто откажутся затронуть определенные вопросы или выразить определенные мнения, особенно если они непопулярны или противоречивы.Как один выразился:

Эта тенденция окажет сдерживающее воздействие на атмосферу исследований, свободы слова и интеллектуального обмена, которые должны быть отличительной чертой высшего образования. Настоящее обучение – сложный процесс, требующий от учащихся усвоения материала, который является трудным, новым или сложным – материалом, который может показаться им дискомфортным по любому количеству причин. «Триггерные предупреждения» означают своего рода интеллектуальный in loco parentis , который может ограничить возможности ученика для независимого мышления и самопознания.

Даже сама тема триггерных предупреждений стала чреватой. Как сказал один профессор: «Трудно высказаться против триггерных предупреждений из-за страха показаться, что они не заботятся о своих учениках».

Многие респонденты обеспокоены «созданием академической культуры, в которой выбор текста в классе или обсуждения рассматриваются как места, где необходимо решать основные психологические проблемы, такие как посттравматическое стрессовое расстройство».

Они выразили мнение, что классная комната не является «терапевтической средой» и что они не обладают квалификацией для консультирования проблемных студентов:

Я полностью за психологическое консультирование, когда оно полезно, но я не готовился к тому, чтобы стать консультантом, и это не должно быть моей ролью в классе.. . . Мы должны побуждать наших студентов рассматривать материал, который их беспокоит, и точно выяснять, что их беспокоит и почему. . . это не должно входить в мою задачу ни предоставлять его, ни подвергать цензуре мои материалы курса на основе. . . чувствительность.

КОРПУС ДЛЯ ПРЕДУПРЕЖДЕНИЙ ТРИГГЕРА

Однако существенное меньшинство респондентов – немногим более 17% – считает, что триггерные предупреждения имеют или могут иметь положительное влияние на образование и динамику обучения в классе.

Однако существенное меньшинство респондентов – немногим более 17% – полагают, что триггерные предупреждения имеют или могут иметь положительный эффект на образование и динамику обучения в классе. Действительно, некоторые респонденты с энтузиазмом принимают предупреждения о срабатывании триггеров:

Мое использование триггерных предупреждений обычно приводило к положительному результату, а это означает, что это привело к более высокой точке входа для студентов (и меня) в соответствующие дебаты – не только по рассматриваемым вопросам, но и по поводу уместности университетский класс как площадка для таких дебатов.Такие случаи также позволили мне эффективно «обучить» студентов тому, как участвовать в сложных дебатах с уважением и чуткостью по отношению к другим.

Другие сторонники говорят, что использование предупреждений может укрепить доверие и «создать позитивную атмосферу в классе», показать уважение к «индивидуальным потребностям учащихся», создать «безопасное пространство для диалога», подготовить учащихся «к содержательному взаимодействию с материалом. способов », и не дать им почувствовать себя« ошарашенными ». «Я чувствую, что студенты, возможно, резко отрицательно отреагировали на определенный материал, но не смогли выразить свои опасения… даже обсуждение этой темы дает учащимся новые возможности.”

Число выражает мнение, что «ученики ценят заботу», что «сам акт уважения к ученикам помогает им стать открытыми» и что «когда ученики знают, что вы заботитесь об их благополучии, они готовы больше рисковать, и таким образом они узнают больше ». Другие воспринимают предупреждения как «признание особой маргинальности в классе и ее восприимчивость к ним».

Многие преподаватели, использующие предупреждения, делают это из-за того, что они считают более серьезными вопросами высшего образования.Их ответы служат полезным напоминанием о том, что в определенных отношениях толчок к выдаче предупреждений проистекает из похвального желания многих студентов помнить об опыте других.

Однако даже инструкторы, которые симпатизируют идее предупреждений, выражают озабоченность по поводу их возможного воздействия:

Я начал использовать предупреждения о триггерах в своих программах 2 года назад по просьбе очень внимательных студентов. Я был рад ответить на этот запрос студента и сделать что-то, что могло бы создать позитивную атмосферу в классе и поддержать студентов, переживших сексуальное насилие и насилие.Тем не менее, многие мои коллеги обеспокоены любой цензурой в классе и опасаются, что эта проблема является своего рода ящиком Пандоры. Хотя очень важно уважать переживших сексуальное насилие, могут ли другие учащиеся отказываться читать или заниматься материалом, потому что это неудобно или сложно? Как мы можем учить таким вещам, как война, гомофобия, расизм, женоненавистничество, гомофобия и насилие, если мы не можем ожидать, что студенты прочитают такие тексты или материалы?

Как мы можем рассказать учащимся о таком насилии (и, таким образом, надеяться положить конец такому насилию), если учащиеся отказываются участвовать в этом в классе? А как насчет студентов, которые могут отказаться от материала, противоречащего другим системам убеждений? Например, могут ли студенты-фундаменталисты (любой религии или политической философии) отказаться читать книги о сексуальности, феминизме или женщинах? Одним словом, триггерные предупреждения кажутся разумной проблемой с точки зрения поддержки студентов, переживших сексуальное насилие.А как насчет других видов цензуры? И, к сожалению, именно те ученики, которые просят предупредить о спусковом крючке (часто непредубежденные, прогрессивные, благонамеренные, феминистки), не понимают, что их феминистский запрос звучит как консервативный для многих прогрессивных учителей.

ПРЕДУПРЕЖДЕНИЯ МОГУТ ИСПОЛЬЗОВАТЬСЯ РАЗНЫМИ СПОСОБАМИ

Некоторые респонденты, которые делают предупреждения, не позволяют студентам «отказаться» от материала, в то время как другие предлагают студентам сделать это.Например, «Я предупреждал студентов, что собираюсь показать им расстраивающее или потенциально оскорбительное изображение, но никогда не показывал его. Предоставление студентам инструментов для подготовки к работе с потенциально неприятным материалом, если они захотят, является хорошим использованием таких предупреждений. Ограничение использования таких материалов или предоставление студентам возможности извиниться – нет ».

Ряд других преподавателей сообщают, что они действительно приглашают студентов или позволяют им избегать содержания, которое их расстраивает. Например, один сообщил, что «я всегда внимательно выбираю фильмы, в которых не показано слишком много насилия, и я говорю студентам, сколько времени длится сцена, что она влечет за собой, и что они могут свободно покинуть класс на несколько минут, если фильм для них слишком много доказывает.Другие предпочитают полностью избегать определенных видов контента, например материалов, «откровенно связанных с сексом и насилием» или «фильмов с изнасилованиями».

Некоторые практики отражают личные предпочтения преподавателя, а не опасения, что материал «вызовет» неблагоприятную реакцию у студентов: например, один респондент сообщает, что избегает материала «Я бы не хотел, чтобы он запечатлелся в моем собственном взоре», потому что «Есть вещи, которые нельзя не видеть».

| ПОИСК КЛЮЧЕЙ 3.Многие преподаватели отличают триггерные предупреждения от практики информирования студентов о содержании курса. |

КОГДА спросили, давали ли они когда-либо добровольно триггерные предупреждения, это сделали более половины опрошенных, при этом 23% заявили, что предлагали их «несколько раз» или «регулярно».

Многие отмечали путаницу между «предупреждением о срабатывании триггера» и обычной практикой объяснения или описания курса и материала, который будет рассмотрен в классе.

Многие преподаватели указали – в опросе и в других источниках – что предоставление студентам информации о содержании курса, в том числе о том, что некоторые материалы могут быть сложными или тревожными, не является «пусковым предупреждением». По их мнению, речь идет не об избегании содержания, которое может оскорбить, а об объяснении того, чему будут учить и что требуется от студентов. Вы могли бы назвать это полным раскрытием.

Один респондент, который преподает курс по глобальному питанию, который для некоторых является «заряженным личным предметом», сообщает, что в программе довольно подробно описан курс и добавляет, что он «непосредственно» затрагивает такие сложные вопросы, как голод, еда и пол »и что« студенты, у которых есть личные проблемы, могут захотеть хорошенько подумать, подходит ли им этот курс.”

ПРЕДУПРЕЖДЕНИЕ ПРОТИВ ИНФОРМАЦИИ

Многие преподаватели указали – в опросе и в других источниках – что предоставление студентам информации о содержании курса, в том числе о том, что некоторые материалы могут быть сложными или тревожными, не является «пусковым предупреждением».

Другие предоставляют подробные описания курса из соображений восприимчивости студентов, «чтобы студенты знали заранее, с какими неприятными материалами они могут столкнуться в курсе, где такой материал не является ожидаемым компонентом.Такие респонденты указывают, что их цель – просто проинформировать студентов, чтобы они могли решить не только, поступать ли им в школу, но и, если они это сделают, чего ожидать. В репрезентативном комментарии один преподаватель истории искусств сообщил студентам в начале семестра, что класс

охватывает широкий спектр взглядов на мир… Поэтому вы наверняка столкнетесь с идеями, которые противоречат вашим ценностям и мировоззрению. Действительно, искусство, которое мы смотрим, иногда будет содержать сообщения об идентичности, религии, науке, этике, справедливости, равенстве и других темах, которые современные люди считают наивными или оскорбительными.

Такое описание курса решает проблемы многих критиков предупреждений о срабатывании триггеров, поскольку в нем не отмечаются определенные темы или отрывки, а также не предвзято отношение к тому, как студенты воспринимают материал. Его преимущество состоит в том, что он предупреждает учащихся о наличии контента, который может вызывать у некоторых беспокойство, без того, что многие респонденты считают существенным недостатком:

Я был бы обеспокоен тем, что включение триггерных предупреждений о некоторых материалах, которые я освещаю в своих классах, будет сигнализировать учащимся о том, что в изображениях есть что-то «плохое», «неправильное» или «беспокоящее» (негативным и проблематичным) и идеи, которые мы обсуждаем в классе.В некоторых случаях предложение такого оценочного суждения о материале класса подорвало бы наше его изучение. . . .

Я думаю, что если я сделаю триггерное предупреждение для одного типа материала, который студенты могут расстроить, но не для другого типа материала, я посылаю студентам слишком сильное сообщение о том, что это не так, чтобы они расстраивались и то, что им не разрешено находить тревожным.

ИНФОРМИРОВАНИЕ БЕЗ ИСКАЖЕНИЯ

Заявление Американской ассоциации университетских профессоров (AAUP) о триггерных предупреждениях подчеркивает этот момент, утверждая, что триггерные предупреждения

сигнализируют об ожидаемом ответе на контент (например,ж. тревога, беспокойство, неодобрение) и устраните элемент неожиданности и спонтанности, которые могут обогатить опыт чтения и обеспечить критическое понимание.

Ряд респондентов развили эту идею: «Обычно срабатывают проблемы расы, насилия, сексуальности и пола. Я чувствую, что предварительное рассмотрение этих тем или упреждающее решение, что они являются деликатными вопросами, лишь усиливают идею о том, что они являются табу ».

AAUP также отметило, что триггерные предупреждения, сфокусированные на одном элементе произведения, также могут иметь эффект искажения понимания читателем произведения в целом: «Если, например, The House of Mirth или Anna Karenina содержат предупреждение о самоубийстве, студенты могут упустить из виду другие вопросы о богатстве, любви, обмане и экзистенциальной тревоге, о которых на самом деле написаны эти книги.”

Эта озабоченность также была выражена в ряде ответов на опрос, в том числе в следующем: «Несколько раз я сказал что-то в классе, и я сожалел об этом, поскольку впоследствии почувствовал, что это повлияло на то, как студенты Работа.”

| КЛЮЧЕВОЙ ПОИСК 4. Сторонники и критики триггерных предупреждений в одинаковой степени выступают против того, чтобы администраторы запрашивали или требовали их использования. |

ПРОБЛЕМЫ, СВЯЗАННЫЕ С академической свободой, вызывают большую часть комментариев о предупреждениях о триггерах, и многие преподаватели явно обеспокоены их потенциальным воздействием.Как написали несколько профессоров гуманитарных наук в эссе для Inside Higher Ed в мае 2014 года: «В настоящее время мы наблюдаем, как наши коллеги получают телефонные звонки от деканов и других администраторов колледжей, расследующих жалобы студентов на то, что они включили в свои курсы« запускающий »материал с предупреждениями или без них. . Мы чувствуем, что это движение уже оказывает сдерживающее воздействие на наше обучение и педагогику ».

Автор эссе Vox.com рассказал ту же историю: «Я намеренно скорректировал свои учебные материалы, поскольку политические ветры изменились.. . . Большинство моих коллег, у которых еще есть работа, сделали то же самое ».

Многие ответы на опросы подтверждают эти опасения. Респонденты, которые не согласны с ценностью триггерных предупреждений, тем не менее согласны с возможными злоупотреблениями и неправильным использованием со стороны администраторов. Один преподаватель опасался, что они «могут быть использованы консервативными администраторами университетов». . . подвергать цензуре контент, который они считают неуместным или оскорбительным, независимо от академической ценности такого контента ».

Другой респондент выразил озабоченность по поводу того, что администраторы «вмешиваются в содержание курса и решают, какой контент следует считать оскорбительным».Еще один призывал не «давать больше оправдания административной бюрократии для увольнения людей».

Эти опасения особенно актуальны для преподавателей, не имеющих постоянного контракта: «Учитывая неуклонную эрозию срока пребывания в должности и других мер защиты рабочих мест, я опасаюсь, что нежелание профессора соблюдать политику / ожидания триггерного предупреждения – или честные ошибки с соблюдением требований – приведет к дисциплинарным мерам или даже стрельба. ”

Заявление AAUP, выступающее против предупреждений о триггерах, содержит аналогичную точку зрения, утверждая, что выдача предупреждений о триггерах для спорных тем может означать, что такие темы.

, скорее всего, будут маргинализованы, если не будут полностью исключены преподавателями, которые опасаются жалоб за оскорбление или дискомфорт некоторых из своих студентов.Хотя потенциальные сборы такого рода затрагивают всех факультетов, особому риску подвергаются не работающие на постоянной основе и временно работающие преподаватели. Таким образом, спрос на триггерные предупреждения создает репрессивный «холодный климат» для критического мышления в классе.