Схема rfid

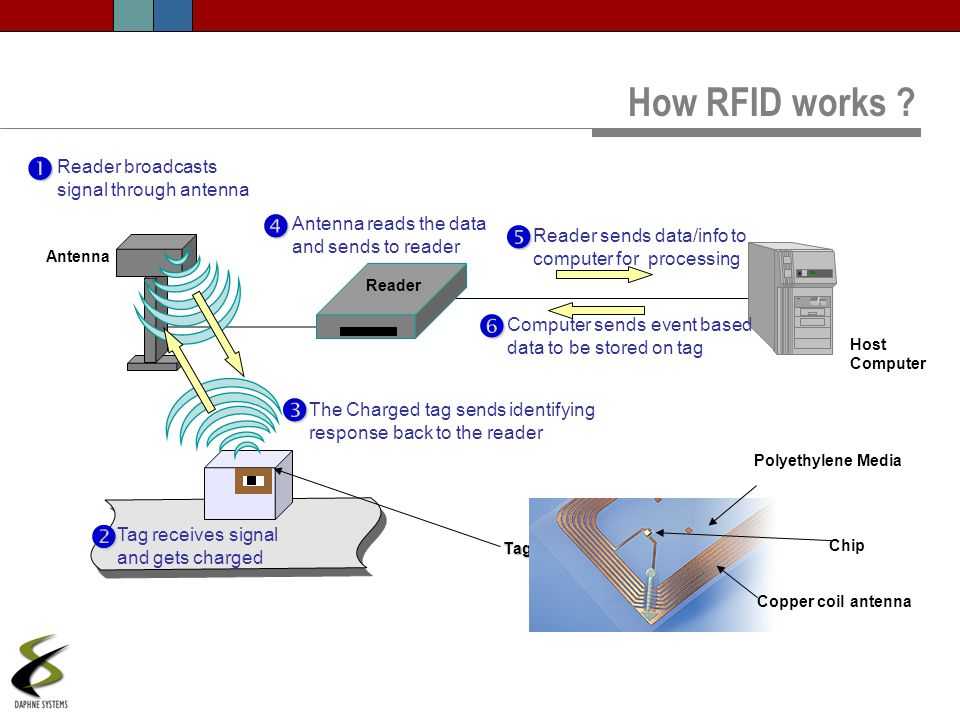

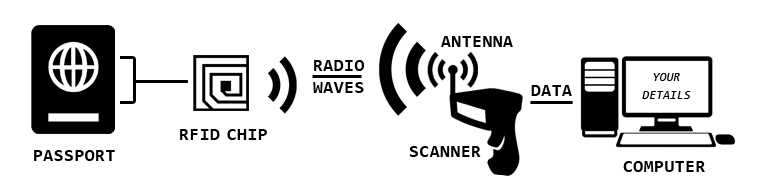

Выбрать RFID метки. Классификация RFID меток по: источнику питания виду памяти рабочей частоте применению классу защиты. Любой RFID chip содержит в себе антенну, приемник, передатчик, и память для хранения данных. Энергообеспечение чипа обеспечивается от радиосигнала антенны считывателя или от собственного источника питания.

Поиск данных по Вашему запросу:

Схемы, справочники, даташиты:

Прайс-листы, цены:

Обсуждения, статьи, мануалы:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Содержание:

- Внедрение RFID технологии для автоматизации склада и проведения инвентаризации

- Как выбрать RFID-метки?

- Контроллер доступа на RFID-картах

- Универсальный RFID ключ.

Часть 2 – Схема и печатная плата - Принцип работы метки

- RFID –это просто. Реализация собственного RFID транспондера и ридера.

- Как подключить RFID считыватель RC522 к Arduino

- Tехнология RFID, метки, ридеры и ее применение

- Дальность считывания RFID-меток и оптимизация антенны

- Для RFID с интеллектуальной регистрацией: память с двойным интерфейсом от STM

ПОСМОТРИТЕ ВИДЕО ПО ТЕМЕ: Схема подключения контроллера Z-5R

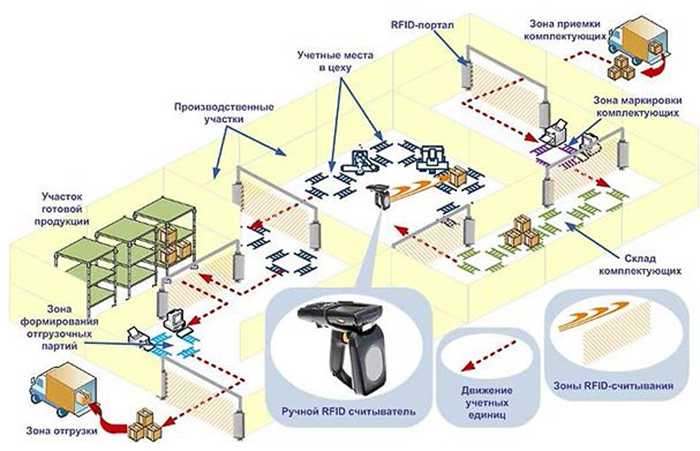

Внедрение RFID технологии для автоматизации склада и проведения инвентаризации

Автоматизация бизнеса. Сейчас эта технология становится особенно привлекательна и актуальна. Мы решили помочь вам разобраться, что это такое и как применить это новое веяние с пользой для бизнеса.

Сейчас эта технология становится особенно привлекательна и актуальна. Мы решили помочь вам разобраться, что это такое и как применить это новое веяние с пользой для бизнеса.

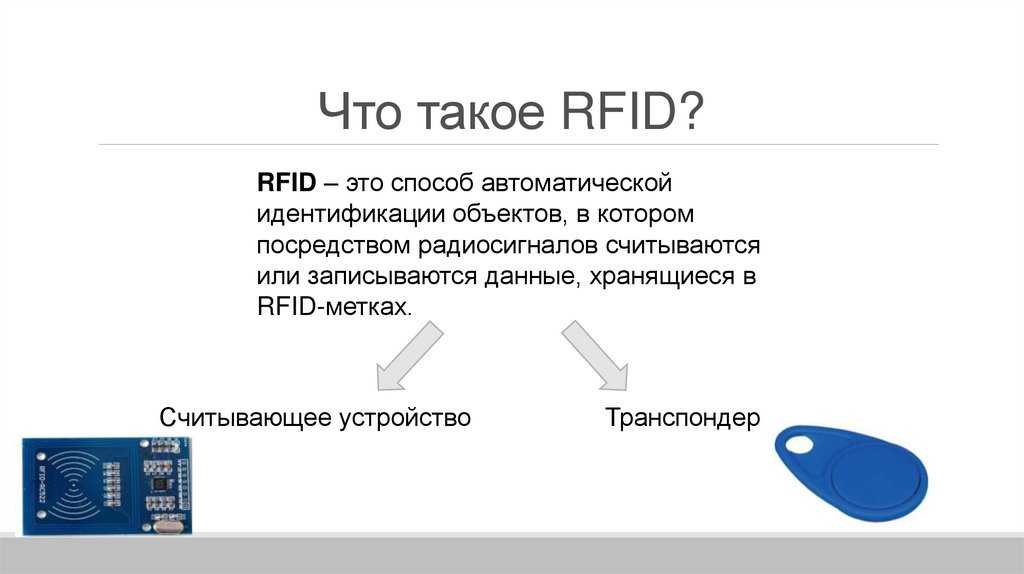

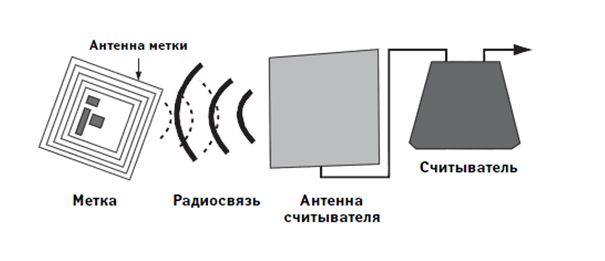

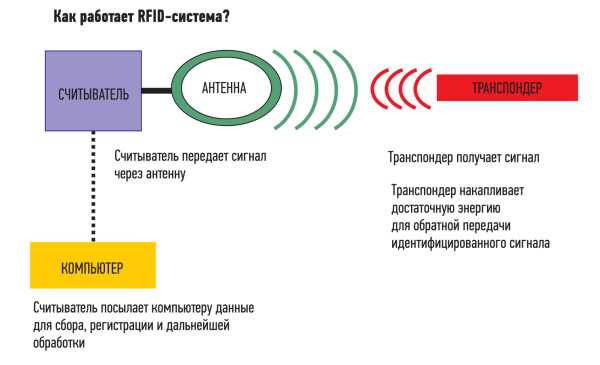

Радиочастотная идентификация RFID. Отличие активных и пассивных меток. Начнем с того, что постараемся определиться, что же из себя представляет сама технология RFID. Как понятно из заголовка – это радиочастотная идентификация предметов. В RFID технологии мы всегда имеем считыватель и метку транспондер, то есть устройство посылающее сигнал.

Сама метка состоит из интегральной схемы на ней записана информация и антенны для приема и передачи сигнала. Метки бывают активные и пассивные. Активные метки имеют собственный источник питания, поэтому они могут сами посылать сигнал и считываться с большого расстояния. Активные метки довольно большие и стоят дорого. Пассивные метки могут быть миниатюрными. Цена на них сравнима со стоимостью простой этикетки.

Мы считаем, что применение данной технологии в этих сферах актуально практически для любого бизнеса. Инвентаризацию проводит любая компания. Можно инвентаризировать товар в магазине, запасы на складе или основные средства.

Инвентаризацию проводит любая компания. Можно инвентаризировать товар в магазине, запасы на складе или основные средства.

Благодаря данной технологии время на инвентаризацию сокращается в 10 раз! Ведь в отличии от бумажной технологии или штрих-кодирования, вам не нужно проверять каждый товар – достаточно просто пройти рядом с меткой и считыватель уже получит с нее сигнал. Что нам нужно для проведения такой инвентаризации? Пассивные RFID метки. Считыватель RFID. Учетная система в которой хранятся данные о товарах и основных средствах обычно на базе 1С.

Процесс проведения инвентаризации простой. Нужно просто взять терминал сбора данных с загруженной в него номенклатурой и считать все метки с инвентаризируемого имущества. Также есть считыватели и метки. Только теперь считыватели не только мобильные, но и стационарные. Последние могут быть установлены на полки, погрузчики или ворота. Стационарный считыватель имеет возможность крепления антенн, которые и посылают радиосигнал. Обычно к считывателю подключают от 2 до 8-ми антенн.

Поэтому стационарные считыватели еще называют портальными. При этом RFID метки могут позволить создать на складе так называемые “умные полки”, когда мы можем получить в режиме реального времени данные о том, что лежит в конкретной ячейке, благодаря считыванию меток на определенном стеллаже.

Инвентаризацию на складе можно проводить, как с помощью терминалов сбора данных, так и с помощью считывателей, установленных на погрузчике. Для автоматизации склада требуется более серьезное ПО, чем для проведения инвентаризаций. Такое ПО стоит в районе тыс. При этом оно не самостоятельное и должно быть интегрировано в WMS систему на складе, либо в учетную систему заказчика.

В целом технология RFID является довольно сложной и дорогостоящей. Но результаты внедрения обычно окупают вложенные в него средства. Челябинск, ул. Следите за нами в социальных сетях:.

Как выбрать RFID-метки?

Выдается цифровой серийный номер метки. При этом используется протокол EM В схему входит сигнализатор, который издает прерывистые звуковые сигналы, когда метка успешно считывается. Я попытаюсь в нескольких словах объяснить, как работает RFID-считыватель. Данный сигнал выходит с вывода PB0. К катушке L1 параллельно подсоединяется конденсатор C2, создавая LC генератор.

Я попытаюсь в нескольких словах объяснить, как работает RFID-считыватель. Данный сигнал выходит с вывода PB0. К катушке L1 параллельно подсоединяется конденсатор C2, создавая LC генератор.

Работа по теме: Модуль RFID-RC Схема електрична принципова- Лист1. ВУЗ: ЛНТУ.

Контроллер доступа на RFID-картах

Состояние отпатрулирована. RFID англ. Большинство RFID-меток состоит из двух частей. C введением RFID-меток в повседневную жизнь связан ряд проблем. Например, потребители, не обладающие считывателями, не всегда могут обнаружить метки, прикреплённые к товару на этапе производства и упаковки, и избавиться от них. Хотя при продаже, как правило, такие метки уничтожаются, сам факт их наличия вызывает опасения у правозащитных [1] организаций и некоторых представителей Русской Православной Церкви [2]. Уже известные приложения RFID бесконтактные карты в системах контроля и управления доступом, системах дальней идентификации и в платёжных системах получают дополнительную популярность с развитием интернет -услуг. Она активно применялась союзниками во время Второй мировой войны, чтобы определить, своим или чужим является объект в небе. Подобные системы до сих пор используются как в военной, так и в гражданской авиации. В году советский ученый Лев Сергеевич Термен изобрёл устройство, которое позволило накладывать аудиоинформацию на случайные радиоволны.

Она активно применялась союзниками во время Второй мировой войны, чтобы определить, своим или чужим является объект в небе. Подобные системы до сих пор используются как в военной, так и в гражданской авиации. В году советский ученый Лев Сергеевич Термен изобрёл устройство, которое позволило накладывать аудиоинформацию на случайные радиоволны.

Универсальный RFID ключ. Часть 2 – Схема и печатная плата

Способ автоматической идентификации объектов, в котором посредством радиосигналов считываются или записываются данные, хранящиеся в транспондерах или RFID-метках. Данный RFID-считыватель работает с метками частотой кГц в картах размером с кредитную карточку и кГц брелоках. При этом используется протокол EM Компания ams AG представила сенсорные RFID-метки следующего поколения, которые используются для медицинских, автомобильных и других применений, где необходимо получать температурные и физиологические данные или характеристики окружающей среды. Новые устройства, SL13A и SLA обеспечивают создание простых и недорогих приборов для беспроводной регистрации и записи данных.

Питание — 12в.

Принцип работы метки

С помощью данного модуля можно записывать и считывать данные с различных RFID-меток: брелоков от домофонов, пластиковых карточек-пропусков и билетов на метро и наземный транспорт, а также набирающих популярность NFC -меток. Питание модуля обеспечивается напряжением от 2,5 до 3,3 В. Остальные выводы подключаем к Arduino так:. Его распиновка также приведена на иллюстрации. Микросхема MFRC имеет достаточно обширную функциональность.

RFID –это просто. Реализация собственного RFID транспондера и ридера.

Радиочастотная идентификация RFID — это технология бесконтактной идентификации объектов при помощи радиочастотного канала связи. Идентификация объектов производится по уникальному идентификатору, который имеет каждая электронная метка. Рисунок 3. База знаний. Вконтакте Instagram YouTube.

Схема кодирования RFID-меток для маркировки товаров по стандарту SGTIN на основе данных штрихкода товара (1 ШК) и SN из TID.

Как подключить RFID считыватель RC522 к Arduino

Термостол для оплавления паяльной пасты. Простой счетчик. Измеритель ESR и емкости конденсаторов. Прибор для измерения частоты, емкости, индуктивности, сопротивления.

Простой счетчик. Измеритель ESR и емкости конденсаторов. Прибор для измерения частоты, емкости, индуктивности, сопротивления.

Tехнология RFID, метки, ридеры и ее применение

Учет автотранспорта. Личный кабинет. Корзина 0. Оплата и доставка.

Запросить склады.

Дальность считывания RFID-меток и оптимизация антенны

Нужны еще сервисы? Архив Каталог тем Добавить статью. Как покупать? Учитывая большое количеcтво доступных в продаже спец микросхем популярных протоколов RFID и дешевых ридеров, широкого распространения оборудования типа цифровых осцилографов, сниферов и спектроанализаторов, данный вопрос стал для многих разработчиков более актуальным. Тогда я решился сделать для одного из проектов протокол для обмена отличающийся от описанных выше стандартов.

Для RFID с интеллектуальной регистрацией: память с двойным интерфейсом от STM

Теория и практика. Кейсы, схемы, примеры и технические решения, обзоры интересных электротехнических новинок. Уроки, книги, видео.

RFID-технология ускоряет агрегацию в десятки раз

Маркировка товаров уникальными кодами «Честный ЗНАК» ведется в России около трех лет. В июле 2020г. она стала обязательной для лекарств, обуви и табака, с 1 ноября – для духов, шин, фотоаппаратов и ламп-вспышек. В следующем году к системе «Честный ЗНАК» присоединится молочная продукция.

Этапы маркировки молока

Для каждого этапа нанесения и считывания DataMatrix-кодов важна точность и скорость. Быстрее всего наносят коды пролистыватели или станции сериализации (например, такая или такая). Агрегацию тоже можно ускорить и автоматизировать: специальные станции (например, такие) умеют считывать идентификационные знаки сразу с нескольких упаковок, уложенных слоями.

Однако, машины, автоматизирующие фасовку упаковок в логистическую тару – не единственный способ оперативно маркировать продукт. RFID-технология (распознавание объектов с помощью радиосигнала) способна в разы сократить длительность операций маркировки, в частности, агрегации (комплектации отдельных товаров в транспортные короба).

Для этого в логистическую тару нужно встроить RFID-метку (малогабаритную радиочастотную схему) с SSCC-кодом – уникальным для каждого короба сочетанием символов, позволяющим отследить груз во время перевозки. Есть 2 способа это сделать:

- RFID-метку можно встроить в этикетку. Такие метки печатают RFID-принтеры.

- RFID-метку можно встроить в логистическую тару. Данные на такой метке можно перезаписывать в любой момент.

Для считывания данных с меток можно использовать 2 типа устройства: стационарные считыватели (например, порталы) и мобильные считыватели.

Что получит площадка, оборудованная RFID-решением?

- возможность автоматически идентифицировать порядка 2 000 (!) меток на паллете со скоростью до 1 000 меток в секунду с дальностью идентификации 3 метра и более. Иными словами, за секунды совершить операции, которые обычно занимают в 10 раз больше времени.

- возможность считывать данные с любых объектов, в т.

ч. содержащих жидкости (например, бутылки с водой, молоком)

ч. содержащих жидкости (например, бутылки с водой, молоком) - возможность автоматически проверять состав палеты без изменения бизнес-процессов (достаточно провезти палету через портал)

Кому поможет RFID-решение?

Производителям, оптовым или розничным сетям в ходе складских операций:

- сборки монопалеты

- перемещения палет

- сборки миксованной палеты (RFID ускоряет проверку состава таких палет в десятки раз)

- проверки монопалет и миксованных палет перед отгрузкой

- поиска палеты/конкретного SSCC/конкретной партии/конкретного короба

22 Сентября, 16:25

Уникальная возможность увидеть вживую демонстрацию решений для пива!

Вебинар

21 Сентября, 16:57

Запись вебинара “Маркировка лекарственных препаратов и БАД”

Вебинар

15 Сентября, 12:07

Вебинар на тему «Демонстрация технических решений для маркировки лекарственных препаратов, БАДов и программного обеспечения хТрек.Фарма»

13 Сентября, 17:26

В лаборатории «Трекмарк» состоялась демонстрация оборудования для верификации кодов!

Вебинар

5 Сентября, 16:21

Демонстрация оборудования для верификации кодов

Вебинар

30 Августа, 17:22

Запись вебинара “Маркировка пива и пивных напитков”

Вебинар

23 Августа, 17:55

Партнерский вебинар компании Трекмарк совместно с ЦРПТ на тему «Маркировка пива и пивных напитков»

17 Августа, 16:24

Новые сроки обязательной маркировки пива и готовые технические решения от Трекмарк!

Схема переназначения ключа RFID-метки для передачи владельца

Схема переназначения ключа RFID-метки для передачи владельца

- Дзюнъитиро Сайто 7 ,

- Кендзи Имамото 7 и

- Коити Сакураи 8

8 Бумага для конференции

1499 доступов

15 Цитаты

Часть серии книг Lecture Notes in Computer Science (LNCS, том 3823)

Abstract

Метка радиочастотной идентификации (RFID) представляет собой небольшое и дешевое устройство, состоящее из микросхемы и антенны для радиосвязи. Метка RFID используется для управления товарами и используется вместо штрих-кода. Однако система RFID может нарушить неприкосновенность частной жизни потребителя, поскольку она обладает сильной способностью отслеживания. В этой статье мы предлагаем схему смены ключа, которая может помешать предыдущему владельцу прочитать RFID-метку после смены ее владельца. Используя нашу схему, предыдущий владелец не может прочитать и отследить идентификационную информацию на метке RFID. Кроме того, с нашей схемой можно комбинировать другую схему защиты конфиденциальности, поскольку наша схема использует только криптографию с симметричным ключом.

Метка RFID используется для управления товарами и используется вместо штрих-кода. Однако система RFID может нарушить неприкосновенность частной жизни потребителя, поскольку она обладает сильной способностью отслеживания. В этой статье мы предлагаем схему смены ключа, которая может помешать предыдущему владельцу прочитать RFID-метку после смены ее владельца. Используя нашу схему, предыдущий владелец не может прочитать и отследить идентификационную информацию на метке RFID. Кроме того, с нашей схемой можно комбинировать другую схему защиты конфиденциальности, поскольку наша схема использует только криптографию с симметричным ключом.

Ключевые слова

- Доверие третьей стороне

- Местонахождение Конфиденциальность

- Проблема с конфиденциальностью

- Предыдущий владелец

- Форвардный канал

Эти ключевые слова были добавлены машиной, а не авторами. Этот процесс является экспериментальным, и ключевые слова могут обновляться по мере улучшения алгоритма обучения.

Скачать документ конференции в формате PDF

Каталожные номера

Джуэлс, А., Паппу, Р.: Визжащие евро: защита конфиденциальности в банкнотах с поддержкой RFID. В: Райт, Р. (ред.) Финансовая криптография 2003. Springer, Heidelberg (2003)

Google ученый

Авойн, Г.: Вопросы конфиденциальности в схемах защиты банкнот RFID. В: Международная конференция по исследованиям смарт-карт и передовым приложениям – CARDIS, Тулуза (2004 г.)

Google ученый

Сайто, Дж., Рё, Дж.-К., Сакураи, К.: Повышение конфиденциальности универсальной схемы повторного шифрования для меток RFID. В: Ян, Л.Т., Го, М., Гао, Г.Р., Джа, Н.К. (ред.) EUC 2004. LNCS, vol. 3207, стр. 879–890. Springer, Heidelberg (2004)

CrossRef Google ученый

- “>

Джуэлс, А.: Минималистская криптография для недорогих RFID-меток. В: Блундо, К., Чимато, С. (ред.) SCN 2004. LNCS, vol. 3352, стр. 149–164. Спрингер, Гейдельберг (2005)

Перекрёстная ссылка Google ученый

Окубо, М., Судзуки, К., Киношита, С.: Криптографический подход к тегу, обеспечивающему конфиденциальность. В: Семинар по конфиденциальности RFID (2003 г.)

Google ученый

Вейс, С.А., Сарма, С., Ривест, Р., Энгельс, Д.: Аспекты безопасности и конфиденциальности недорогих систем радиочастотной идентификации. В: Первая международная конференция по безопасности в повсеместных вычислениях (2003 г.)

Google ученый

Джуэлс, А., Ривест, Р.Л., Шидло, М.: Метка блокировщика: выборочная блокировка меток RFID для обеспечения конфиденциальности потребителей.

ACM Press, Нью-Йорк (2003)

ACM Press, Нью-Йорк (2003)CrossRef Google ученый

Скачать ссылки

Информация об авторе

Авторы и организации

Высшая школа информатики и электротехники, факультет компьютерных наук и техники связи, Университет Кюсю, 6-10-1 Хакодзаки, Хигаси-ку , Фукуока, 812-8581, Япония

Дзюнъитиро Сайто и Кендзи Имамото

Факультет компьютерных наук и средств связи, Университет Кюсю, 6-10-1 Хакодзаки, Хигаси-ку, Фукуока, 812-8581, Япония

Коити Сакураи

88

- Junichiro Saito

Просмотр публикаций автора

Вы также можете искать этого автора в PubMed Google Scholar

- Kenji Imamoto

Посмотреть публикации автора

Вы также можете искать этого автора в PubMed Google Scholar

- Kouichi Sakurai

Просмотр публикаций автора

Вы также можете искать этого автора в PubMed Google Scholar

Информация о редакторах

Редакторы и филиалы

Университет Риссё, Япония

Томоя Энокидо

Университет компьютерных наук в ХерфордеAB, Hatfield, Hertfordshire, UK

Lu Yan

Department of Computing, Hong Kong Polytechnic University, Hong Kong

Bin Xiao

Empas Corporation, Republic of Korea

Daeyoung Kim

Department of Компьютерные и информационные науки, Университет Индианы, Университет Пердью, IN 46202, Индианаполис, США

Yuanshun Dai

Факультет компьютерных наук, Университет Св.

Франциска Ксаверия, Антигониш, Канада

Франциска Ксаверия, Антигониш, КанадаLaurence T. Yang

Права и разрешения

Перепечатка и разрешения

Информация об авторских правах

© 2005 Springer-Verlag Berlin Heidelberg

Об этой статье

Повышение конфиденциальности универсальной схемы повторного шифрования для RFID-меток

Перейти к основному содержанию

Раздел «Хлебные крошки». Нажмите здесь, чтобы перейти на соответствующие страницы.

Chapter

Chapter

BookHandbook on Mobile and Ubiquitous Computing

Содержание 14.1 Введение. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 366 14.2 Связанные работы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . 367

. . . . . . . . . . . . . . . . . . . . 36714.2.1 Общая система RFID . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367 14.2.2 Криптография в системе RFID. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 368

14.3 Системы RFID, использующие универсальное повторное шифрование . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 369 14.3.1 Модель и рабочие схемы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 369

14.3.1.1 Генерация ключей . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 369 14.3.1.2 Шифрование. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370 14.3.1.3 Расшифровка. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . 370

14.3.1.4 Повторное шифрование. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370

. . . . . . . . . . . . . . . . . . . . . . . . . . . 370

14.3.1.4 Повторное шифрование. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37014.4 Анализ безопасности . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370 14.4.1 Модель атаки 1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370 14.4.2 Модель атаки 2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 371

14.5 Предлагаемые схемы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 371 14.5.1 Протокол повторного шифрования с проверкой. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . 371

. . . . 37114.5.1.1 Проверка повторного шифрования. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 372 14.5.1.2 Атака на нашу схему. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 372 14.5.1.3 Повторное шифрование доверенной третьей стороной. . . . . . . . . . . . . . . . . . . . . . . . . . . . 373

14.5.2 Протокол повторного шифрования с использованием одноразового блокнота . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 373 14.5.2.1 Метка RFID . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 373 14.5.2.2 База данных. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 373

14.5.2.3 Считыватель для считывания идентификационной информации . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374 14.5.2.4 Считыватель для обновления одноразового блокнота .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374

14.5.2.5 Создание одноразового блокнота . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374

14.5.2.6 Повторное шифрование. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374

14.5.2.7 Обновление одноразового блокнота . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375

14.5.2.8 Анализ предлагаемой схемы. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374

14.5.2.5 Создание одноразового блокнота . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374

14.5.2.6 Повторное шифрование. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374

14.5.2.7 Обновление одноразового блокнота . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375

14.5.2.8 Анализ предлагаемой схемы. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37514.6 Выводы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375 Благодарности. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 376 Использованная литература . . . . . . . . . . . . . . . . .

- Junichiro Saito